零信任架构1.0的开始:灯下黑

零信任架构1.0的开始:灯下黑

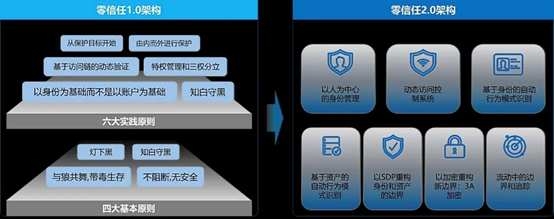

零信任架构是美创数据安全实践的核心遵循思想。美创从数据不应该自动信任任何人的基本观点开始,从2010年开始实践,在2015年左右正式形成了零信任架构1.0版本,在美创科技的每个数据安全产品中无缝落地。在经过5年的成熟实践之后,近期美创科技零信任架构即将升级为2.0版本,以更好的满足数据安全和网络安全的诉求。

零信任架构1.0包含四大基本原则和六大实践原则,具体内容如上图所示。在本篇小文中主要讲四大基本原则之一的“灯下黑”,也是零信任架构区别于传统架构的典型特征之一。

“灯下黑”建立在一个朴素的想法:看不见就不会受攻击。即我只要让黑客的攻击目标在最初的探测发现阶段不被发现,那我就不会被攻击。比如在网络攻防对抗中,黑客经常使用的探测发现手段就是针对主机的端口扫描,根据“灯下黑”的理论,我们只要让我们正在使用的端口不被发现,那黑客也就不会对这个端口进行下一步的攻击。这个思想显然和传统的网络安全对抗思路截然不同,当然往深里细究这本质上也是一种对抗游戏。

“灯下黑”思想在军事上具有很多的实践,最为典型的是B2隐形轰炸机,超低空飞行的战机以及郭靖在陆家庄安静的拳头。B2隐形轰炸机块头大,飞的很慢,正是**的最佳目标。但是隐形轰炸机由于被雷达发现的可能性很低,又大又慢的B2轰炸机成为了深入敌后的最佳利器。后续F22,F35等战机也延续了这个思想,甚至隐形战舰都已经大行其道。超低空飞行的战机则是雷达对抗的经典桥段,超低空飞行的战机可以轻易的被肉眼发现,但很难被雷达发现,从而使其成为敌后飞行的常用技能。而郭靖在陆家庄则用静悄悄拳头击败了梅超风的九阴白骨爪,不会被发现而已。

“灯下黑”是零信任架构的起点:对于任何我没有明确告诉过的人,他应该对我一无所知。比如一台接入核心网络的pc终端或者被入侵的终端,他无法看到网络中的任何终端和服务器,让他以为这里空无一人,但事实上他已经进入了核心网络而不知道。

从防御作用域来讲,灯下黑主要作用在两个层面:

1、降低或者避免在外网直接被攻击

2、降低或者避免被入侵之后的内网攻击传播

从黑客入侵生命周期看,灯下黑主要作用在发现这个环节,让入侵者无法发现是灯下黑的核心任务。一般来说,黑客在入侵探测发现阶段主要关注以下对象的发现上:主机(ip地址)、端口、网络服务、账户、密码以及后续深入的内容对象发现。

针对以上探测目标,结合美创“灯下黑”的安全理念,就可以得到以下基于“灯下黑”的安全基准。

主机:当你接入网络的时候,你只能看到你自己。

端口:远离缺省端口或者端口动态关闭。

网络服务:关闭不必要的网络服务,网络服务远离缺省端口。

账户:禁止缺省账户的使用或者给缺省账户一个不可能存在的密码。

密码:设置足够强度的密码。

敏感对象:屏蔽敏感对象的查看。

显然通过一系列的看不见措施,可以极大的增加入侵者的难度。即使入侵者成功的进入了网络,在“灯下黑”机制的作用下会不知所措,隔离或者降低内网攻击传播。

“灯下黑”事实上和另外一个理念相结合会发挥更好的效果:诱饵。“灯下黑”的目标是不让人发现,诱饵的目标则是吸引入侵者的发现。在灯下黑机制下的诱饵会格外充满魅力,让入侵者迫不及待。

最后我们结合以下“灯下黑”的具体例子来说明其如何发挥作用的:终端网络。

我们定义的一个终端网络:所有业务终端和个人办公终端组成的网络。

1、降低或者杜绝被直接攻击的机会

业务终端和个人办公终端一个典型特征就是不会为其它终端提供服务,意味着该终端将关闭所有的网络端口和网络服务。这个动作意味着其避免了任何来自于入侵者直接发起的攻击,只能以间接的方式发起攻击。

2、降低或者杜绝横向移动攻击的机会

业务终端和个人终端之间不存在相互访问的诉求,也就是说终端网络内部也不需要做任何沟通,可以相互关闭访问。即使入侵者成功入侵了终端网络中的某台终端,这个相互关闭访问意味着杜绝了任何横向移动攻击。

3、降低或者避免服务器被攻击的机会

对于服务器的访问采用明确告知的方式进行访问,也就是说服务器并不会被终端网络所发现。入侵者只有对服务器具有充分认知的情况下才有可能通过入侵的终端网络发起对服务器的攻击。

通过以上三种基于“灯下黑”理论的防御策略,尽可能的减少攻击面,相信能够阻挡住绝大多数的直接攻击。同时通过“诱饵”的部署,又使网络中的黑客攻击可感知,真正做到黑客入侵的可控可防可知。

最后我们在这里重复一下“灯下黑”的基本思想:不会被发现就不会被攻击。“灯下黑”是美创科技根据多年数据安全领域落地实践的经验之谈,并已成为美创零信任架构1.0版本的四大基本原则之一,同时也是美创零信任架构的起点。

来源:美创科技 柳遵梁