悟空云课堂 | 第四期:可逆的单向哈希漏洞

悟空云课堂 | 第四期:可逆的单向哈希漏洞

该栏目为中科天齐软件安全中心全新规划的悟空云课堂,旨在科普软件安全相关知识,助力企业有效防范软件安全漏洞,提升网络安全防护能力。本期主题为可逆的单向哈希漏洞的相关介绍。

可逆的单向哈希漏洞是一种程序缺陷,顾名思义,是由于单向哈希在某些情况下可逆导致的。想要了解可逆的单向哈希漏洞,首先我们需要学习一下什么是单向哈希。

01 单向哈希是什么?

哈希(Hash),是把任意长度的输入,通过散列算法变换成固定长度的输出,该输出就是散列值。这种转换是一种压缩映射,也就是,散列值的空间通常远小于输入的空间,不同的输入可能会散列成相同的输出,所以理论上来说,从散列值无法确定唯一的输入值,因此哈希是具备单向性的。

但随着计算机算力的进步,一些单向哈希已经无法保证其单向性。无法保证单向性的哈希,被称为可逆单向哈希。当可逆单向哈希被用于需要具备单向属性的安全算法时,可造成严重危害。例如,一个身份验证系统将传入的密码生成哈希值,并存入数据库。攻击者可通过比较该哈希值和已存储在数据库中另外的哈希值,去碰撞得出一个可生成同样哈希值的密码,从而通过身份验证。

02 常见单向散列函数(Hash函数)有哪些?

MD5(Message Digest Algorithm5):是RSA数据安全公司开发的一种单向散列算法,MD5被广泛使用,可以用来把不同长度的数据块进行暗码运算成一个128位的数值。1996年后该算法被证实存在弱点,可以被加以破解,对于需要高度安全性的数据,专家一般建议改用其他算法,如SHA-2。2004年,证实MD5算法无法防止碰撞(collision),因此不适用于安全性认证,如SSL公开密钥认证或是数字签名等用途。

SHA(Secure Hash Algorithm):这是一种较新的散列算法,可以对任意长度的数据运算生成一个160位的数值。SHA家族的五个算法,分别是SHA-1、SHA-224、SHA-256、SHA-384,和SHA-512,由美国国家安全局(NSA)所设计,并由美国国家标准与技术研究院(NIST)发布;是美国的政府标准。后四者有时并称为SHA-2。但SHA-1的安全性如今被密码学家严重质疑;虽然至今尚未出现对SHA-2有效的攻击,它的算法跟SHA-1基本上仍然相似;因此有些人开始发展其他替代的杂凑算法。

MAC(Message AuthenticationCode):消息认证代码,是一种使用密钥的单向函数,可以用它们在系统上或用户之间认证文件或消息。HMAC(用于消息认证的密钥散列法)就是这种函数的一个例子。

CRC(Cyclic Redundancy Check):循环冗余校验码,CRC校验由于实现简单,检错能力强,被广泛使用在各种数据校验应用中。占用系统资源少,用软硬件均能实现,是进行数据传输差错检测地一种很好的手段(CRC 并不是严格意义上的散列算法,但它的作用与散列算法大致相同,所以归于此类)。

03 可逆的单向哈希漏洞会造成哪些后果?

关键词:绕过身份验

因对数据的加密算法不再安全,攻击者通过提供与备用密码相同的目标哈希值,绕过身份验证,从而进行恶意行为。

04 如何修补可逆的单向哈希漏洞?

及时更新加密算法,使用安全性高的加密算法取代不再被认为是安全的加密算法。

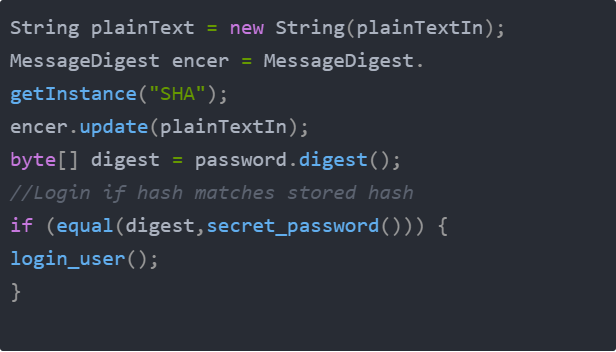

05 可逆的单向哈希漏洞样例:

06 课后小问题:

可逆单向哈希漏洞的构成条件是什么?

(答案:当使用不再被认为是安全的加密算法对数据进行加密,就构成了一个该类型的安全漏洞。)

更多软件安全相关知识及资讯,

欢迎关注公众号“中科天齐软件安全中心”(id:woocoom),一起涨知识!