隐私保护的攻与守

隐私保护的攻与守

2012年,南大学生利用记者电话采访360董事长周鸿祎的拨号音,恢复出他的手机号码;2018年,Geek通过运动健身应用Starva发布的世界用户活动热图,定位了美军多处隐秘基地;2019年,日本一当红女星遭遇粉丝骚扰,竟是狂热男从该女星自拍中的瞳孔倒影锁定住宅。2020年才过去半年,国内银行、微博数据暗网出售消息频出,敏感信息泄露成为最严重的安全威胁形态。

究竟谁在窥探我们的隐私数据,是变态男,是无良商家,是技术黑客?

有时候我们自己都不在乎的隐私数据,他们能拿来干什么,给我打骚扰电话吗?

谁在保护我们的隐私,他们的保护技术真的安全吗?

本文将从以下几个方面解释以上这些问题,并会详细介绍部分攻击技术,不同的需求的看官可以各取所需。

一、隐私遇到互联网

二、隐私中的法与罚

三、被人忽视的隐私泄露动作

四、基于地理位置的隐私攻击技术

一、隐私遇到互联网

互联网出现之前,小区里健身、溜娃的大爷大妈是用户隐私数据的最大持有者,如果你觉得自己人生很失败,找楼下大妈聊一聊,谁谁家暴闹离婚了,谁谁家年级轻轻得癌症了,谁谁被骗的人财两空了,保准一会儿功夫就觉得自己是最幸运、最得意的人。而互联网时代,各个互联网公司成为掌握用户数据最多的主体,他们不像门卫大爷,对你了(ba)解(gua)的这么全面,但是他们拥有最庞大的用户数据,比如微信几乎拥有全国网民的社交信息,支付宝一眼就能知道你有多穷。现代的人想要做到互联网上的隐身,基本不可能。

1.1 如何定义隐私

互联网时代,隐私并不代表秘密,不为人知,他的重点在于不会被任意不特定的人获取;比如你的邮箱,并不是什么秘密,你可能都会公开到网站上,并不是什么传统意义上的隐私,但你希望自己的邮箱被互联网爬虫搜集吗?你的QQ号、微信号、手机号、家庭住址呢,是不是网上认识的加QQ,饭桌上认识的一般加微信,聊得来的再留手机号,小区里多次见面的才会说自己住在几零几?隐私的界定是一个困难的问题,但是你总有些东西,不太想被陌生人看到。

1.2 谁有这些隐私数据

人们在享受互联网服务的同时,也在互联网上创建了一个专属于自己的身份,留下了自己的足迹。你访问过的网站,注册过的APP,聊过说过的话,空间里分享过的图片,都以极低的成本存储在互联网公司的硬盘上。公司的运营建立在这些数据之上,数据的泄露,并不会对业务系统造成太大的伤害,还是对用户的影响就会比较深远。比如开房数据被泄露,可能导致离婚率的升高;某App公司用户信息泄露,可能导致一家P2P金融公司被撸倒,进而使多家P2P连续暴雷。那些互联网APP公司手里或多或少都掌握着一部分用户的隐私数据, 这些数据在公司运用良好的时候,一般是被保护着的,但是一旦到了公司都要没有了的时候,对用户隐私的尊重自然也就没有了。

1.3 谁对这些数据感兴趣

确切的说,是谁能用这些数据发挥出效益,毋庸置疑,黑产肯定是最希望拥这些数据的,电信诈骗、盗号、黑产推广、洗钱;其次是灰产,广告营销,刷流量,还有一部分是情报机构,这里就不描述了。2016年高中毕业生徐玉玉遭受助学金诈骗,郁郁而亡就是最典型的例子,其次是AppleID莫名下了很多免费的APP,各种网站被看了很多没看过的电影,订阅了很多咨询;收到很多精准营销的电话,开口叫出你的名字。最近几年经过国家的整治,隐私的泛滥已经得到较大改善,不过是逐渐转入地下,以更加精准,更加隐蔽的方式存在着。

1.4 他们怎么就拿走了这些数据

1.4 他们怎么就拿走了这些数据

他们是如何取得这些数据的,各种途径和方法我们可能永远也猜不完,但几个主要途径比较明显

1、商家内鬼泄露,能控制数据的人,主动卖数据肯定是第一位的,这种不会公开叫卖,都是有自己的交易渠道。

2、黑客入侵,最近被黑客偷走在暗网上卖的数据真不少。

3、爬虫搜集,接口设计不当,用户数据被爬事件频频出现。

4、自主采集,有些到农村送袋洗衣粉就换来了数据,有些通过钓鱼APP,网站领红包提现等采集信息。

每一次大型网站数据泄露,都会引起一波人的狂欢,每一个数据接口的信息泄露,都有人到接口处淘金,闷声发财。值得一提的是,敏感信息泄露漏洞已经成为最大的安全威胁,保数据已经处在风口浪尖。

二、隐私中的法与罚

隐私保护不是利润驱使的,带来的问题也也不只是经济问题,更是社会问题,比如Facebook数据泄露影响美国大选,因此各国都出台了不少隐私保护的法律法规,来倒逼互联网主体行使好用户隐私保护的义务。

2.1 GDPR

2018年5月,欧盟通过的保护隐私数据相关的法案《通用数据保护条例》,简称GDPR。在GDPR中规定,不仅仅用户的姓名、地址、网络属性(IP地址、定位信息、Cookie等等)被纳入了保护的范围,连指纹虹膜DNA等生物数据,乃至种族民族、政治观点、性取向、犯罪记录等社会信息都被严密保护。如果想要收集用户数据,必须经由用户同意,而用户也随时可以询问到底有哪些隐私数据是被收集的,可以要求收集者提供数据的副本,企业必须一个月内答复,也可以要求企业删除关于你的某项数据。一旦企业发生了数据泄露的事故,GDPR还要求在72小时内通知用户,否则将会面临数以亿计的巨额罚款。所有在欧洲开展业务的互联网公司,都必须遵守该法案,否则面临严格的处罚,这个法案一度让众多软件屏蔽欧洲用户,甚至扬言退出欧洲市场(ps: 如果某个国内软件好用,就是广告弹窗太多,你可以搜一搜是否有国际版,保证干净)。

2.2 网络安全法

国内近两年也逐渐推出了相关隐私法律条案,2017年实施了《中华人民共和国网络安全法》、2019年陆续发布了《App违法违规收集使用个人信息行为认定方法》、《信息安全技术个人信息安全规范》、《App违法违规收集使用个人信息自评估指南》、《移动互联网应用(App)收集个人信息基本规范》,2019年以后中央网信办、工信部、公安部、市场监管总局指导成立App违法违规收集使用个人信息专项治理工作组(App专项治理工作组)开始对应用市场中的app展开隐私方面的检查抽查,流氓App顿时少了几个数量级。

三、被人忽视的隐私泄露动作

隐私泄露一方面会出现在互联网公司层面,另一方面也常出现用户自己不注意主动泄露。有的APP会对用户的隐私做一些保护,而有的APP会直接让用户的信息裸奔,无论如何,如果在乎隐私,下面的信息会对你有用。

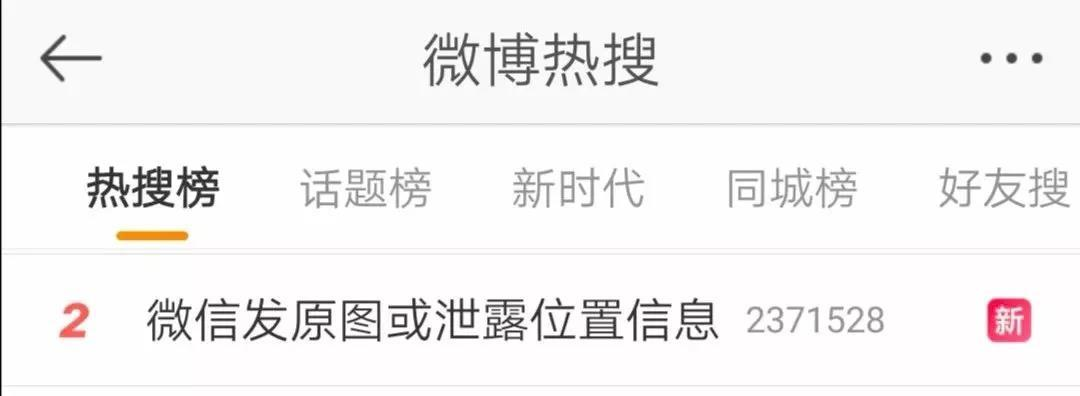

3.1 原图泄露地理位置

手机拍摄照片的时候,会带上地址位置,时间等信息,如果你发原图给你的陌生的网友,就等于把拍摄照片的地址、时间、拍摄设备信息都告诉了他。如果使用微信发送图片,默认是不勾选原图的,微信会帮你抹掉这些信息。同时微信为避免用户无意泄露隐私,朋友圈是无法发送原图的,一定会被抹掉地址位置信息。至于其他基于图片的社交软件会如何处理,我就没有研究那么多了。

3.2 附近功能泄露地理位置

附近的主播/人,能够显示距离的,无论是否经过模糊处理,比如只精确到100m,或者经过算法映射处理,都可以泄露共享该信息的人地理坐标,但是恢复这些数据需要一定的技术成本。

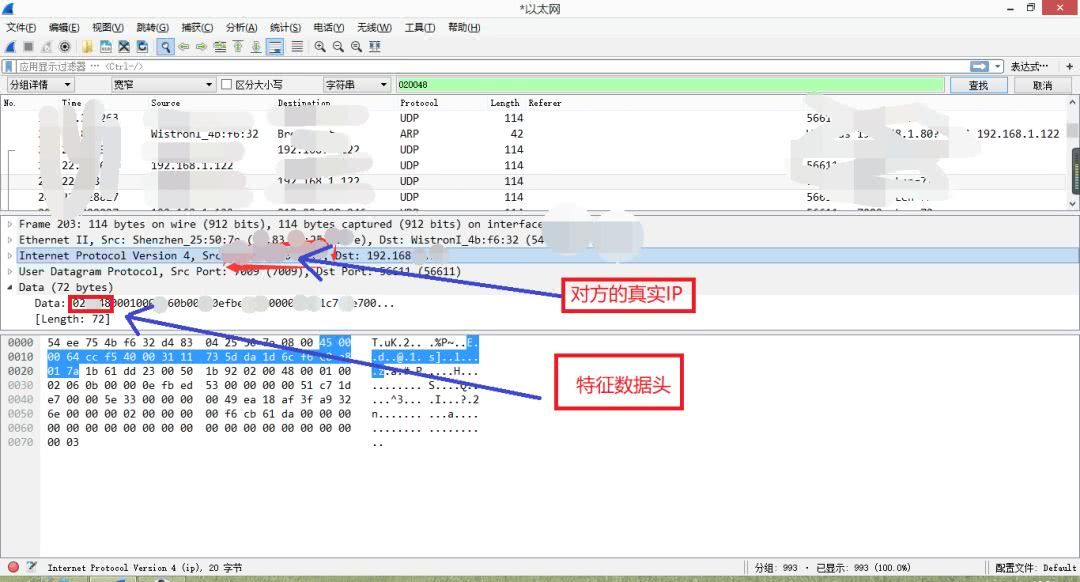

3.3 QQ会泄露IP地址

历史上曾经出现过珊瑚虫QQ,可以显示对方的IP地址,而IP地址能进行粗略的定位。虽然珊瑚虫已经成为历史,但是QQ协议并没有彻底改变,QQ语音,QQ传文件,可能会暴露你的ip地址,你所在的城市。

四、基于地理位置的隐私攻击技术

移动互联网时代,移动终端和用户如影相随,用户的轨迹和地址位置属于高度敏感隐私,在此以移动端基于地理位置的隐私攻击的若干方法,谈一谈已有的此方面的攻击研究,内容过于敏感,因此以公开的理论为主。

4.1 传感器侧信道攻击

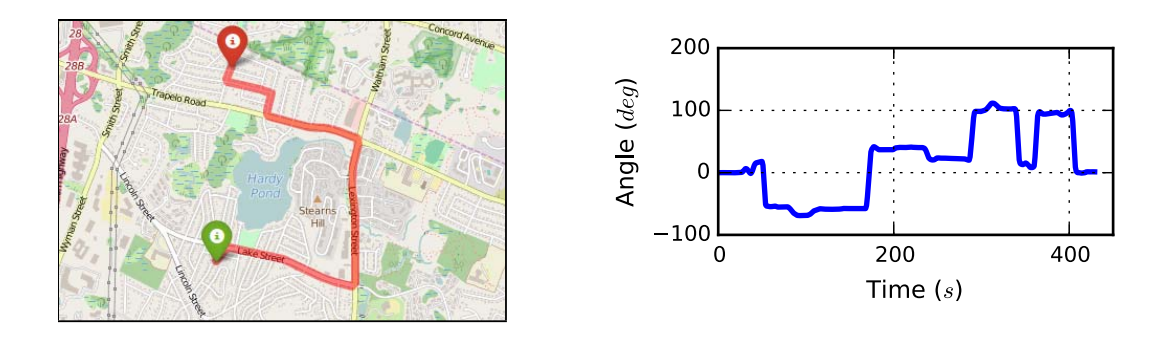

发表在Oakland2016上的一篇文章《Inferring User Routes and Locations using Zero Permission Mobile Sensors》,文中介绍了一种基于侧信道推测用户地理位置和行进轨迹的攻击方式,攻击前提要求非常的低,作者只要求被攻击者安装一个能够收集手机上移动传感器数据的app即可。在移动平台上,这些传感数据的获取并不会要求申请权限,这可以规避掉有戒心的用户或者是采用了基于权限申请的恶意软件检测技术,因此,这一攻击的实际危害性很大。

其核心思想是通过作者开发的能够收集陀螺仪、加速度计、磁场感应器/磁力计三个传感器的数据,通过与公开数据集中记录的道路相关数据进行匹配比对,从而判定出当前用户所处的地理位置信息。在公开数据集的处理上,作者采用了OpenStreetMap这一数据集,这一数据集包含了国外几个著名城市的街道上相关数据,例如道路的拐角、道路上的限速、道路上的磁场信息、道路的平面曲率等,并利用图的方式对数据集进行了重构,便于与移动端app收集来的受害人手机上的移动传感器数据进行匹配,从而以较高置信度推测出用户当前的地理位置,甚至是行进路线。

其核心思想是通过作者开发的能够收集陀螺仪、加速度计、磁场感应器/磁力计三个传感器的数据,通过与公开数据集中记录的道路相关数据进行匹配比对,从而判定出当前用户所处的地理位置信息。在公开数据集的处理上,作者采用了OpenStreetMap这一数据集,这一数据集包含了国外几个著名城市的街道上相关数据,例如道路的拐角、道路上的限速、道路上的磁场信息、道路的平面曲率等,并利用图的方式对数据集进行了重构,便于与移动端app收集来的受害人手机上的移动传感器数据进行匹配,从而以较高置信度推测出用户当前的地理位置,甚至是行进路线。

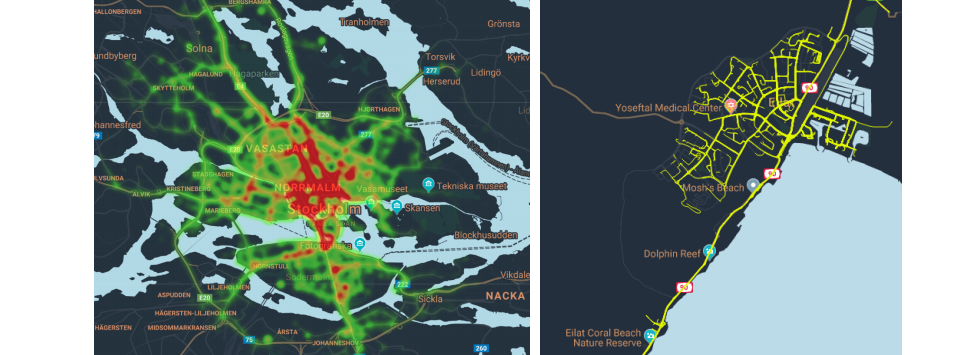

还有一个侧信道泄露隐私的样本就是Strava泄密美军基地的事件,Strava是一个类似咕咚的运动APP,其在2017年在网上发布了最新的全球热力地图,一名20岁的澳大利亚学生鲁泽,他在搜索时发现,Strava地图在叙利亚、伊拉克、阿富汗显示的热力点大部分是美军和俄罗斯军队的驻地,包括一些未对外公布的疑似军事基地。另外,细心的朋友你们有没有发现,某些银行APP输入密码的安全键盘,数字顺序是乱的,你们可以思考下为什么,提示:人手在点击屏幕不同位置时,手机的抖动情况是不同的,同样传感器可以捕获到这些。

4.2 数据接口渗透攻击

2019发表的《Geo-locating Drivers: A Study of Sensitive Data Leakage in Ride-Hailing Services》,文章关注的是在打车服务中,司机地理位置的安全性。作者指出,以往通过不断下单(Request Ride)获取司机位置,然后取消的方式,现在已经因为打车服务提供上会在用户恶意取消订单时进行相应惩罚(如未来一段时间内无法下单等),变得不再有效。但作者相应发现了另一类的api,即Nearby Cars,来获取周边大量的司机信息,其可以通过伪造地理位置的方式,实现理论上可以获取任一地区附近的司机信息。

通过这些爬取的大量数据,作者相应进行了分析,发现其中大部分信息是未加密处理或者匿名化处理的,因而存在极大的隐私泄露风险。作者相应进行了实验验证了这一点,例如通过数据分析可以得出某司机的路线轨迹,同时结合司机一般在早上6点到9点开始接活的常识或其他公开的数据集,可以挑选出目标司机处于这段时间的数据,分析得出其相应位置,而这些位置往往就是这些司机的家庭地址。这种类型的危害显然是不言而喻的,例如是一位美女司机,曾经某一位乘客做过该美女司机的车后通过此种方式获取该美女司机的日常路线,甚至是家庭住址,可能会带来意想不到的后果。

其实这一方面也不难类比,国内的外卖、打车、电商、导航、社交等等几乎都有广泛使用到用户的地理位置这一关键隐私,那么可能也会存在类似的漏洞,可以基于用户的地理位置去进一步获取用户更敏感的隐私,这一点读者们可以发散思考,并尝试思考相应的解决方案。同时,对于一些小厂或者刚创业起步的公司,可能连基本的风控都没有,直接通过下单取消,就爬完这个数据,这也是前一段事件安全厂家去爬灰产猫池地址,手机卡商的主要手段。

4.3 隐私保护算法攻击

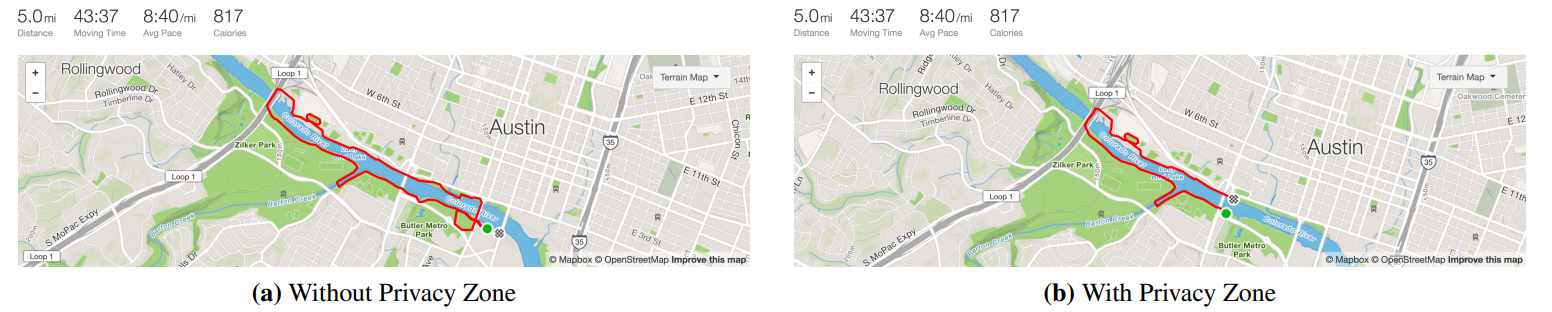

Oakland2018上的《Analysis of Privacy Protections in Fitness Tracking Social Networks -or- You can run, but can you hide》,该文章关注了国外一款知名运动应用Starva里所采用的EPZ(Endpoint Privacy Zone)隐私保护技术,其原理如下:

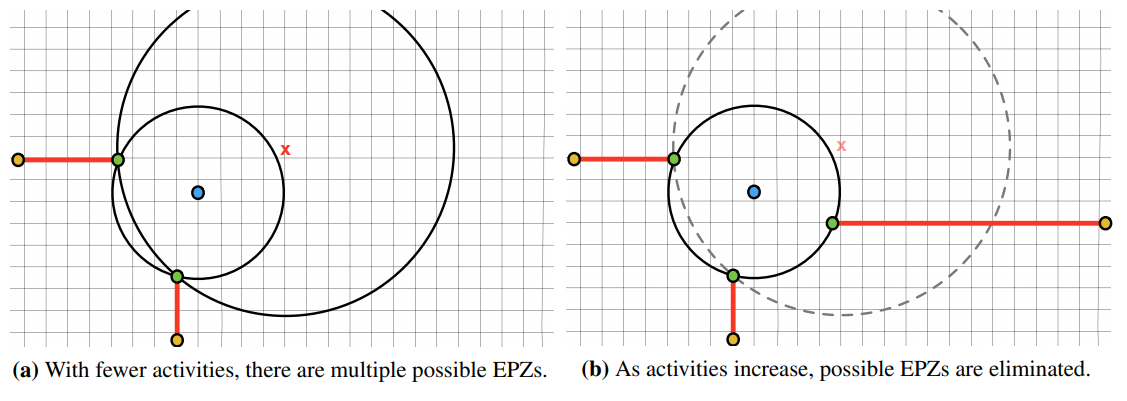

即当用户轨迹经过用户指定的隐私区域时,将包含在隐私区域内的用户轨迹部分去除掉,从而达到保护用户在隐私区域内的轨迹。但作者相应指出,随着用户在隐私区域附近活动数的增多,以及实际Starva里实现EPZ时采用的圆的半径是有限可选的几个选项,导致攻击者很容易推测出真实EPZ的所在,原理如下图所示:

当用户的轨迹经过EPZ时,经过部分会被删除掉,但是轨迹与EPZ的交点是保留的,所以很容易判断出EPZ的圆心在此两交点的中心垂直线上,因此攻击者只需要通过用户很多个轨迹与EPZ的交点**里每次选取两个,再结合Starva里给定的半径的几种可能,就能高概率地确定下来真实EPZ的具体圆心位置与半径。因此EPZ这一保护技术反而帮助了攻击者去确定了用户的隐私区域,显然也会带来相关风险。

由于目前隐私保护处于被拉着走的阶段,攻击方目前具有绝对的优势,这种算法攻击特别的多,比如针对降低距离显示精度的(100m为单位),可以使用边界提高精度;对用户坐标进行旋转偏移的,可以通过不断测量确定偏移参数。这个可以类比火车票的打码,一开始火车票印的是全部号码,后来隐私问题生日部分被打了码,但这个可以通过算法恢复到很小的范围,完成破解的。

结语

如果说安全曾经在互联网领域中不受待见,被普遍认为是搅局者;那么隐私保护就在安全领域同样不被人正眼相待,被认为是扯淡的。其实多数人不知,正如网络安全是筑起互联网大厦的一根重要支柱一样,隐私保护也是筑起安全领域一道大梁。安全运维、渗透测试、安全开发主要保护的是公司的资产,为公司的业务负责;而隐私保护主要着眼于用户的安全,承担的是社会责任,希望互联网领域能够真正的尊重用户,切实保护用户隐私。