618黑产狙击:“狂欢中的骗局”

618黑产狙击:“狂欢中的骗局”

每年一度的618大促已经落下帷幕,全网GMV高达5784.8亿,又创新高。今年的618最大的特色就是:在传统电商如火如荼大促的同时,抖音、快手等直播平台的加入,更多的明星助力和更多变的营销玩法让消费者有了很多的选择。

618带货主播top5

618带货主播top5

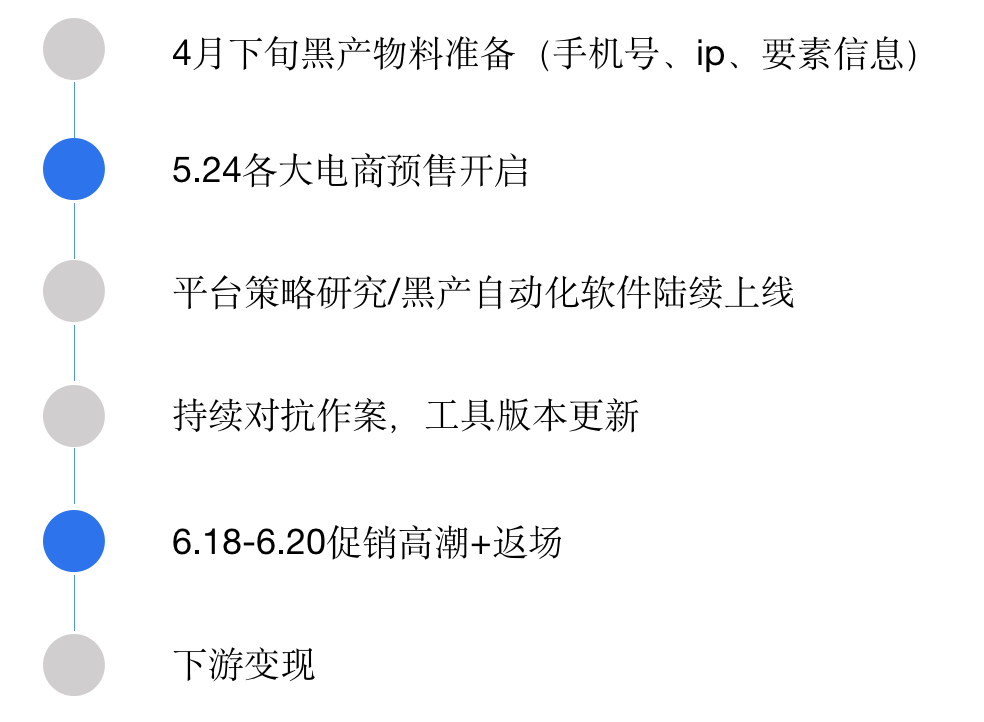

在各家电商平台忙着复盘成绩单的同时,从专业的业务安全视角,小盾安全发现可恶的网络黑产也借此机会赚的盆满钵盈,而且今年的黑产呈现出一些新变化,再次给商家平台敲响风险管理的警钟。下面就回顾下今年618期间黑产的作案流程以及典型事件。

618时期黑产攻防时间线

图片来源:小盾安全,下同

图片来源:小盾安全,下同

具体数据表现

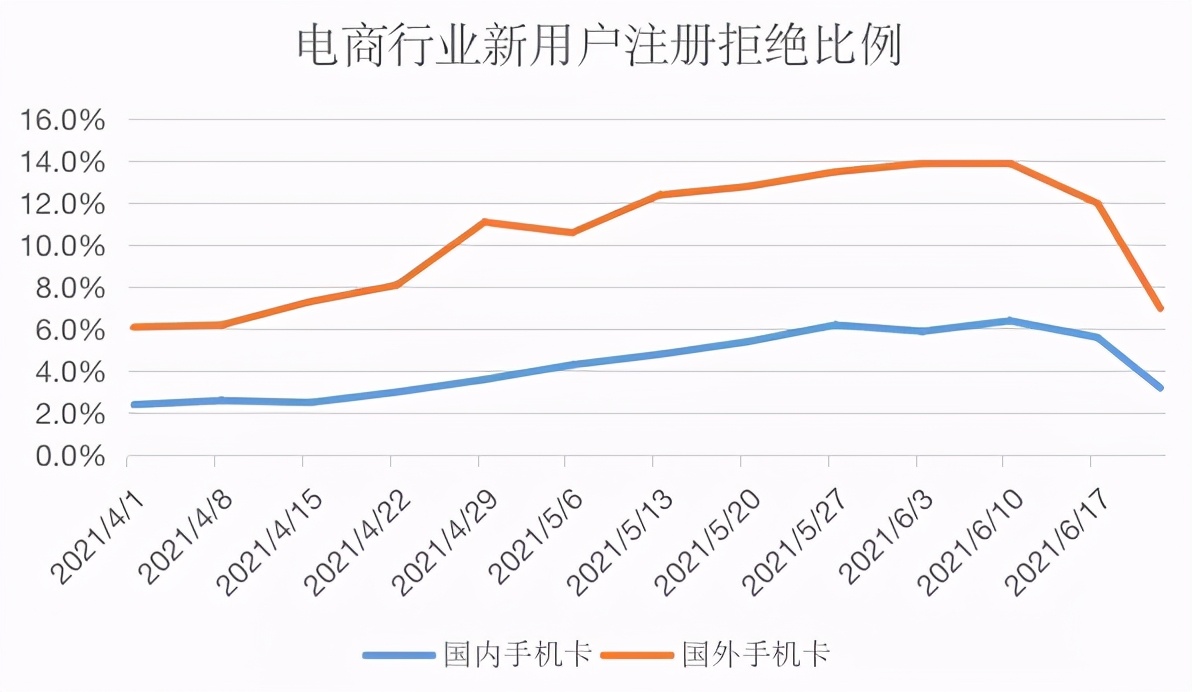

从小盾安全的监测数据不难看出,从4月下旬开始,各大电商平台新注册用户风险比例逐步上升,且今年国外手机卡风险远高于国内手机卡。

设备风险在5月20日至6月19日到达顶峰,集中暴露在优惠券领取、下单、支付环节。

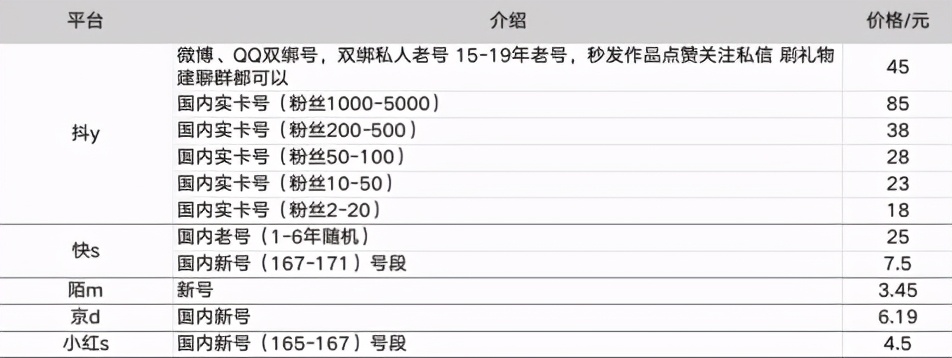

与此同时,在黑产圈,主流平台账号买卖价格在6月出现明显上浮,幅度达到30%-50%。

基于以上观察,小盾安全梳理出今年618黑产作案的三大趋势

风险手机卡来源逐渐由国内转向国外,由于国内“断卡行动”的不断落实,国内黑 卡存量急剧下降,但越来越多的境外手机卡流入国内;

ipv6被黑产大规模应用,今年618整个周期內,拦截的风险ip中有超过10%为ipv6,ipv6的逐渐普及以及其本身数量级巨大的特性对业务风控提出了新的挑战;

作案方式由团伙作案逐渐向众包发展,由于疫情以及后疫情阶段的影响,越来越多的普通用户加入到众包人群之中,靠领取任务获得佣金。由于众包模式人群分布离散,设备资源信息相对正常,极大增大了风险识别的难度。

典型案例分析

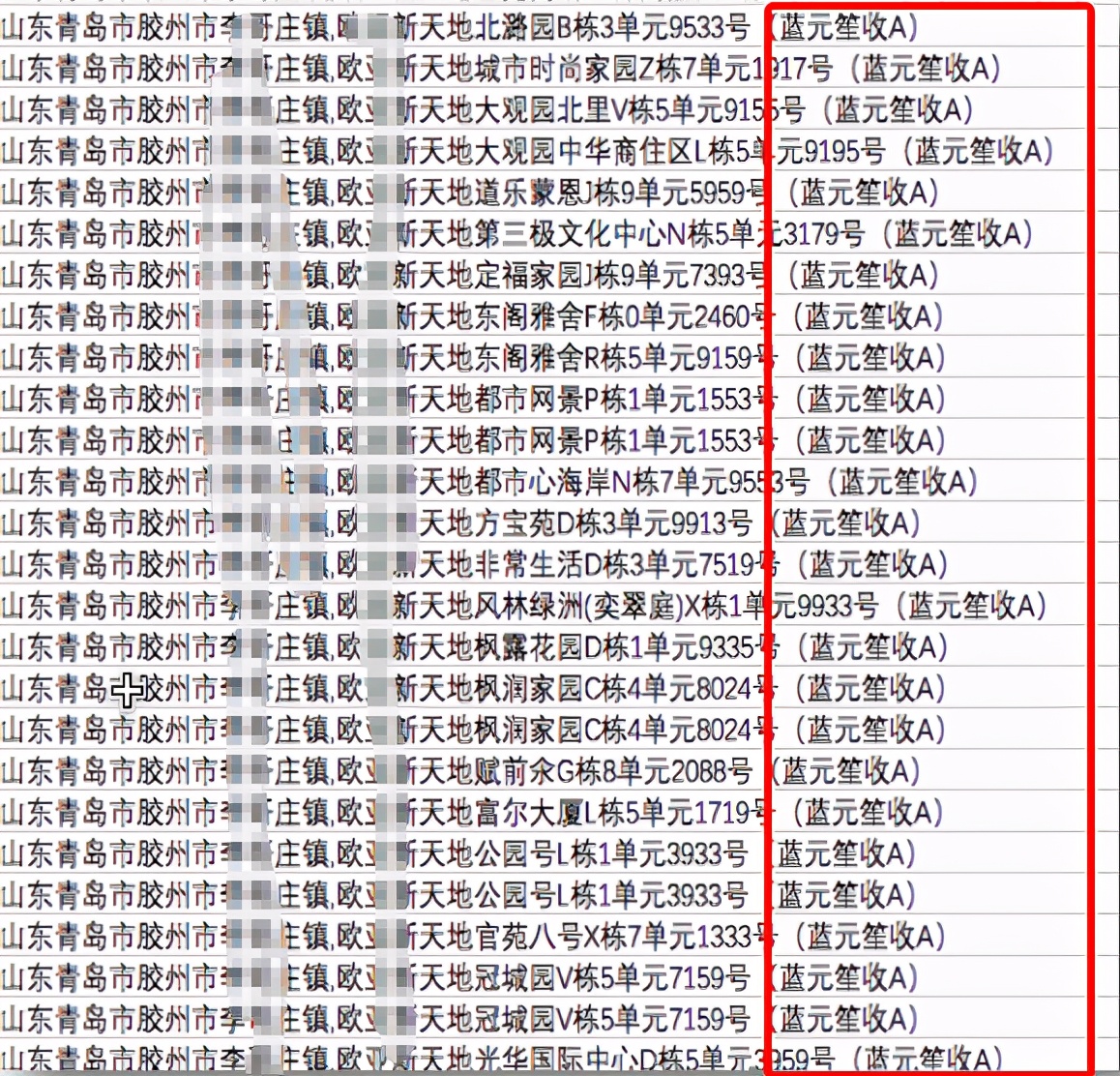

案例一:众包模式下的暗号地址

- 案例呈现

小盾安全地址模型发现,618当日某电商平台短时间內有大量订单出现相似收货地址风险。复盘后发现有500多笔耳机订单存在暗号地址风险。所谓暗号地址一般指:收货地址主要信息(省、市、县、街道)几乎一致,具体到小区或者楼号会有差异,且地址中存在相同暗号。

- 案例分析

经策略专家深入分析,地址所关联用户行为、设备并未呈现出明显风险特征,确定为众包真人模式作案。地址中含有相同收货人暗号,一般为黑产和当地街道快递员勾结约定而成,只要快递员看到此暗号就会送往固定地点。

同时,回溯对应产品名称小盾安全情报部门发现部分众包论坛有黑产通过任务招募此产品代下单服务,完成一单可获得30元任务佣金。

此案件分析报告618当日已反馈电商平台方及时处理。

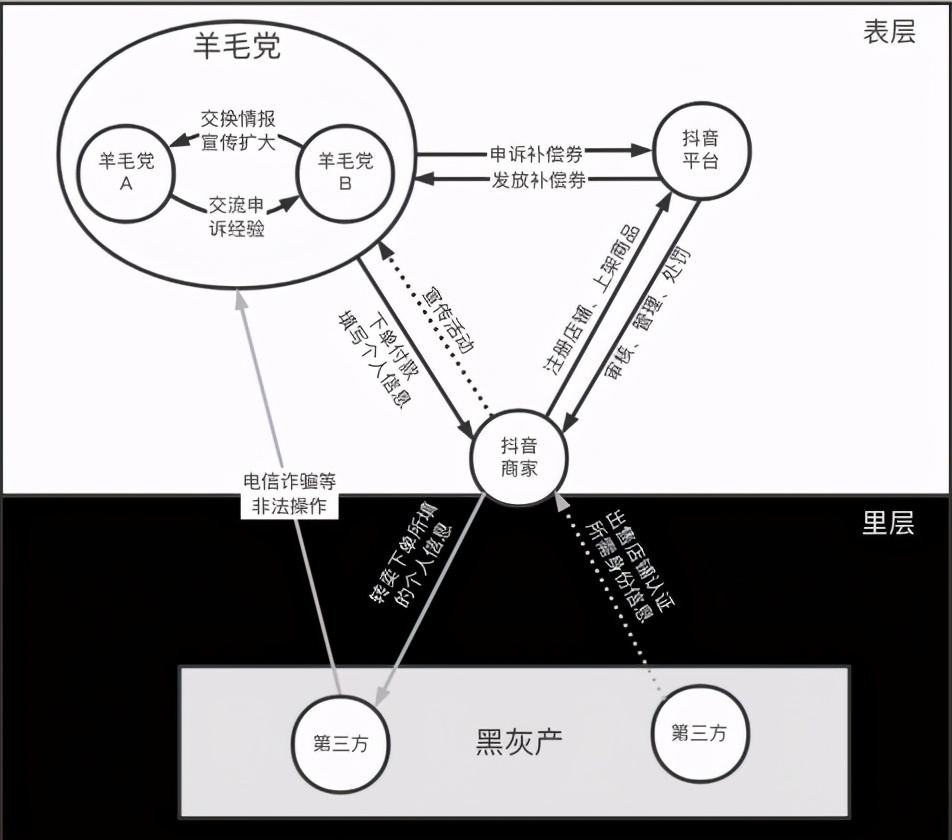

案例二:羊毛党在第一层,“商家”在第五层

- 案例呈现

618期间某短视频平台一商家放出王炸优惠:1.9元防晒衣。这优惠消息瞬间在各大论坛和朋友圈扩散,有些人甚至买了50件。但是事后发现店铺迟迟没有发货且两天后店铺关闭,后续陆续有人收到博 彩和诈骗电话。

- 案例分析

整个套路的流程是:商家发布超低价商品——羊毛党/普通用户大量购买——商家不发货、关店跑路(套取个人信息)——个人信息成为菠菜或电信诈骗的物料。

小盾安全建议

今年以来,国家严厉打击各种电信、互联网诈骗行为,但企业在数字化转型过程中,所遇到的风险远不止如此。如何建设适合自己的风控系统,防御互联网诈骗已成为时下企业的痛点。针对黑灰产新变化,电商行业的风险管理应形成覆盖事前-事中-事后体系化的建设思路与实践。

事前:情报的输入必不可少,需要具备对风险预知的能力,提前布控;

事中:安全决策中台是核心,需要具备实时对风险识别和处理能力,业务和安全实现深度耦合,及时止损;

事后:案件分析和复盘是重中之重,需要有基本的关联分析和回溯能力,帮助策略不断迭代优化,为客服部门提供证据话术的支撑。

小盾安全认为,电商企业建立风控体系也可参考同业的成功经验,结合本公司的业务类型、阶段性经营发展状况等,在不同的风险管理阶段,将风控技术手段与运营管理相结合,互相支撑,互为补充。