活跃又危险的恶意软件之一 :Trickbot主要“作战”手段有哪些?

活跃又危险的恶意软件之一 :Trickbot主要“作战”手段有哪些?

什么是Trickbot?

Trickbot,也被称为Trickster、TheTrick或TrickLoader,是一个自2016年底以来一直活跃的僵尸网络。这种威胁只包含特洛伊木马的特征,用于窃取访问在线银行账户的凭证,然后试图进行欺诈性转账。然而,随着时间的推移,Trickbot成为一种多用途恶意软件,可供其他恶意行为者在恶意软件即服务(RaaS)模型下分发他们自己的恶意软件,甚至成为多产和受欢迎的僵尸网络之一,在全球被检测到超过一百万次,严重威胁着数据安全。

什么是僵尸网络?

僵尸网络是一种恶意程序,可以由攻击者远程控制。这种类型的恶意代码由一个执行操作的控制面板和一个与攻击者的控制中心建立通信的服务器应用程序组成。僵尸网络的独特之处在于,它允许攻击者同时在许多被恶意软件感染的计算机上执行指令。

Trickbot的一些主要功能是:从受感染的计算机(操作系统、已安装的程序、用户名、域名等)获取数据信息、在浏览器中窃取凭据、从Outlook客户端窃取凭据、获取Windows 凭据、滥用协议等作为SMB和LDAP在公司网络内横向移动并下载其他类型的恶意软件。

Trickbot利用其他威胁进行首次感染并在受感染的计算机上执行恶意操作。例如,在以前流行的Emotet木马感染的计算机上观察到此恶意软件。其次,Trickbot已被用作在受害计算机上启动其他恶意文件的网关,尤其是勒索软件。其中最引人注目的是Ryuk勒索软件,这是一种已知且被广泛检测到的数据安全威胁。

谁是Trickbot的幕后黑手?

美国国防司法部在2021年6月指控并逮捕拉脱维亚一名妇女负责Trickbot的创建和发展,这背后的僵尸网络有一个跨国犯罪组织,致力于盗取个人机密信息,并声称Trickbot感染了全球数千万台计算机。

Trickbot的主要分发方式

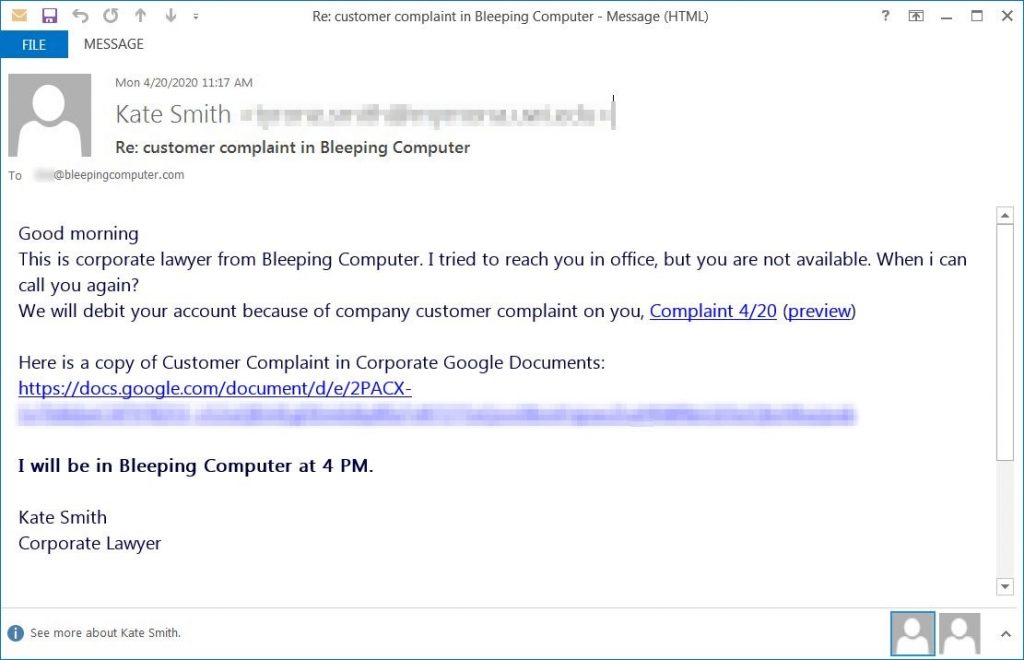

这种威胁通常通过有针对性的网络钓鱼电子邮件使用各种借口作为诱饵进行传播,例如与受害者电子邮件或财务(票据、奖金收集、未支付的交通罚款等)相关问题。

这些电子邮件通常包含指向恶意或受感染站点的链接,或各种类型的附件:主要是 Excel、Word或ZIP类型的文档。这些邮件来自世界各地的多个地点,经常使用在旧运动中承诺的受害者账户进行分发,而不是针对特定的目标。

除了通过欺诈性电子邮件进行通信外,还多次检测到Trickbot利用系统漏洞在已受感染的受害者网络内进行横向移动。例如,服务器消息块协议(SMB)中著名的Eternal Blue(永恒之蓝)和eternal roman(永恒浪漫)漏洞。虽然这些漏洞已在2017年得到修复,在那之后仍有大量计算机未进行更新,这使得横向移动成为Trickbot受害组织头疼的问题。因此,在构建软件系统初期,通过静态代码检测及时修复由代码缺陷造成的安全漏洞/运行时漏洞,可以有效避免绝大部分恶意软件攻击,提升软件安全及数据安全。

Trickbot有什么特性?

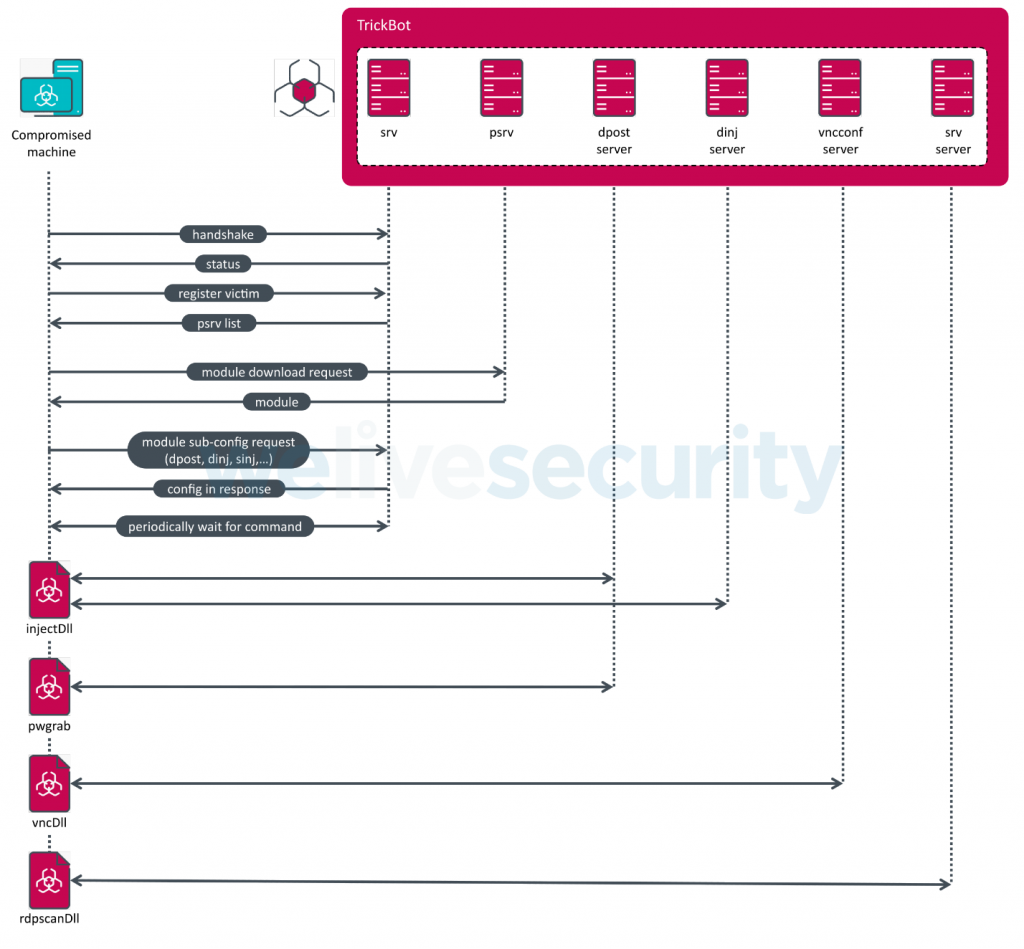

Trickbot 是一种多阶段模块化恶意软件,允许其操作员对受感染的计算机执行大量恶意操作。它的模块化特性意味着它由几个独立的部分组成,允许该木马的创作者可以轻松进行修改。

例如,Trickbot中包含的一个模块为Trickbot中最古老的插件之一提供了支持:该插件负责指向感兴趣的站点(主要是银行或金融站点),并通过web注入修改受感染用户看到的内容。

这些模块作为Windows DLL文件实现,包含不同的功能:窃取凭证、从计算机收集信息等。它们通过下载到达受感染的计算机,下载可以通过两种方式进行:

第一,当您连接到默认的C&C服务器时,其中一个服务器将发送第二个威胁也连接到的服务器列表。正是这些服务器,在第二个“阶段”中交付的服务器,向您发送相应的文件。

第二,下载模块的另一种方式是通过Trickbot控制器的显式请求。每个服务器都包含自己发送文件的通信逻辑,这使得检测和中断更具挑战性。

图 2:Trickbot 通信模型与不同类型的C&C服务器。

发现最多出现的模块是横向移动和利用EternalBlue漏洞以及那些负责窃取和泄露信息的部分。

2020年3月左右,Trickbot开始在其代码内容中显示其作者的意图:目标站点列表以及包含执行Web攻击所需信息的插件作为“初始”的一部分被下载的频率感染。与此同时,其他恶意代码(如勒索软件)的下载在属于企业网络的受害者身上激增,Trickbot的策略发生转变:从窃取银行凭证到收取部分赎金。

以下是Trickbot使用的一些重要的技术。

恶意软件如何防范?

正如前边提到,Trickbot具有高度可区分的特性,它们一般通过攻击系统漏洞实施入侵进而威胁数据安全,因此要加强应用软件系统漏洞检查,静态代码检测可以第一时间查找、识别、追踪代码缺陷,在开发早期进行修复,降低系统安全漏洞风险。此外还需提高安全意识来保护自己设备免受这种网络威胁:

1、警惕任何可疑通信,即便来自合法可信任的电子邮件地址也要验证发件人、通信的真实性和原因。

2、对于附件,不要随便下载那些受密码保护的Word、Excel、PDF或ZIP等。

3、定期更新密码。

4、保持设备和应用程序更新,包括服务器、计算机或笔记本电脑等设备。

参读链接:

https://www.woocoom.com/b021.html?id=9e247f798c77422ba12a3c749561f976

https://www.welivesecurity.com/la-es/2021/06/25/trickbot-caracteristicas-malware-mas-activos-peligrosos/