APC智能UPS发现“爆炸性”漏洞

APC智能UPS发现“爆炸性”漏洞

安全研究人员最近在APC的智能UPS设备中发现了三个影响范围极广的严重安全漏洞,远程攻击者可利用这些漏洞发动网络物理攻击,甚至炸毁重要设备。

物联网安全公司Armis的研究人员Ben Seri和Barak Hadad在周二发布的一份报告中表示,这些漏洞统称为TLStorm,“可以完全远程接管Smart-UPS设备并能够进行极端的网络物理攻击”。

近八成企业

面临风险

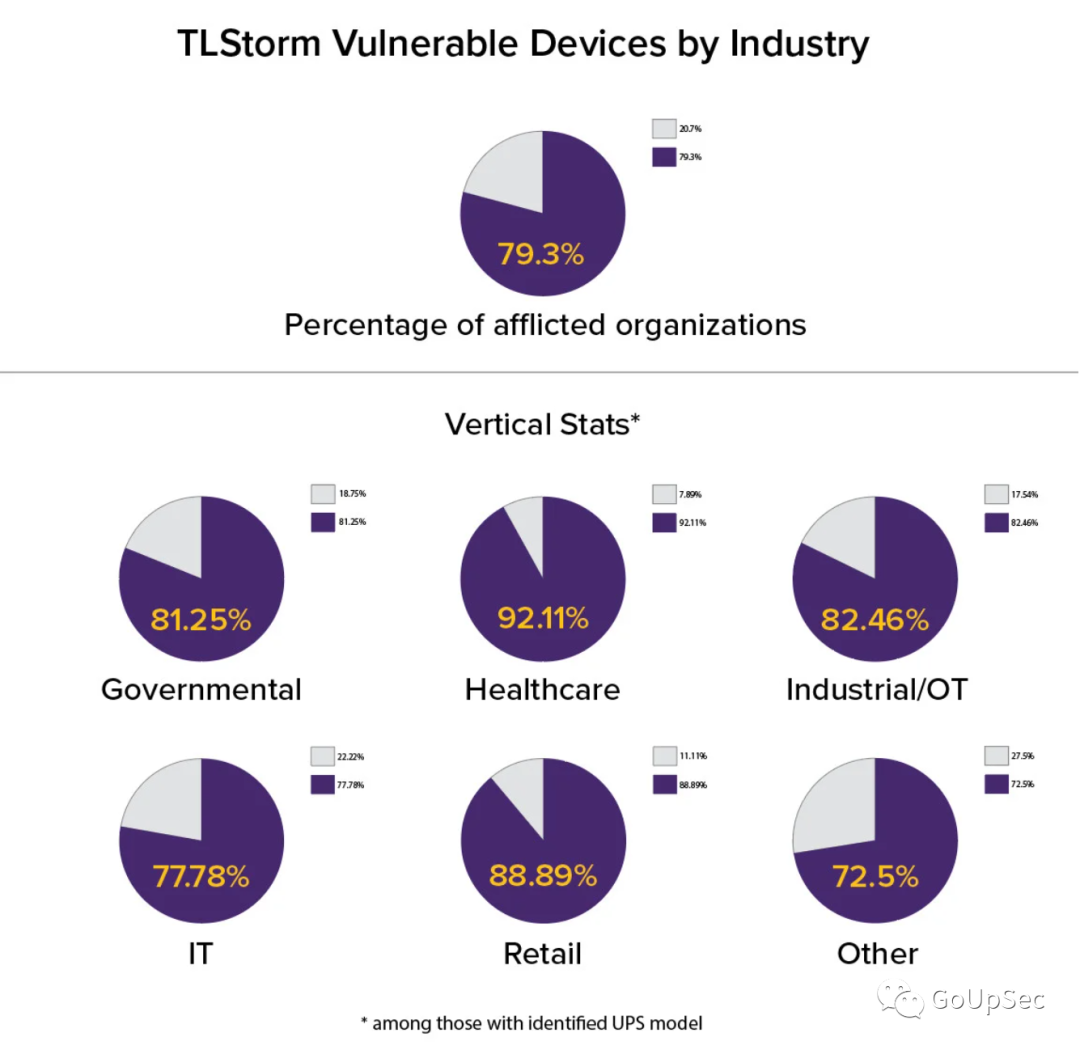

UPS(不间断电源)设备在医疗设施、服务器机房和工业系统等关键任务环境中充当应急备用电源。迄今为止,已在医疗(超过90%)、零售、工业和政府部门发现了大量存在上述漏洞的设备,总计超过2000万台,将近八成企业都在使用存在漏洞的APC UPS设备:

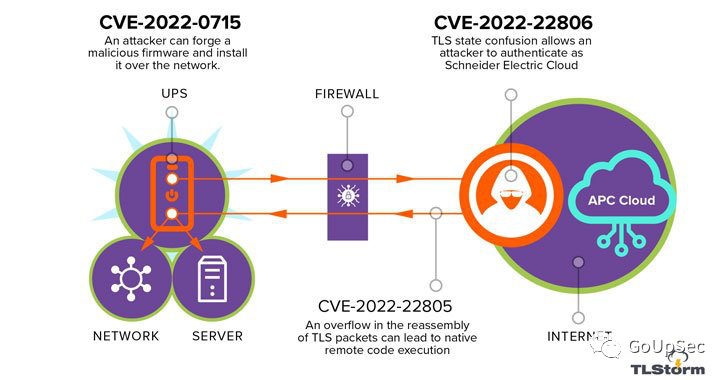

TLStorm包含三个严重漏洞,可以通过未经身份验证的网络数据包触发,无需任何用户交互,也就是所谓的“零点击攻击”:

- CVE-2022-22805(CVSS分数:9.0)——TLS缓冲区溢出

- CVE-2022-22806(CVSS分数:9.0)——TLS身份验证绕过

- CVE-2022-0715(CVSS评分:8.9)–可通过网络更新的未签名固件升级

其中两个漏洞(CVE-2022-22805和CVE-2022-22806)存在于TLS(传输层安全)协议的实施中,该协议将具有“SmartConnect”功能的Smart-UPS设备连接到施耐德电气管理云。

第三个漏洞(CVE-2022-0715),与“几乎所有APC Smart-UPS设备”的固件有关,该固件未经过加密签名,安装在系统上时无法验证其真实性。

虽然固件是加密的(对称的),但它缺乏加密签名,允许攻击者创建它的恶意版本并将其作为更新交付给目标UPS设备以实现远程代码执行(RCE)。

Armis研究人员能够利用该漏洞开发恶意APC固件版本,该版本被Smart-UPS设备接受为官方更新,根据目标执行不同的过程:

- 具有SmartConnect云连接功能的最新Smart-UPS设备可以通过互联网从云管理控制台升级

- 可以通过本地网络更新使用网络管理卡(NMC)的旧Smart-UPS设备

- 大多数Smart-UPS设备也可以使用USB驱动器进行升级

“爆炸性”漏洞

成功利用上述任何一个漏洞都可能导致对易受攻击的设备进行远程代码执行(RCE)攻击,进而可能被武器化以篡改UPS的操作,从而对设备或与其连接的其他资产造成物理损坏。

“通过利用RCE漏洞,我们能够绕过软件保护,让电流尖峰周期反复运行,直到直流链路电容器被加热到约150摄氏度(~300F),这会导致电容器爆裂,释放大量电解质气体并导致UPS‘变砖’,同时对关联设备造成附带损害。”研究人员解释说。

更糟糕的是,固件升级漏洞可被利用在UPS设备上植入恶意更新,使攻击者能够长期驻留,并将受感染的主机用作进一步攻击的网关。

“滥用固件升级机制中的漏洞正在成为APT的标准做法,正如Cyclops Blink恶意软件中所发现的那样,嵌入式设备固件的不当签名是各种嵌入式系统中反复出现的漏洞。”研究人员说.

在2021年10月31日向施耐德电气负责任地披露后,上述漏洞的补丁程序已在2022年3月8日星期二的更新中发布。建议APC客户尽快安装更新以降低漏洞风险。

“与许多其他数字基础设施设备一样,UPS设备经常在安装后被遗忘。”研究人员总结道:“由于这些设备与核心业务系统连接到相同的内部网络,因此漏洞利用可能会产生严重影响。”

缓解建议

研究人员的报告解释了所有三个TLSstorm漏洞的技术细节,并提供了一组保护UPS设备的建议:

1. 安装施耐德电气官网提供的补丁程序(https://download.schneider-electric.com/files?p_Doc_Ref=SEVD-2022-067-02)

2. 如果您使用NMC,请更改默认NMC密码(“apc”)并安装公开签名的SSL证书,这样您网络上的攻击者将无法截获新密码。要进一步限制NMC的攻击面,请参阅Schneider Electric Security Handbook for NMC2和NMC3。

3. 部署访问控制列表(ACL),其中仅允许UPS设备通过加密通信与一小部分管理设备和施耐德电气云进行通信。

Armis还发布了包含所有研究细节的技术白皮书:

https://info.armis.com/rs/645-PDC-047/images/Armis-TLStorm-WP%20%281%29.pdf

(来源:@GoUpSec)