蓝宝菇-核危机行动揭露

蓝宝菇-核危机行动揭露

摘要

从2011年开始持续至今,高级攻击组织蓝宝菇(APT-C-12)对我国政府、军工、科研、金融等重点单位和部门进行了持续的网络间谍活动。该组织主要关注核工业和科研等相关信息。被攻击目标主要集中在中国大陆境内。

360追日团队捕获的首个蓝宝菇组织专用木马出现在2011年3月左右。目前已总共捕获该组织恶意代码670余个,其中包括60余个专门用于横向移动的恶意插件。目前已经发现该组织相关的C=>?”

2) 反虚拟机技术

我们在核危机行动的多个代码中,都发现了一个特殊的导出函数 szFile。导出函数 szFile 是一个104字节大小的字符串数组,运行的时候会动态填写字符串“VirtualAlloc”,并动态修改PE中导出表的大小为“0X80000000”,这样调用GetProcAddress(handle,""szFile") 的时候会返回 VirtualAlloc 的地址,这样可以对抗轻量级的虚拟机。

(五) 插件分析

我们截获了很多核危机行动的功能插件,疑似是Bfnet的其他功能插件,或者通过Bfnet下放的其他恶意程序。相关插件工具都是攻击者对被感染机器进行筛选后进一步定向投放的,不同目标存在的插件工具不同。

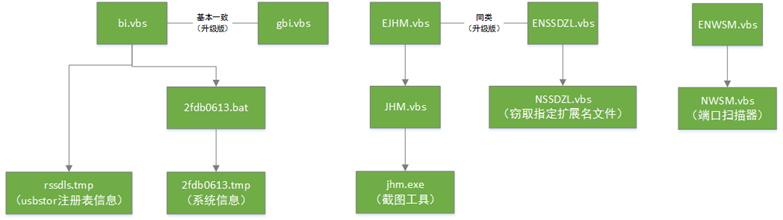

相关插件工具主要是进一步探测用户环境和窃取指定用户文件,整体偏向横向移动的作用。下图给出了部分插件及其作用分析。

1) NSSDZL.vbs

该文件是由ENSSDZL.vbs文件释放出来,NSSDZL.vbs的主要功能是将指定文件(通过指定文件扩展名)拷贝到指定目录(usb_tmp)。相关文件扩展名包括:PDF,DOC,DOCX,XLS,XLSX,PPT,PPTX,WPS,ET,DPS,7Z,ZIP,RAR

2) NWSM.vbs

NWSM.vbs是由ENWSM.vbs释放。NWSM.vbs功能最为复杂,包含内网渗透,并且通过流试方式写入脚本。

3) C0A80101.vbs等其他9个同类脚本

这些脚本会查看局域网其他IP(手动指定)的NetBIOS信息,包括计算机名、MAC地址;查看远程计算机服务及状态;将批处理文件通过流试方式写入到:“当前文件名”.tmp:smzl.dat。

4) rar.bat等其他7个同类脚本

使用rar.exe打包加密指定目录的制定扩展名文件,包括:doc、docx、pdf、pptx、ppt、xls、xlsx等,密码为1q2w3e4r5t,按照2M的大小分割,打包到“%temp%\360scanA248DDEGB**GC.log(其中,**是2个数字)”中,并且设置"%temp%"目录下的.log和.rar为隐藏属性。

5) Jhm.exe

这是一个攻击者自己开发的截图工具,截图到"%temp%"目录或当前目录下,命名为2ce605ed.tmp或2ce605ed.bmp(不同版本路径不同,但文件名相同,有的需要JHM.vbs配合移动文件到%temp%目录)。

PDB路径:C:\Users\Lab08612\Documents\Visual Studio2012\Projects\ c++ print screen\Release\cprintscreen.pdb

6) otb.exe

这个插件的功能主要是盗取Outlook密码。一种方式是输出Outlook密码到控制台(无需参数),一种方式是输出Outlook密码到指定文件(需要参数:-f + 文件路径)

三、 C&C分析

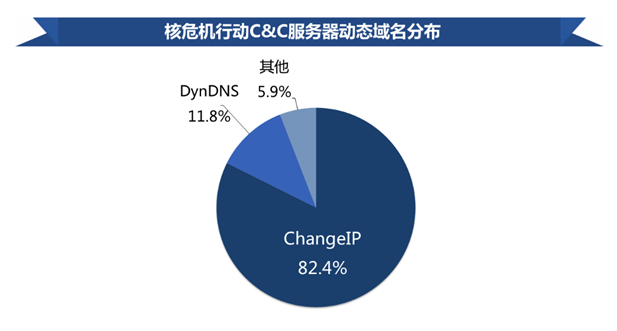

核危机行动在不同的时期选择的C&C(控制服务器)有较大变化。在2011-2012年期间主要以动态域名为主,动态域名服务商的选择是以境外ChangeIP为主;从2013年开始逐渐转为直接访问指定IP,Bfnet两个版本的后门均访问指定IP,而不再通过域名解析IP。

截止2018年5月,360追日团队共截获核危机行动相关C&C服务器动态域名20余个,固定IP地址20余个。在动态域名中,ChangeIP域名占82.4%,DynDNS域名占11.8%,其他占5.9%。

核危机行动所采用的域名,很多还具有明显的含义,如360、土豆、新浪等知名网站域名都被用来做了动态域名的注册子域名。如:

视频类 Youtube、tudou

购物类 Tmall

手机类 android23、iphone5

互联网综合类 360sc2、sohu、sogou、sina、baidu2

以下是核危机行动中所使用的部分指定IP:

韩国:210.***.***.90、210.***.***.90

美国:162.***.***.33、173.***.***.200

加拿大:63.***.***.25

巴西:200.***.***.22

瑞典:95.***.***.37

还有一点值得注意的是,在目前已经截获的核危机行动的RAT中,部分RAT会内会内置两个IP,其中一个IP是专门用来迷惑分析人员的。

附录1 360追日团队(Helios Team)

360 追日团队(Helios Team)是360公司高级威胁研究团队,从事APT攻击发现与追踪、互联网安全事件应急响应、黑客产业链挖掘和研究等工作。团队成立于2014年12月,通过整合360公司海量安全大数据,实现了威胁情报快速关联溯源,独家首次发现并追踪了三十余个APT组织及黑客团伙,大大拓宽了国内关于黑客产业的研究视野,填补了国内APT研究的空白,并为大量企业和政府机构提供安全威胁评估及解决方案输出。

联系方式

微信公众号:360追日团队

扫描右侧二维码关微信公众号

附录2 360安全监测与响应中心

360安全监测与响应中心,是360为服务广大政企机构而建立的网络安全服务平台,旨在第一时间为政企机构提供突发网络安全事件的预警、通告,处置建议、技术分析和360安全产品解决方案。突发网络安全事件包括但不限于:安全漏洞、木马病毒、信息泄露、黑客活动、攻击组织等。

360安全监测与响应中心兼具安全监测与响应能力:中心结合360安全大数据监测能力与海量威胁情报分析能力,能够全天候、全方位的监测和捕获各类突发网络安全事件;同时,基于10余年来为全国数万家大型政企机构提供安全服务和应急响应处置经验,中心能够在第一时间为政企机构应对突发网络安全事件提供有效的处置措施建议和应急响应方案。

在2017年5月发生的永恒之蓝勒索蠕虫(WannaCry)攻击事件中,360安全监测与响应中心在72小时内,连续发布9份安全预警通告,7份安全修复指南和6个专业技术工具,帮助和指导全国十万余家政企机构应对危机。

A-TEAM是360安全监测与响应中心下属的一支专业技术研究团队,主要专注于 Web 渗透与APT 攻防技术研究,并持续展开前瞻性攻防工具预研,以提前探知更多的未知威胁、新兴威胁。A-TEAM的技术研究从底层原理、协议实现入手,能够深度还原攻与防的技术本质。

附录3 360威胁情报中心

360威胁情报中心由全球最大的互联网安全公司奇虎360特别成立,是中国首个面向企业和机构的互联网威胁情报整合专业机构。该中心以业界领先的安全大数据资源为基础,基于360长期积累的核心安全技术,依托亚太地区顶级的安全人才团队,通过强大的大数据能力,实现全网威胁情报的即时、全面、深入的整合与分析,为企业和机构提供安全管理与防护的网络威胁预警与情报。

360威胁情报中心对外服务平台网址为https://ti.360.net/。服务平台以海量多维度网络空间安全数据为基础,为安全分析人员及各类企业用户提供基础数据的查询,攻击线索拓展,事件背景研判,攻击组织解析,研究报告下载等多种维度的威胁情报数据与威胁情报服务。

微信公众号:360威胁情报中心

关注二维码:

[1]RLO,http://en.wikipedia.org/wiki/Unicode_character_property