网络攻击超半数源于漏洞利用和供应链入侵

网络攻击超半数源于漏洞利用和供应链入侵

曼迪安特发布的一份调查报告表明,攻击者潜藏在受害者网络中的时长连续四年减少;2020年还是24天,2021年已减少到21天。

透过自身IR案例,曼迪安特发现,企业纷纷调整自身检测能力以快速发现最危险的攻击,勒索软件平均检测时长缩短到五天以内;非勒索软件攻击保持活跃的时间从2020年的45天缩短到2021年的36天。但曼迪安特对手行动高级总监Steven Stone表示,勒索软件攻击的快速检测未必就是件好事,而可能是由于攻击载荷的激活。

不过,情况改善总体上是由非勒索软件威胁的快速检测推动的,因为越来越多的企业与第三方网络安全公司合作,而且政府机构和安全公司常常向企业通报攻击信息,从而形成更加快速的检测。

Stone表示:“我们认为,多种因素的组合促成了这些地区安全情况的连年改善。最终,初步威胁途径归结到攻击者的选择和不同漏洞的可用性上。总体而言,我们看到一些攻击团伙同时使用不同的方法,可能会体现出针对每个目标的偏好。”

曼迪安特的“M-Trends 2022”报告揭示,十年来,公司检测耗时大幅缩减,从2011年的418天缩短到2021年的21天,检测时间几乎缩短了95%。

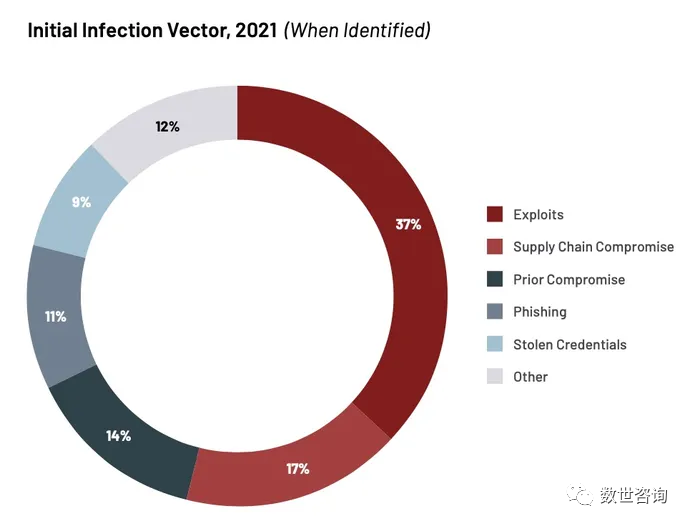

2021年初步感染途径(发现之时)

不同地区公司检测能力的改善差异巨大,亚太地区公司的攻击者“驻留时间”缩减最为显著,从2020年的76天减少到2021年的21天。欧洲公司的改善也比较明显,从2020年的66天下降到2021年的48天;但是北美公司的检测时间毫无变化,依然是17天。

攻击者钟爱Cobalt Strike

最流行的攻击工具仍然是Beacon后门,占所有已发现恶意软件族系的28%。Bencon后门是Cobalt Strike渗透测试工具的一个组件,Cobalt Strike也是恶意攻击者甚为喜爱的一款工具。其他攻击工具的使用频率则迅速下降,包括适用于.NET环境的Sunburst后门、Metasploit渗透测试平台和SystemBC代理工具包。

曼迪安特发现,总体而言,两种初步入侵方式——漏洞利用和供应链攻击,占2021年所有具明确初始感染途径攻击的54%,而2020年这一比例还不到30%。曼迪安特服务交付执行副总裁Jurgen Kutscher在报告发布声明中说道,攻击战术的不断变化凸显出企业需要随时了解攻击者所用的技术。

“鉴于攻击者越来越倾向于将漏洞利用作为初始入侵途径,企业需持续关注基础安全措施的执行,例如资产、风险和补丁管理。打造韧性的关键在于做好准备。制定健全的准备计划和设置经验证的恢复流程,可以帮助企业成功应对攻击,迅速恢复正常业务运营。

活动目录(AD)成攻击焦点

曼迪安特报告还呈现了另一种趋势:攻击者越来越盯准混合活动目录(AD),因为混合身份模式下(凭证和密钥在内部AD服务和云端Azure AD之间同步)的错误配置可引发安全事件。

公司应将混合AD服务器视为敏感级别最高的资产(0级),仅允许隔离网络中的特权工作站访问。曼迪安特全球红队总经理Evan Pena表示,除了持续监测,这些措施应能使漏洞利用变得更加困难。

万幸,正确实现混合AD服务器最佳安全实践并不难。

Pena说道:“随着公司在采用混合模式的同时逐步将自身资源迁移到云端,攻击者也会盯上这些混合服务器,以期实现域和云两方面的入侵。这些混合服务器通常享有对域控制器等内部服务器和云资源的高级特权。”

今年,公司应审查和评估自身AD实现的主要威胁,查找漏洞或错误配置,了解如何检测和预防自身环境中的异常横向移动尝试,并实现应用白名单和禁用宏,从而大大限制初始访问攻击。

曼迪安特“M-Trends 2022”报告:

https://www.mandiant.com/resources/m-trends-2022