练气篇_信息收集

练气篇_信息收集

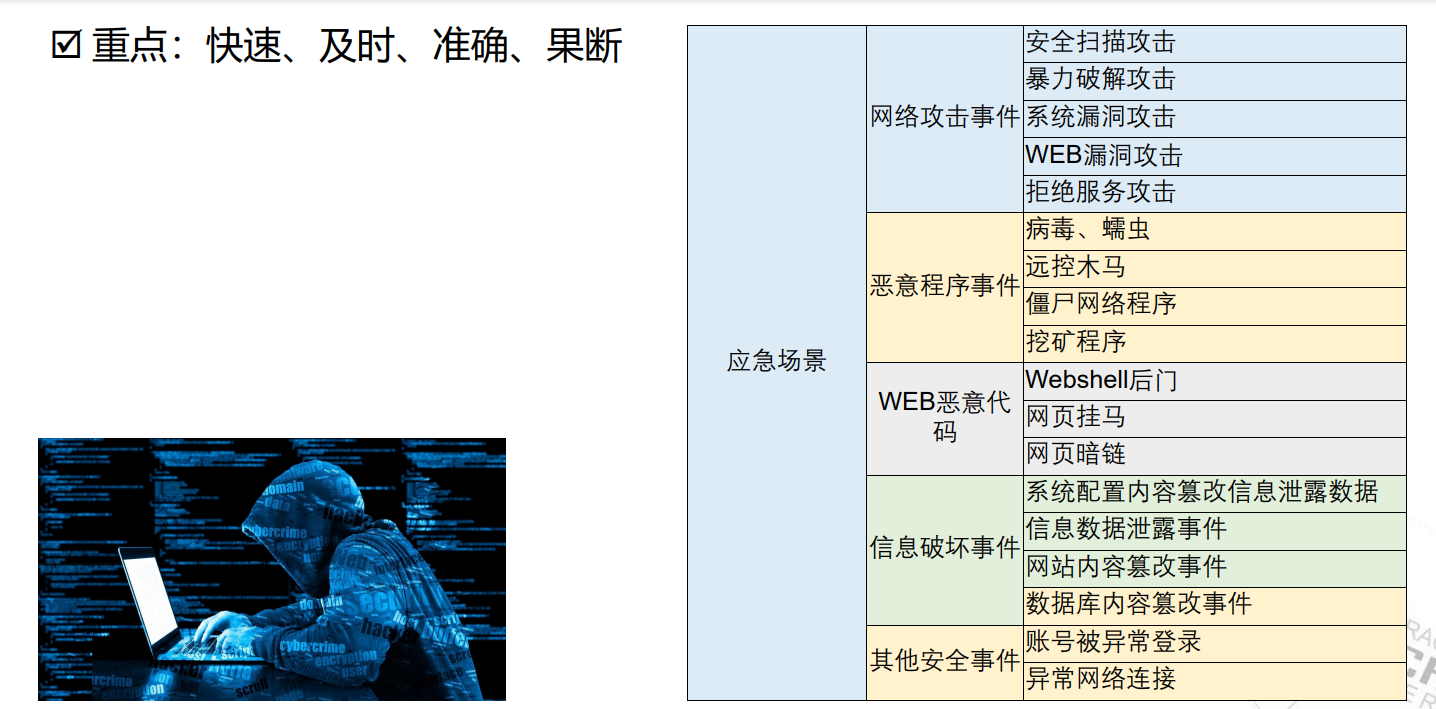

渗透测试流程:

渗透测试与入侵的最大区别

渗透测试:出于保护系统的目的,更全面地找出测试对象的安全隐患。

入侵:不择手段地(甚至是具有破坏性的)拿到系统权限。

目标对象分析:

单个目标服务器(非web)

Web服务器

整个网络拓扑

内网:

网络设备:交换机、路由器、防火墙、ids、等

网络中的服务器:文件服务器、dns、http、域控制器等

外网:

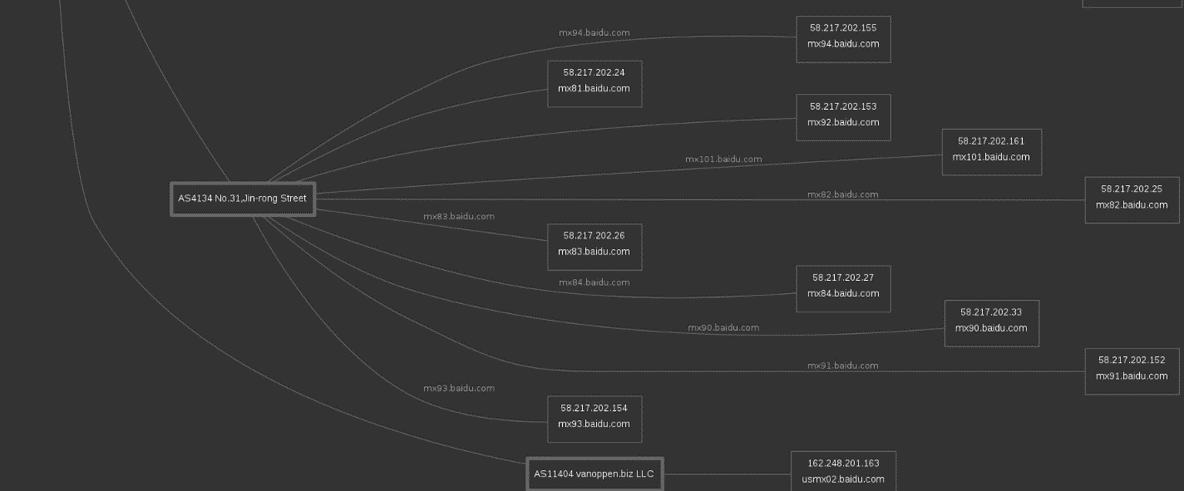

相关联的其他服务器(ip关联、服务关联)

旁站、c段、邮件服务器、dns服务器、代理服务器等

web方向信息收集:

域名信息

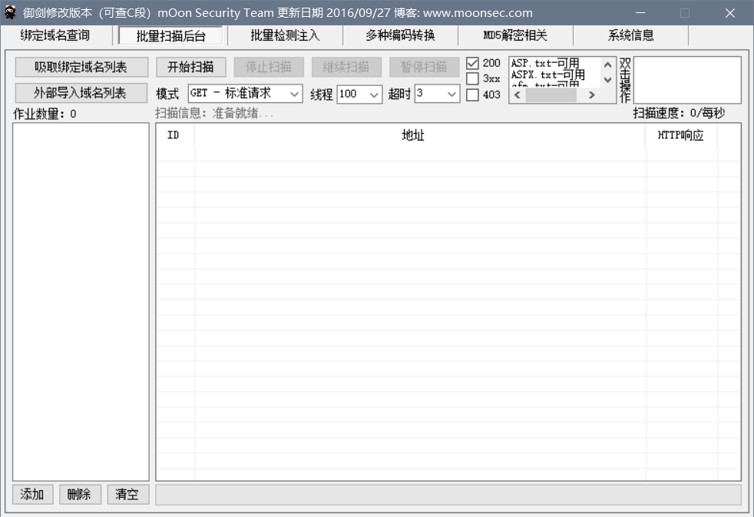

敏感目录

旁站C段

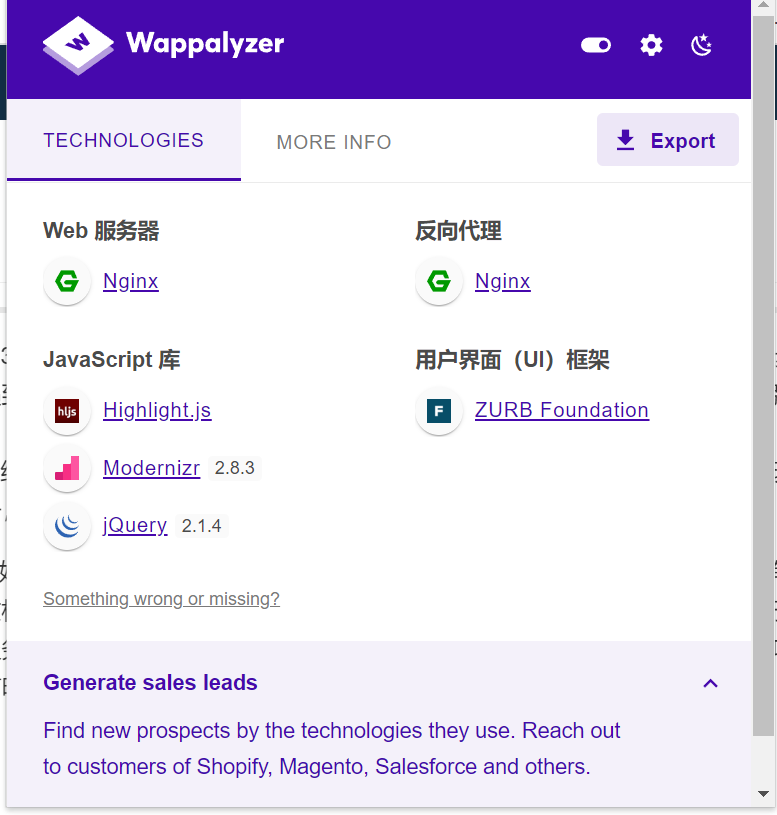

整站分析

谷歌hacker

url采集

信息分析

整个网站站分析:

服务器类型

服务器平台、版本等

网站容器

搭建网站的服务组件,例如:iis、Apache、nginx、tomcat等

脚本类型

ASP、PHP、JSP、aspx等

数据库类型

access、sqlserver、mysql、oracle、postgresql等

CMS类型

WAF

谷歌黑客:

1. Intext:

查找网页中含有xx关键字的网站 例:Intext:管理员登录

2. Intitle:

查找某个标题 例:intitle:后台登录

3. Filetype:

查找某个文件类型的文件 例:数据挖掘 filetype:doc

4. Inurl:

查找url中带有某字段的网站 例:inurl:php?id=

5. Site:

在某域名中查找信息

采集相关url的同类网站:

例如:php?id=

漏洞网站

相同某种指纹网站

常用工具

谷歌hacker

url采集器!

渗透测试一般流程:

1. 项目前期准备工作

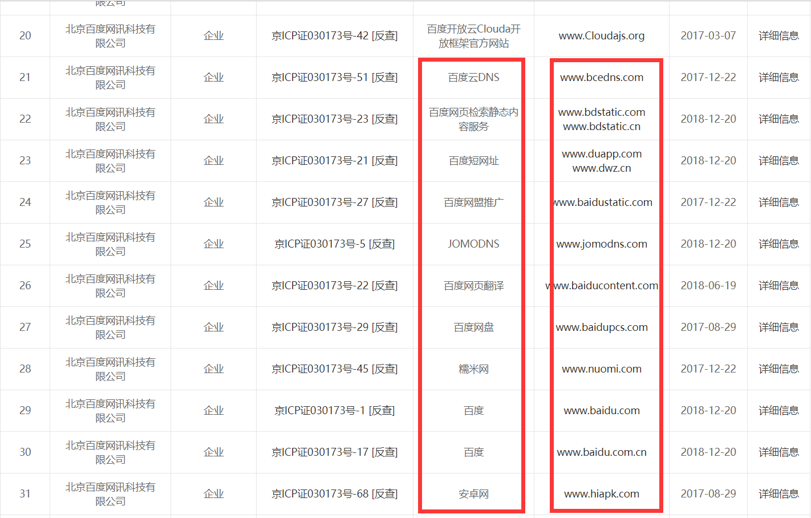

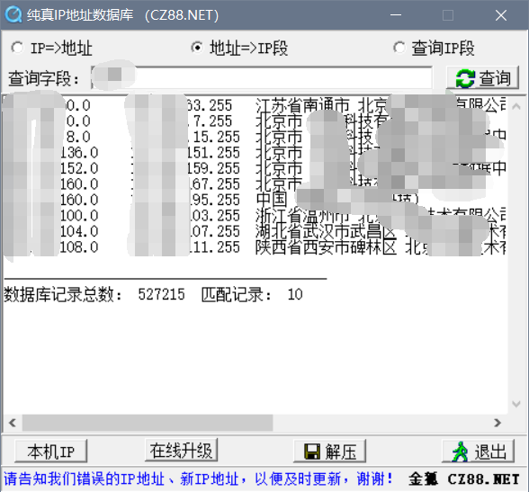

2. 信息收集:whois、网站源IP、旁站、C段网站、服务器系统版本、容器版本、程序版本、

数据库类型、二级域名、防火墙、维护者信息

3. 漏洞扫描:Nessus, AWVS

4. 手动挖掘:逻辑漏洞

5. 验证漏洞

6. 修复建议

7. (如果有)基线检查/复验漏洞

8. 输出报告

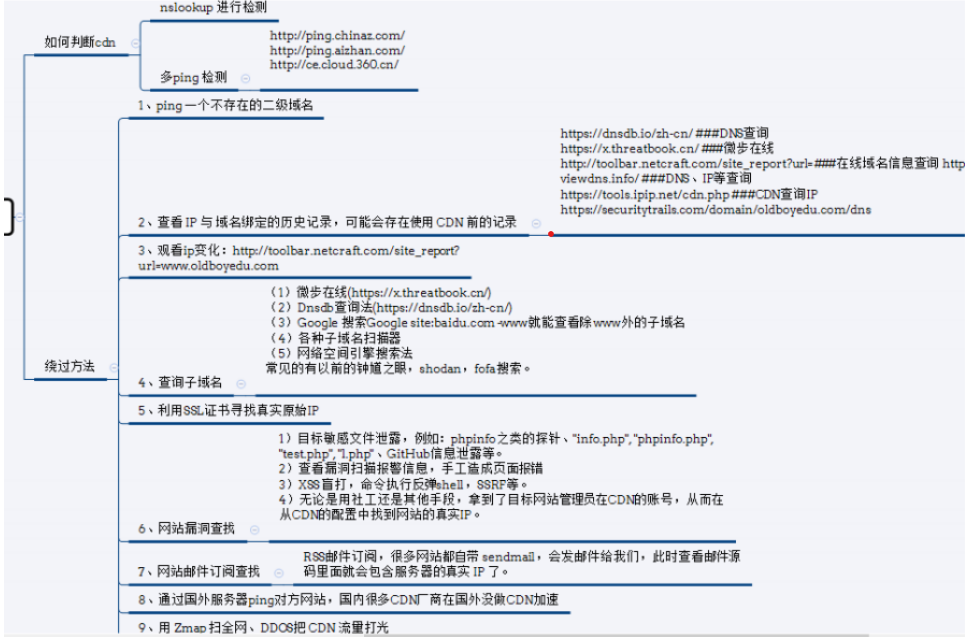

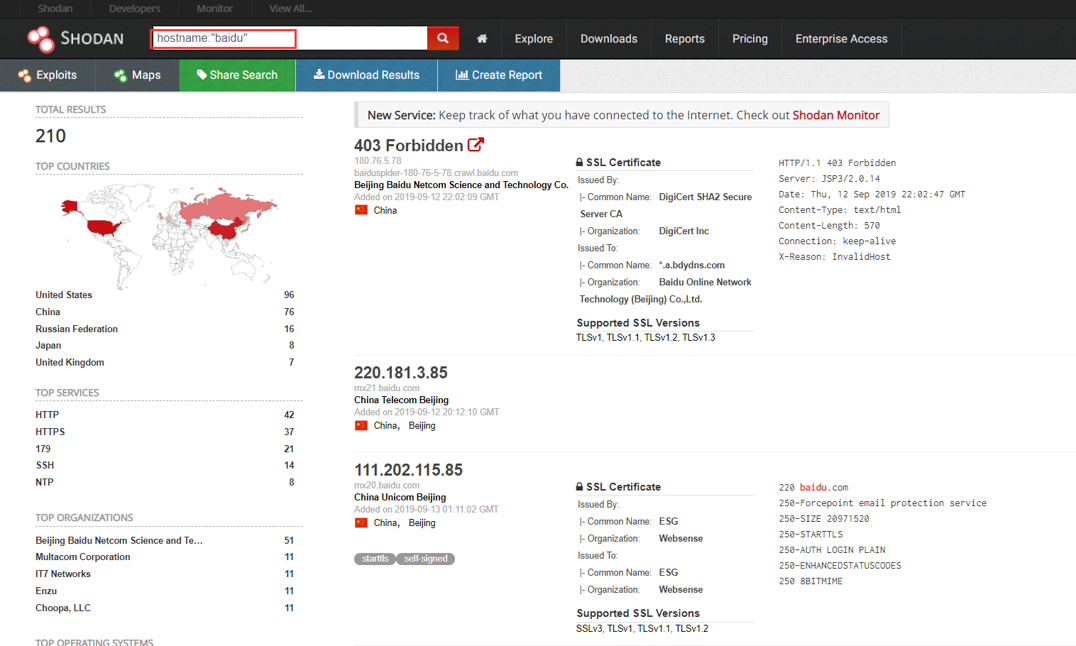

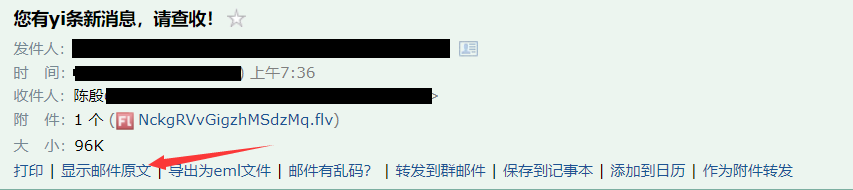

如何绕过CDN查真实IP:

1.多地ping看是否有cdn

2.邮件订阅或者rss订阅

3.二级域名可能不会做cdn

4.nslookup http://xxx.com 国外dns

5.查找域名历史解析记录,因为域名在上CDN之前用的IP,很有可能就是CDN的真实源IP地址

6.phpinfo上显示的信息

7.cloudflare github可以获取真实IP

8.一个网站有icon 可以根据icon hash 来查找真实IP

9.子域名绑定 测试子域可能回源