攻击者视角下的DevOps安全

攻击者视角下的DevOps安全

RSAConference2022将于旧金山时间6月6日召开。大会的Innovation Sandbox(沙盒)大赛作为“安全圈的奥斯卡”,每年都备受瞩目,成为全球网络安全行业技术创新和投资的风向标。

前不久,RSA官方宣布了最终入选创新沙盒的十强初创公司:Araali Networks、BastionZero、Cado Security、Cycode、Dasera、Lightspin、Neosec、Sevco Security、Talon Cyber Security和Torq。

绿盟君将通过背景介绍、产品特点、点评分析等,带大家了解入围的十强厂商。今天,我们要介绍的厂商是:Lightspin。

一、公司介绍

Lightspin是一家云安全初创公司,旨在提供针对云原生应用保护的解决方案。该公司于2020年底在以色列特拉维夫成立。值得注意的是,公司官网介绍[1]中强调创始人具有丰富的渗透测试经验,两位联合创始人分别如图1所示。

图1 CEO-Vladi Sandler和 CTO-Or Azarzar

他们曾经在Cymotive共事,分别负责汽车云团队和云安全架构工作,也都对云计算领域的攻击技术有较深的了解。或许正是因为这些工作经验和能力,使得Lightspin在创立至今的两轮融资中共筹集了2000万美元资金[2],其中资金主要来源于Dell Technologies Capital和Ibex Investors两家投资公司。Lightspin在 RSAC2021大会上被授予CDM Global Infosec的SaaS/云安全热门公司奖,并在2021年第13届Golden Bridge Business and Innovation奖上获得了年度云安全/SaaS创业金奖[3]。

二、背景介绍

随着云计算的普及和日益壮大,云正在变得越来越复杂,其安全问题也变成一个相当大的挑战。根据McAfee 2021年的一份报告显示[4],自2020年1月以来,针对云计算的攻击增加了630%。

复杂的责任分担模型、脆弱性配置、层出不穷的云安全漏洞,以及不断变化的合规性要求,使得企业在建设云环境安全保护策略时必须更为严格。企业对云环境中的每个风险点都应当加强防护,以防出现严重的安全合规问题。但真正具备足以应对风险安全合规能力的企业却只有少数,大多数企业仍无法掌控或清晰地了解云环境中存在的安全风险。

Vladi Sandler认为“保持合规性并不足以防止可能出现的云计算违规行为,如今需要主动出击,像攻击者一样思考,发现并解决云环境中存在的脆弱点”。此外,由于COVID-19的流行,各行各业在加速数字化转型的同时,也产生了更多的云安全解决方案需求。在这样的背景下,Vladi Sandler联合云安全专家Or Azarzar创立了Lightspin公司。

三、产品功能

Lightspin的目标是让企业开始从攻击者角度来看待他们的云计算环境。该公司推出的多层CNAPP解决方案支持DevOps涉及云安全的每个阶段,并以无代理的方式融入云环境,做到从开发周期到运行时的保护(如图2所示),为安全团队和DevOps团队简化云安全方面的工作。同时,CNAPP能够主动识别环境中存在的风险并进行可视化分析,对风险进行智能优先级排序,帮助企业进行高效有序的修复。

图2 From Build To Runtime

下面我们将从六个方向详细介绍该产品的功能特点。

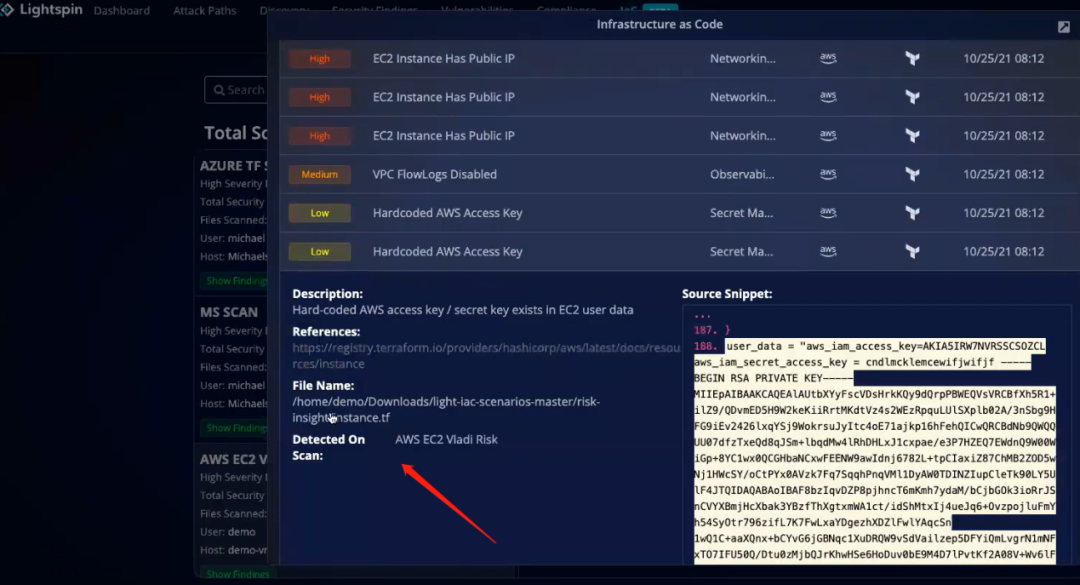

1IaC(基础设施即代码)安全

云计算时代到来后,基础设施的构成变化更加频繁,手工管理基础设施的传统方法已无法满足DevOps生命周期的需求,因此诞生了IaC(基础设施即代码),即通过代码自动化管理和配置基础设施。IaC的出现使得基础设施的响应速度提高,管理也变得更加灵活,但其存在一定的安全问题,如重复性错误,当某一IaC文件存在问题,受该IaC文件影响的环境可能都会存在风险,因此IaC的安全尤为重要。Lightspin将安全“左移”,在应用部署之前,即在构建过程中扫描IaC文件的代码,并通过可视化的方式展示代码扫描后的详细信息,若IaC文件存在问题,则会显示受该文件影响的云环境中存在的潜在风险,确保无风险之后才能构建,如此能使安全融入DesOps的整个生命周期,降低后期安全治理的成本,具体功能界面如图3、图4所示。

图3 IaC文件扫描界面(一)

图4 IaC文件扫描界面(二)

2CSPM与合规性

传统的CSPM主要侧重于合规性的检测,利用已知列表中的漏洞和一些标准核查来说明云环境的安全性,但仅仅满足合规性要求并不意味着实现了安全。

Lightspin将CSPM提升到一个新的高度,它面向DevOps的生命周期,不仅支持CIS、PCI-DSS、HIPAA、GPDR、SOC2等相关合规标准,通过自动合规监控发现云环境中存在的风险,而且能够端到端地持续对云环境进行可视化评估,拥有较高可见性的同时还会将风险与业务背景结合,给出风险优先级和缓解建议,提高团队效率。具体功能界面如图5、图6所示。

图5 漏洞优先级筛选界面

图6 合规性扫描

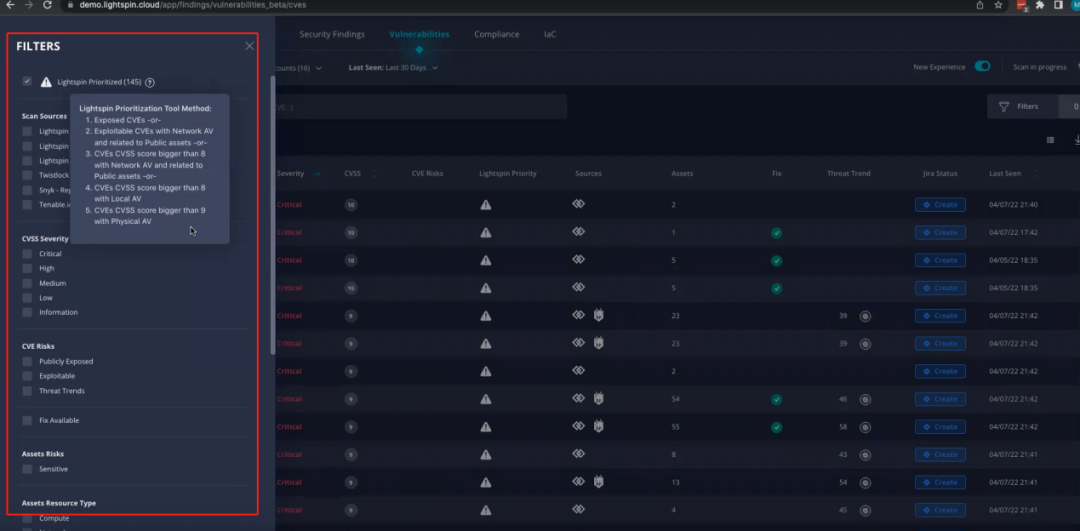

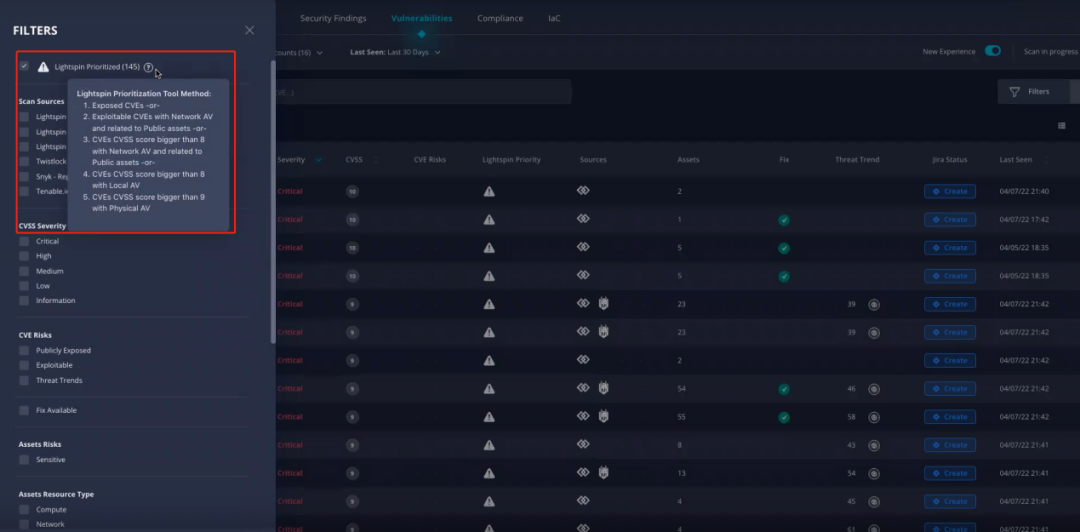

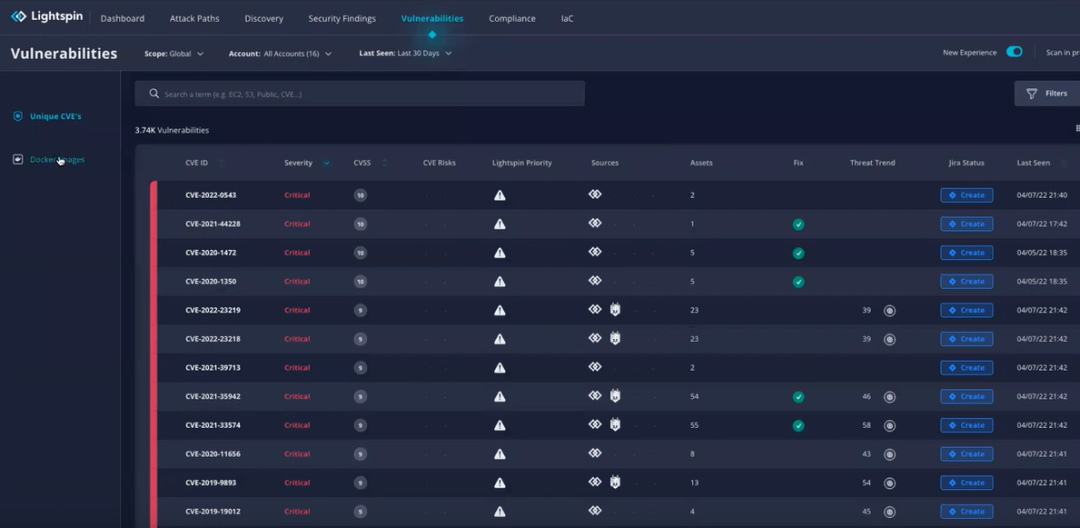

3漏洞管理

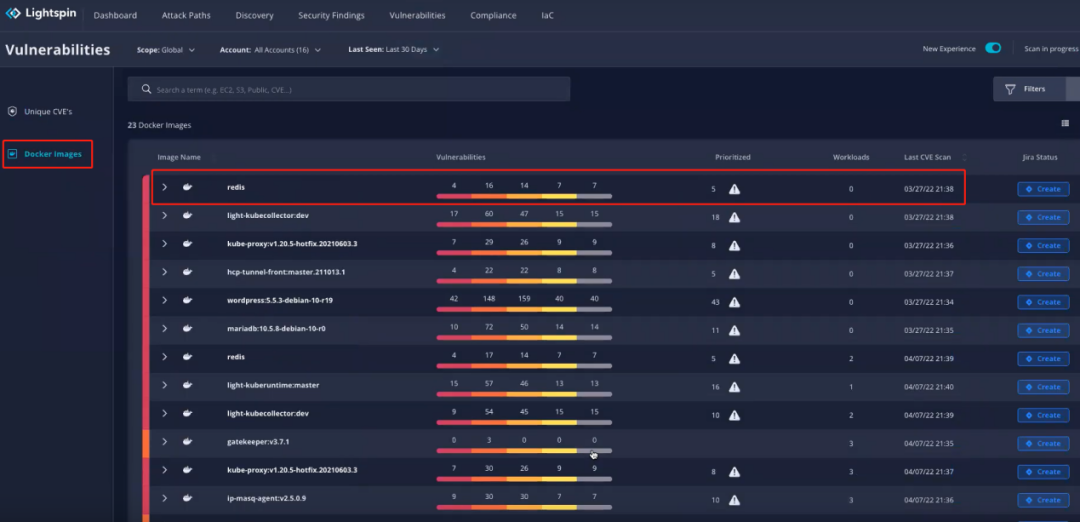

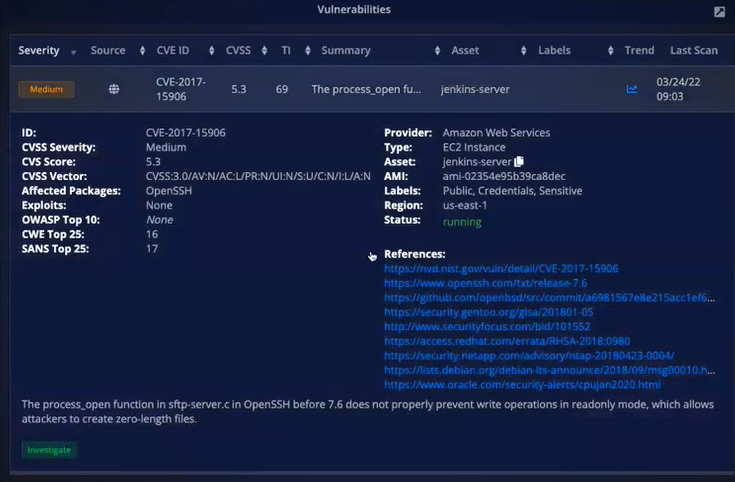

Lightspin能够扫描云环境中存在的CVE漏洞并进行智能优先级排序。Lightspin在针对云环境的CVE扫描中将按照资产属性、AWS AMI、K8s镜像和可利用性程度进行审查,并结合漏洞的上下文背景和Lightspin漏洞排序依据(如图7所示)对其进行不同等级的标记,安全人员在管理漏洞时可以使用筛选功能优先处理关键、严重的漏洞。同时,LightSpin集成Snyk和Twistlock等第三方威胁情报数据源,向用户提供CVE详情,如CVE评分、CVE简介、CVE相关组件等,帮助安全人员对漏洞进行缓解和修复。具体功能界面如图8、图9、图10所示。

图7 漏洞筛选、排序界面

图8 漏洞管理界面

图9 镜像漏洞管理

图10 漏洞详情

4错误配置检测

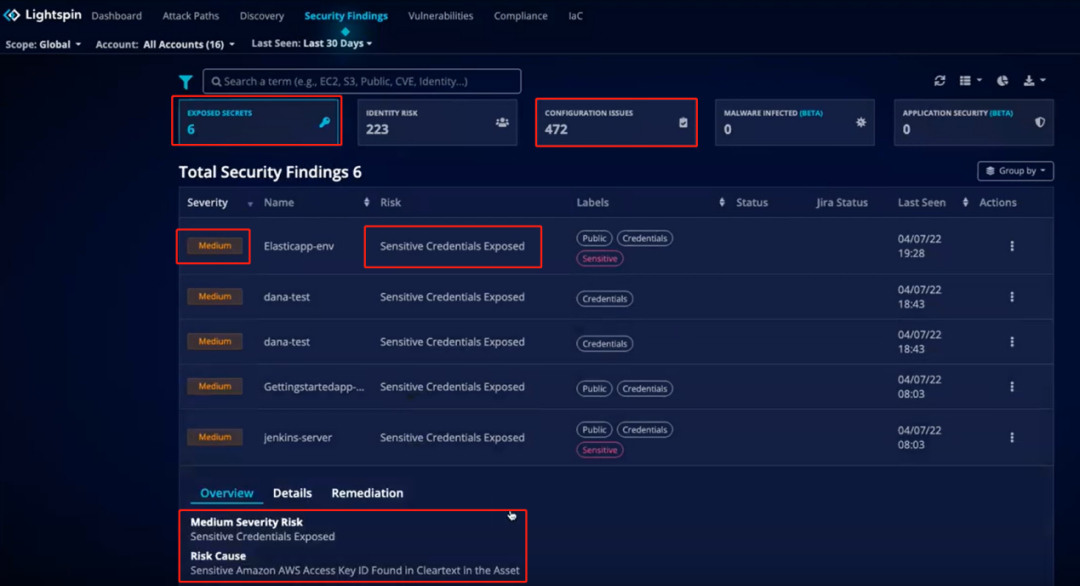

在动态的云环境中,人员变动、软件更新、运维配置,以及DevOps中涉及的其他一些变更,都会导致云环境的安全态势发生变化。Lightspin可以对云环境进行全面扫描,最大限度减少由于人为错误、有风险的默认配置或错误配置所带来的危害,同时可以扫描云环境中泄露的敏感凭证,在风险与资产之间建立联系,预测可能的攻击路径,并给出相应的补救措施,以更好的保护云环境。具体功能界面如图11所示。

图11 错误配置管理界面

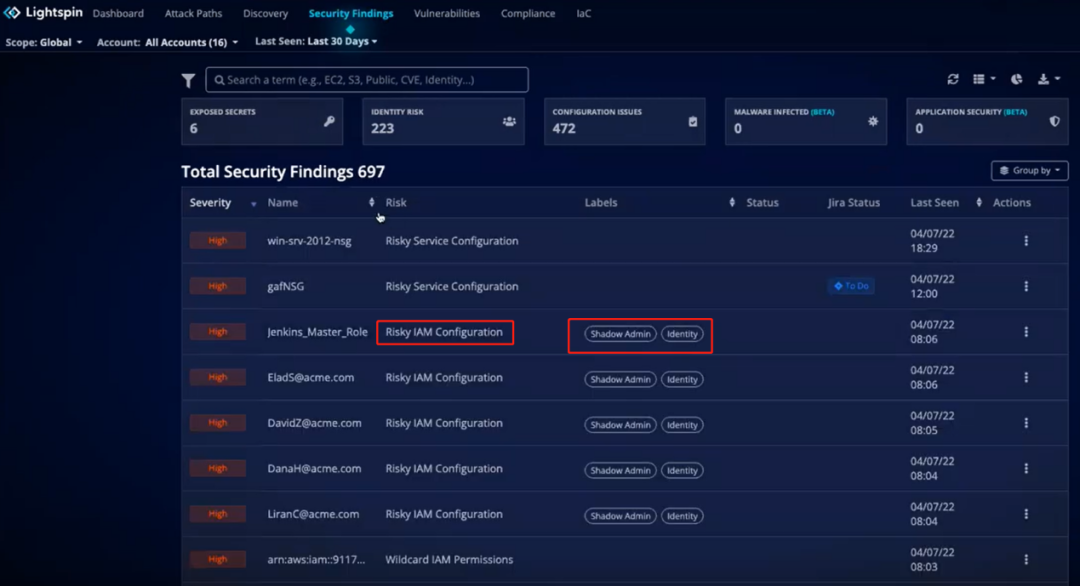

5IAM与风险权限管理

LightSpin对云环境中的用户身份和权限进行分析与检测,以此为云环境提供主动式的保护。Lightspin称可以确保云环境中用户与权限进行合理分配,识别可能存在风险的角色、身份和权限,消除影子管理员,并通过优先级引擎进行过滤,降低相关风险。具体功能界面如图12所示。

图12 IAM与风险权限管理

6运行时保护

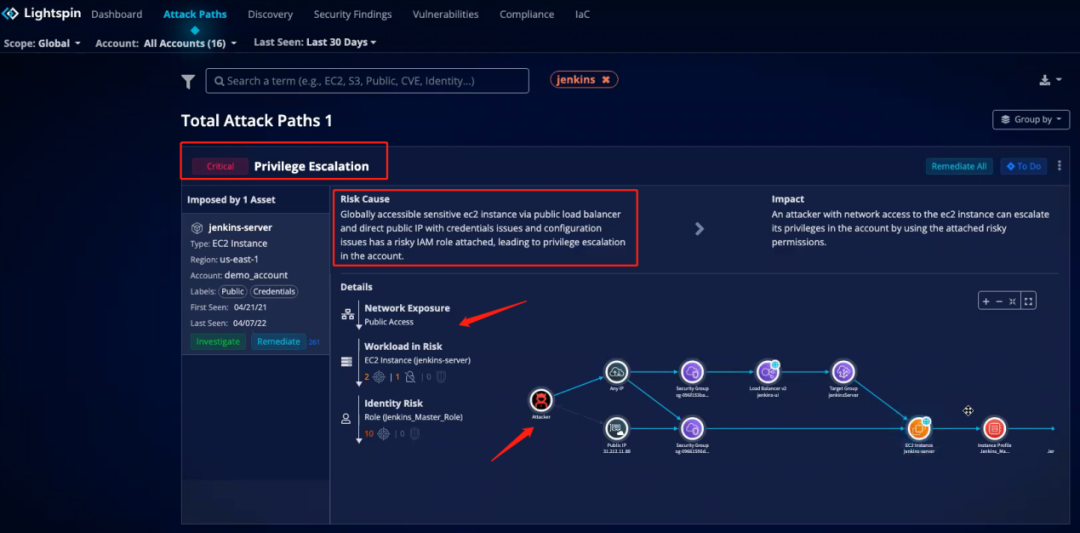

Lightspin运用Amazon GuardDuty和Falco识别云环境中的异常情况和实时威胁,同时会将运行时产生的事件映射到预测分析的攻击路径,可视化的界面可以让安全团队更直观地了解安全事件对业务的影响,如图13所示。

图13 攻击路径分析界面

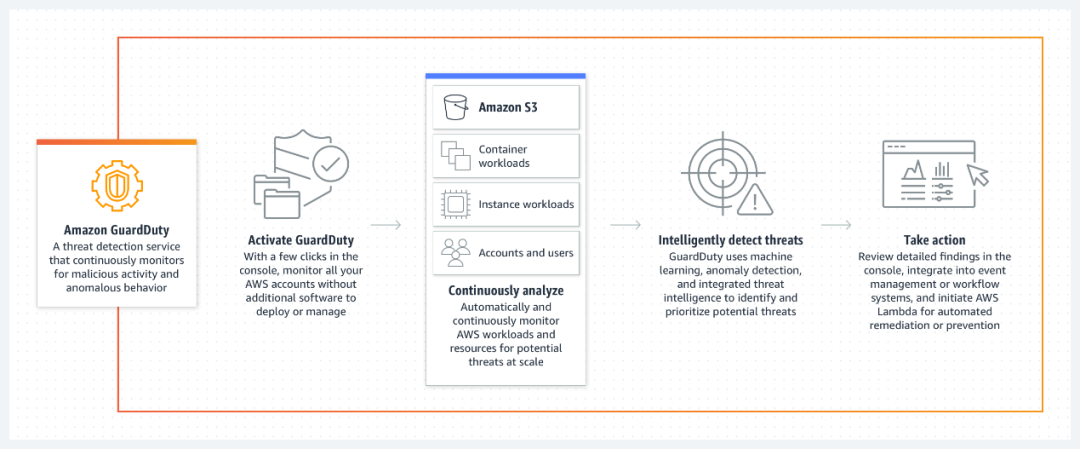

Amazon GuardDuty[5]作为AWS推出的威胁检测服务,可持续监控AWS 账户和工作负载的恶意活动,并提供详细的安全侦察结果以实现可见性和补救,工作原理如图14所示。

图14 Amazon GuardDuty工作原理

Falco[6]作为开源的容器运行时引擎,近年来被越来越多的安全厂商采纳,它支持规则的自定义,能够实时检测云环境中的入侵行为。但Falco在运行时检测方面也存在一定的缺陷,如竞态条件漏洞的利用检测,可能会产生误报和漏报的情况。

四、案例分析

Vladi表示“了解攻击者的思维方式是Lightspin的‘超能力’”,那么该超能力如何体现?下面我们将结合实际案例[7]和客户反馈[8]情况进一步说明。

案例1—利用上下文攻击路径分析对警报进行优先排序

主要挑战

企业内部的云安全人才数量有限,因此如何在有限的人力下提高工作效率尤为重要。当一些云安全产品部署在实际环境中时,会产生大量警报,处理这些海量的警报往往要消耗大量时间,导致安全团队的工作效率下降。此外,由于警报数量众多,安全团队很有可能在海量警报中错过真正值得关注的警报。

解决方案

Lightspin的AWS和Kubernetes整体解决方案使企业能以无代理的方式连接云环境,并控制云环境中的配置、权限和服务。通过API的方式,快速获得整个云环境的可视化评估,包括所有资产及它们的关联——从基础设施层到微服务层,如图15所示。Lightspin基于上下文的攻击路径分析使企业能将各种错误配置和风险权限联系起来,掌握云环境中存在的真实风险,同时使用建议引擎,结合上下文为这些风险设置优先级,以帮助企业快速发现和缓解关键安全风险,最大限度地提高生产力。

图15 基于攻击路径的威胁建模

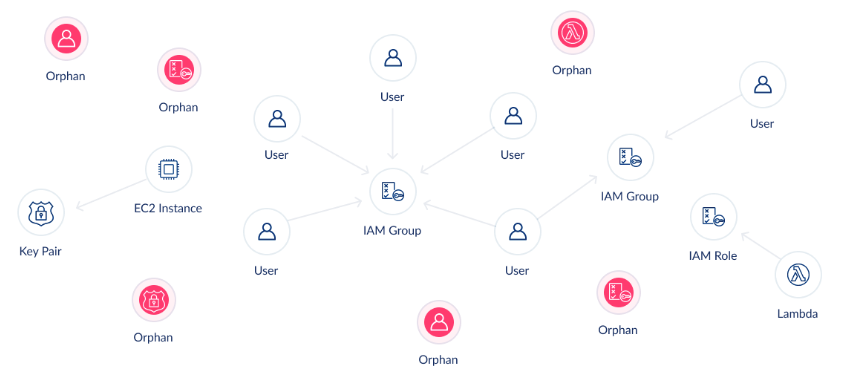

案例2—识别遗留资产以减少风险

主要挑战

根据Gartner数据显示,99%的云安全故障都是由于企业的错误配置和权限分配不当造成的。越来越多的业务上云,导致参与云配置的团队和个人越来越多。业务发布和部署的频率也越来越高,测试人员在云环境中进行服务级别的测试后,可能会忘记删除测试用例,导致个别资产遗留在云环境中,而这些资产往往拥有较高的权限,存在一定的安全风险。例如,假设DevOps团队创建了一个安全组,它允许ANY到ANY的流量,这个安全组在使用期间可能会被另一个DevOps团队误用,将其附加到一个私有的EC2实例上,如此会导致内部服务器意外暴露在公网上,受到黑客的攻击。

解决方案

Lightspin的AWS和Kubernetes整体解决方案能够识别和修复云环境中的遗留资产,通过可视化的方式绘制出来,准确度高,如图16所示。图中没有任何连接的节点便是环境中遗留的资产,可以根据平台的建议有效的删除和缓解这些风险。

图16 资产关系图

案例3—加速云安全风险的补救工作

主要挑战

Imperva[9]是一家网络安全软件和服务公司,主要为企业数据和应用软件提供保护。Imperva在云环境的日常工作中,并没有单一的云安全平台,而是通过使用不同的工具和解决方案来发现存在的安全问题,但结果不尽人意,团队效率低下、警告数以千计、关键问题难以发现。

解决方案

Lightspin能够连接多层环境,通过在Imperva云环境中部署统一平台,使得警报与以往相比减少了91%。LightSpin帮助Imperva缓解了警报疲劳,提高了其安全团队的工作效率。同时在Lightspin部署后10分钟内,通过上下文攻击路径分析功能便发现了两个潜在的严重攻击路径,对此,LightSpin进行了有效的修复指导[10]。

五、总结

结合Lightspin产品功能介绍和具体案例分析来看,我们发现Lightspin的技术亮点为高可见性和基于上下文的攻击路径分析,两者融入到了产品的多个功能中。

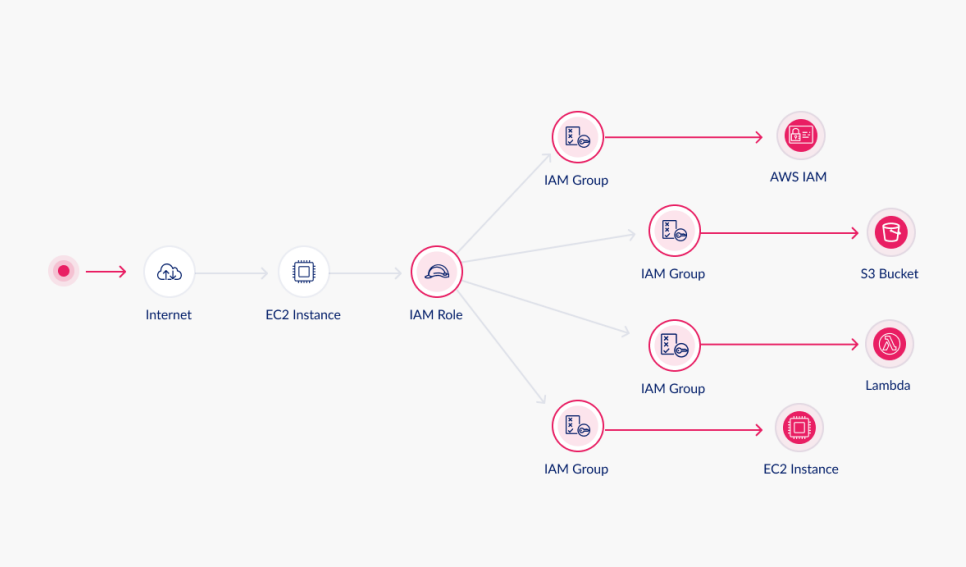

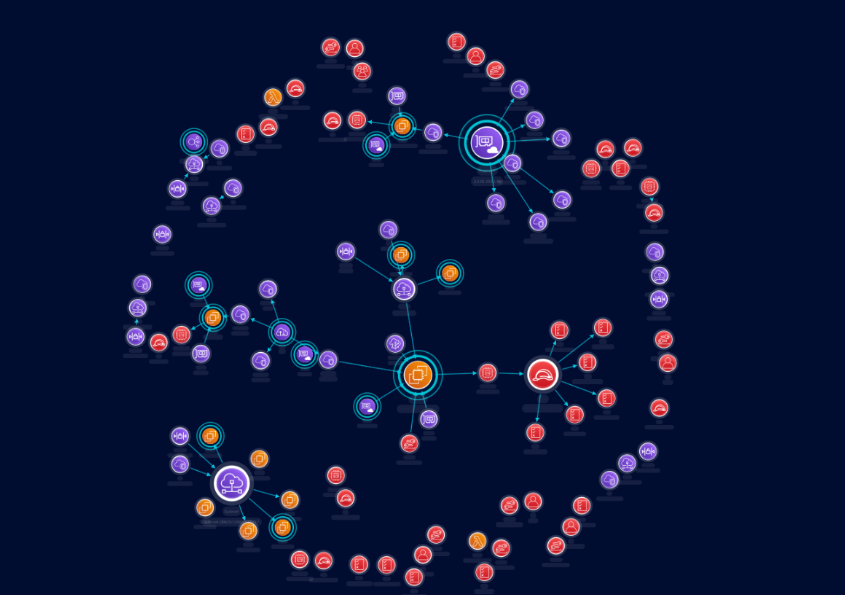

云环境中的资产具有动态、快节奏、相互关联等特点,作为一款面向多云环境和DevOps整个生命周期的产品,Lightspin认为只有对云环境下的资产进行持续全面的可视化才能为发现攻击路径做准备。通过使用Neo4j GDS来绘制多云环境下的资产图,包括资产的类型及资产之间的关联,如图17所示。

图17 多云环境下资产关系图

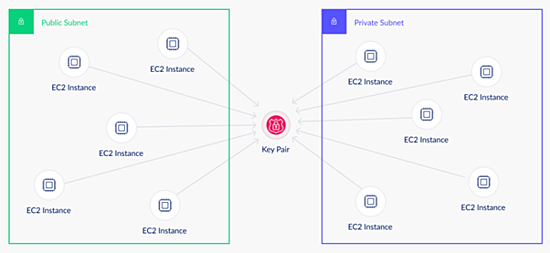

另一方面,基于上下文的攻击路径分析不同于攻击向量分析和攻击面管理,在资产可视化的基础上能够发现新的和未知的风险,例如一个由多个EC2实例共享的访问密钥,可以从可视化的图形拓扑结构和节点之间的逻辑关系来发现新的攻击路径和威胁,如图18所示。

图18 EC2实例图形拓扑

同时,Lightspin会对攻击路径对应的风险进行量化和智能排序,该风险的量化是那些攻击向量和攻击面管理相关产品所不允许的,如此可以帮助安全团队在降低风险和缓解工作中提高效率,作出更好的决策。

而官网提到的无代理运行方式,并没有在相关资料中过多介绍,仅提到以API方式对云环境进行评估,猜测可能是以较高权限的凭证连接云环境API Server,从Server侧直接获取云环境的资产信息进行评估。

作为一款面向DevOps的CNAPP产品,Lightspin在融合CSPM、CWPP和CIEM(云基础设施权限管理)的基础上,加入了高可见性和基于上下文的攻击路径分析的功能,减少误报的同时也解决了安全团队对于告警疲劳的烦恼,由此可能极大地提高了安全团队的生产力,以上优势使其在同类DevOps产品中脱颖而出,成功入围RSAC2022创新沙盒决赛。