小白学安全第二十一篇之csrf跨站请求伪造(下篇)

小白学安全第二十一篇之csrf跨站请求伪造(下篇)

哈喽!我们又见面了,大家在这期间有没有自己弄清楚CSRF的防御方法呢?想必聪明的你们已经通过暗中观察发现了其中玄机,那么我们就接着聊一聊CSRF的防御。

网页源码中加入校验机制:

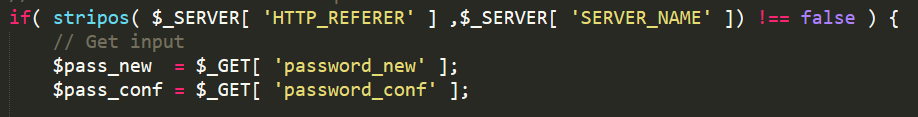

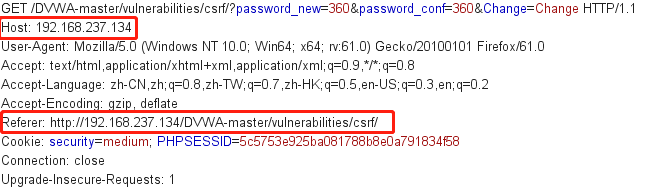

(1)REFERER属性

通过抓取数据包我们可以发现,在处理数据过程中加入了Referer校验,就是会对比Host地址与数据包发出时的地址,如果不相同则无法执行后续修改密码的操作。

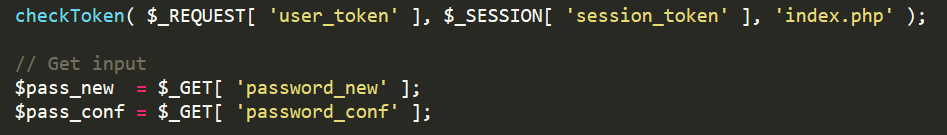

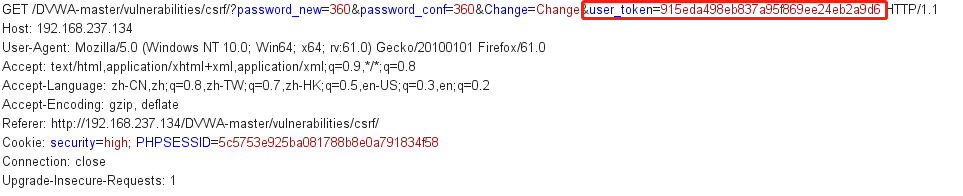

(2)Token校验

同样通过数据包可以看到,不仅使用了Referer属性,还加入了checkToken方法,对比执行操作时所携带的Token是否是本网站所产生的,那么如果你通过其他站点跳转回该页面执行修改密码操作的话,Token的值对不上,也就无法执行修改密码的命令了。

其他多重认证机制:

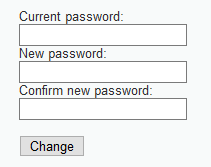

(1)曾用密码确认

对于攻击者而言,正因为他无法获取你的身份,所以才采用CSRF攻击方式,使你代替他去执行命令,但是如果加入了曾用密码确认机制,攻击者就要首先获取到用户的密码。自然如果能获取到密码也就不需要使用CSRF攻击了。

(2)短信、邮件确认

大家在上网中所遇到最多的就是这种保护方法,增加了其他形式的确认机制,即使你误点击了攻击者构造的恶意URL,也不会立即执行操作,而是通过短信邮件预先提醒你,这也是一种很好防御CSRF攻击的手段。

好了,通过这两期,我们又学习了一种类型的Web漏洞,是不是有些意犹未尽呢,给大家留一个思考题,上述的防御方法是不是绝对安全的呢,能不能有办法绕过,靠大家发挥自己的聪明才智了~