记录一次应急响应—挖矿病毒

记录一次应急响应—挖矿病毒

1.概述

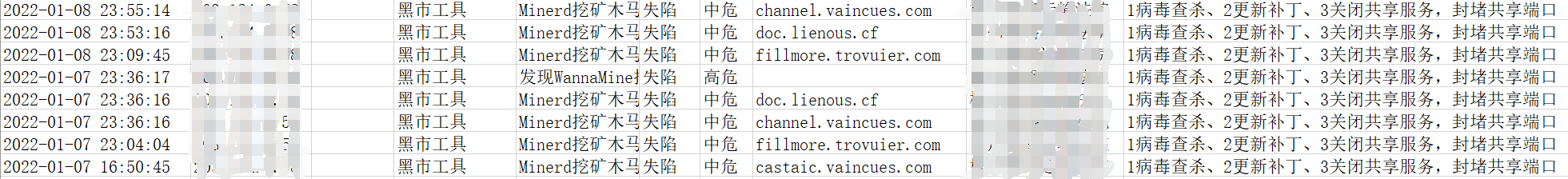

接到通知某单位中了挖矿病毒被通告了需要去应急排查中毒主机。

2.排查思路

根据通告信息中的地址,询问客户,发现其中的地址信息是路由器的地址。查看配置是因为在出口路由器上做了nat,所以此地址不是中毒主机。

尝试查看路由器中是否存在nat地址转化表,最后发现路由器上是做了基于端口的地址转换,这个方法行不通。

思考后决定去客户核心交换机上进行抓包分析。

3.镜像端口配置

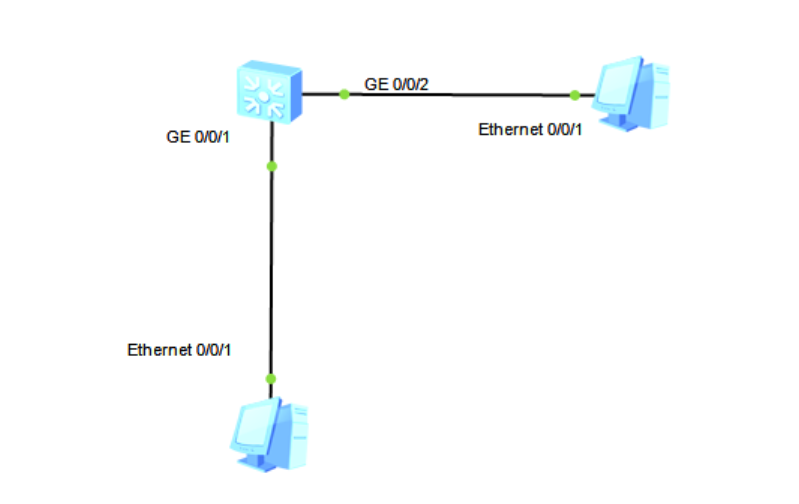

客户设备是一台华为的设备,如下图是模拟的一个拓扑:

例如配置GigabitEthernet0/0/1端口流量镜像到GigabitEthernet0/0/2上。

observe-port 1 interface g0/0/2 //配置观察接口

interface g0/0/1 //进入被镜像端口

port-mirroring to observe-port 1 both //配置镜像到观察端口

4.抓包结果分析

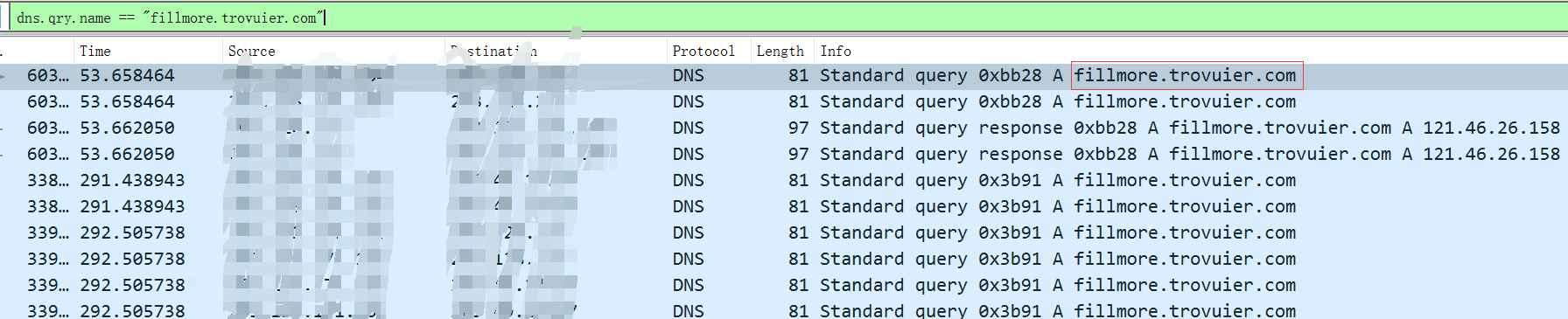

配置好相关地址后,使用wireshark进行抓包分析,根据通告内容,因为有主机解析了矿池地址,所以产生了告警。所以使用如下语句过滤数据包:dns.qry.name =="castaic.vaincues.com"

成功过滤除了解析矿池的DNS数据包,如下图:

在相关机器上进行异常进程排查,杀毒成功解决。

5.总结

这次应急难度不是很大,主要是一个思路和一些设备配置问题。